Um den steigenden Anforderungen der zunehmend diversen IT-Umgebung in Unternehmen gerecht zu werden, erweitert der PAM-Spezialist Thycotic seinen Secret Server ab sofort um neue Funktionen. Kunden sollen von einer erhöhten Cloud-Transparenz und plattformübergreifenden Kontrollen sowie mehr Sicherheit für remote-arbeitende Teams profitieren.

„Die effektive Verwaltung einer immer vielfältiger werdenden IT-Umgebung stellt IT-Administratoren und Sicherheitsteams vor große Herausforderungen“, so Jai Dargan, Vice President of Product Management bei Thycotic. „Mit der aktuellen Version unseres Secret Servers und den neuen Funktionalitäten wollen wir unsere Kunden bei der Bewältigung dieser Herausforderungen unterstützen, sodass ihre Arbeit skalierbar, reproduzierbar und zeitsparend ist.“

Erhöhte Cloud-Transparenz und plattformübergreifende Kontrolle

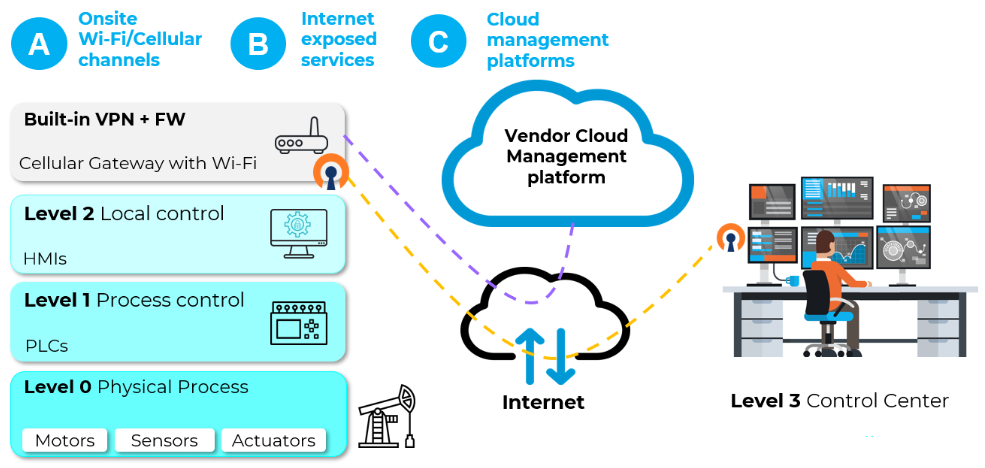

Über 75% der Unternehmen haben bereits heute mehrere Cloud-Plattformen im Einsatz, weshalb plattformübergreifende Sicherheit vonnöten ist. Zusätzlich zu den bereits vorhandenen Erkennungsfunktionen für AWS ermöglicht die neue Version des Secret Servers auch Google Cloud und Azure mit konsistenten PAM-Richtlinien und -Verfahren zu managen und abzusichern:

Google Cloud Discovery: Secret-Server-Nutzer können sich ab sofort mit der Google-Cloud-Infrastruktur verbinden, laufende Windows- und Linux-Rechnerinstanzen erkennen und Identity-Access-Management (IAM)-Dienstkonten in der Cloud identifizieren und verwalten.

Azure/Active Directory Integration: Secret Server synchronisiert seine Benutzer und Gruppen mit Benutzern und Gruppen in Azure AD, sodass IT-Administratoren-Gruppen jetzt nahtlos von einer Schnittstelle aus verwalten können.

Schnellere Implementierung und verbesserte Sicherheit für entfernte und verteilte Teams Die Verwaltung einer großen Zahl von remote-arbeitenden Mitarbeitern ist die neue Realität des IT-Betriebs. Aus diesem Grund bietet die neue Version flexible Optionen für IT-Teams, um sowohl den Produktivitäts- als auch den Sicherheitsanforderungen der Remote-Arbeit gerecht zu werden.

Session Connector: Verteilte Umgebungen mit Remote-Mitarbeitern sowie Drittanbietern machen die Bereitstellung und Verwaltung von Agenten zur Sitzungsaufzeichnung zu einer Herausforderung. Die client- und agentenlose Option von Thycotic macht Session Recording einfacher denn je.

Automatisierte Sicherheitsüberprüfungen: Das Sichtbarmachen von Nutzerverhalten, das eine Kompromittierung privilegierter Konten begünstigt, ist für IT-Administratoren mühsam. Deshalb hat das Unternehmen die Aufgabenorchestrierung auf Ereignistypen erweitert, die sich wiederholende, zeitintensive Aufgaben automatisieren, um die Alarmmüdigkeit zu verringern und die Produktivität der Teams aufrecht zu halten.