Die Cybersicherheit für CPS erfordert einen mehrdimensionalen Ansatz, der nicht nur den Schutz von Software und Daten, sondern auch den Schutz physischer Anlagen umfasst. Traditionelle Cybersicherheitsmaßnahmen, wie Firewalls und Verschlüsselung, sind dabei nur die Spitze des Eisbergs. Um die Cybersicherheit für CPS aufrechtzuerhalten, ist eine umfassende Strategie unabdingbar. Dazu gehört die Einrichtung robuster Zugangskontrollen, um den unbefugten Zugang zum System zu begrenzen, die Implementierung von Intrusion-Detection-Systemen, um Verstöße schnell zu erkennen und abzuschwächen, sowie eine kontinuierliche Überwachung, um Anomalien in Echtzeit zu identifizieren. Darüber hinaus spielen regelmäßige Software-Updates und Patch-Management eine entscheidende Rolle beim Schließen potenzieller Sicherheitslücken, die von böswilligen Akteuren ausgenutzt werden könnten.

Herausforderungen beim Aufbau von Sicherheit

Obwohl die Vorteile von cyber-physischen Systemen unbestreitbar sind, gehen sie Hand in Hand mit einer Vielzahl von Herausforderungen, die überwunden werden müssen, um ihre Sicherheit und Zuverlässigkeit zu gewährleisten. Eine der größten Her-ausforderungen liegt in der Komplexität dieser Systeme. Das komplizierte Zusammenspiel zwischen Software, Hardware und der physischen Umgebung schafft ein Netz potenzieller Schwachstellen, die genauestens geprüft werden müssen. Darüber hinaus bedeutet die Vernetzung von CPS, dass sich eine Schwachstelle in einer Komponente zu einem Systemausfall ausweiten kann. Dies erfordert einen ganzheitlichen Sicherheitsansatz, der nicht nur die einzelnen Komponenten, sondern auch die Wechselwirkungen zwischen ihnen berücksichtigt. Darüber hinaus erfordert der Echtzeit-Charakter von CPS eine schnelle Entscheidungsfindung und lässt wenig Raum für langsame oder schwerfällige Sicherheitsmaßnahmen, die die Systemfunktionalität beeinträchtigen könnten.

Eskalierende Bedrohungslandschaft: Gezielte Angriffe

In den letzten Jahren ist in der Cybersicherheitslandschaft ein besorgniserregender Trend zu beobachten – die Zunahme gezielter Angriffe auf cyber-physische Systeme. Böswillige Akteure werden immer raffinierter und passen ihre Taktiken an, um die spezifischen Schwachstellen von CPS auszunutzen. Diese Angriffe können weitreichende Folgen haben, die von der Störung kritischer Infrastrukturen bis hin zur Beeinträchtigung der Sicherheit autonomer Fahrzeuge reichen. Das Aufspüren solcher bösartigen Aktivitäten wird immer schwieriger, da die Angreifer ihre Methoden zur Umgehung herkömmlicher Sicherheitsmaßnahmen weiterentwickeln. Die dynamische Natur der CPS erfordert gleichermaßen anpassungsfähiges und reaktionsschnelles Sicherheitskonzept, das neue Bedrohungen vorhersehen und ihnen entgegenwirken kann.

Innovative Ansätze für die CPS-Cybersicherheit

Da immer mehr auf dem Spiel steht, sind innovative Ansätze für die Cybersicherheit von CPS unerlässlich. Ein vielversprechender Weg ist die Integration von künstlicher Intelligenz (KI) und maschinellen Lernalgorithmen (ML). Diese Technologien sind in der Lage, riesige Datenmengen in Echtzeit zu analysieren sowie Muster und Anomalien zu erkennen, die auf eine mögliche Sicherheitsverletzung hindeuten könnten. KI-gestützte Systeme können sich auch anpassen und aus neuen Bedrohungen lernen, was sie zu einem wertvollen Instrument im Kampf gegen die sich ständig weiterentwickelnden Cyber-Bedrohungen macht. In Bereichen der Betriebstechnologie (OT), in denen CPS aktiv in die tägliche Routine übernommen werden, können einige zusätzliche Maßnahmen die Erkennungsrate enorm steigern und den Weg zur Identifizierung verkürzen. Wenn situatives Gefahrenbewusstsein und operativer Kontext mit Bedrohungsinformationen kombiniert werden, werden auch unauffälligere Systemanomalien aufgedeckt. Da die Mission darin besteht, das Unbekannte zu bekämpfen, ist jegliche Anomalie ein Hinweis.

Neubewertung der Security-Trias

Die Konzepte von CPS und OT sind oft miteinander verwoben. In einer Umgebung, in der die Betriebskontinuität von größter Bedeutung ist, muss die traditionelle CIA-Priorisierung (Confidentiality-Integrity-Availability, CIA) in eine AIC-Reihenfolge (Availability-Integrity-Confidentiality) gewandelt werden. Eine solche Änderung führt zu einem Paradigmenwechsel in den Köpfen des Sicherheitspersonals. CPS im OT-Bereich spielen eine zentrale Rolle bei der Steigerung des Unternehmenswertes, während die Verwaltungsbefugnis oft beim Betriebspersonal und nicht beim Informationssicherheitsteam liegt. Der Interessenkonflikt liegt auf der Hand und führt dazu, dass es nur selten Sicherheitsanbieter gibt, die beiden Anforderungen gerecht werden können. Aus diesem Grund sind Allzweck-Sicherheitstools nicht von großem Nutzen. Speziell entwickelte Sicherheitstools für CPS werden die neue Norm in der OT werden.

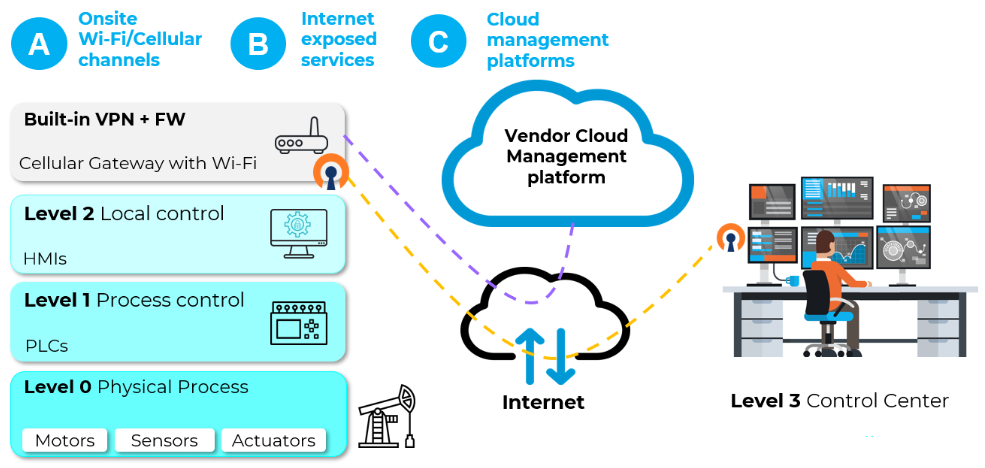

Profilerstellung für OT-Umgebungen und deren Sicherheitsanforderungen

CPS werden in der OT oft als kritische Anlagen betrachtet, denen sogar mehr Aufmerksamkeit geschenkt wird als dem Betriebspersonal und den Informationsverarbeitungsprozessen. Ein stabiler Output mit maximalen Ergebnissen ist das Endziel, das auch aus Sicherheitsgründen nicht beeinträchtigt werden darf. Unter solchen Umständen werden erhebliche Hindernisse für die Aufrechterhaltung der OT-Sicherheit deutlich. Unabhängig von der allgemeinen Unterbesetzung des Sicherheitspersonals im OT-Bereich schaffen auch Legacy-Systeme und spezielle Servicebedingungen für Anlagen Hindernisse für die Installation, den Einsatz und die Kompatibilität von Sicherheitslösungen. Auch die Sicherheitsbedenken bei der Internetnutzung schränken die Auswahlmöglichkeiten für Sicherheitslösungen ein. Trotz des offensichtlichen Trends, dass IT-Manager mehr Verantwortung für die OT-Cybersicherheit übernehmen, passen die herkömmlichen IT-Sicherheitstools nur selten zu OT-Umgebungen. Alle oben genannten Punkte ergeben ein ideales Sicherheitskonzept für die OT: Eine mehrschichtige Sicherheitslösungsmatrix, die so konzipiert ist, dass sie für das Betriebspersonal einfach zu handhaben ist, für die OT-Umgebung in Bezug auf das Know-how vor Ort optimiert ist und die bestehenden betrieblichen Aufgaben nur geringfügig beeinträchtigt.

CPSDR im betrieblichen Kontext

Die Idee, Cyberangriffe aus unbekannten Quellen zu identifizieren, klingt aufgrund der technischen Komplexität zunächst unmöglich in einer OT-Umgebung. Doch dies ist im Gegenteil etwas, das wir erreicht haben, indem wir alle Faktoren miteinander kombiniert haben. Erstens stehen die CPS in der OT im Mittelpunkt des Betriebs, so dass alle Analysen mit einem gezielten Fokus auf die Anlagen durchgeführt werden können. Es liegt in der Natur des betrieblichen Prozessdesigns, die Einflüsse einzelner Mitarbeiter zu eliminieren und damit die ungewissen Faktoren für die Sicherheit drastisch einzuschränken. Zweitens sind die CPS in den meisten OT-Umgebungen für eine Reihe von sich wiederholenden Aufgaben ausgelegt. Alle diese betrieblichen Aufgaben können in einen sehr gut vorhersehbaren Rahmen eingegrenzt werden, unabhängig von ihrem Umfang und der Komplexität. Dies hilft dabei, ein solides Basiswissen für künftige Sicherheitsanalysen zu schaffen. Im IT-Netzwerk kann jeder Mitarbeiter jedes Endgerät aus verschiedensten Gründen mit einer beliebigen Gegenpartei interagieren. Das ist in der OT fast nie der Fall, insbesondere bei CPS. Diese Besonderheit von CPS-basierten OT-Umgebungen bietet eine solide Grundlage für die Bereitstellung der CPSDR-Funktionen (Cyber-Physical System Detection and Response) in unseren Produkten. Der letzte Schritt besteht darin, dass wir diese Funktionen in eine übersichtliche Benutzeroberfläche für die Mitarbeiter in den OT-Umgebungen überführen. Sobald die CPS gut geschützt sind, ist die OT-Sicherheit praktisch gewährleistet.