In unserer Interview-Reihe ‚IT & Security Trends 2023‘ befragen wir ausgewiesene Experten im Bereich Cybersicherheit zu ihrer Einschätzung aktueller Themen und Bedrohungen. An dieser Stelle befragen wir den CEO von Genua, Matthias Ochs.

In unserer Interview-Reihe ‚IT & Security Trends 2023‘ befragen wir ausgewiesene Experten im Bereich Cybersicherheit zu ihrer Einschätzung aktueller Themen und Bedrohungen. An dieser Stelle befragen wir den CEO von Genua, Matthias Ochs.

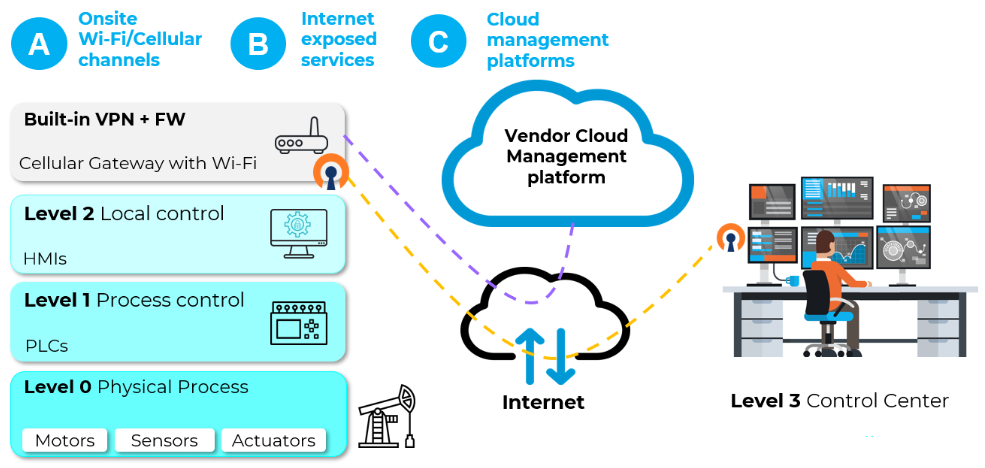

In den vergangenen Monaten haben Forscher von Otorio, einem weltweit führenden Cybersicherheitsanbieter, umfassende Untersuchungen zu industriellen drahtlosen IoT-Geräten durchgeführt. Hierzu zählen z.B. industrielle Mobilfunk-Gateways/Router und WLAN-Access-Points. Diese Untersuchungen führten zur Entdeckung zahlreicher Probleme bei der Implementierung dieser Geräte.

Die Konvergenz von digitaler und physischer Welt hat im Zuge des rasanten technologischen Fortschritts zu einem neuen Bereich geführt, der als cyber-physische Systeme (CPS) bezeichnet wird. Diese Systeme verbinden computergestützte Algorithmen nahtlos mit physischen Prozessen und fördern so eine symbiotische Beziehung zwischen dem Virtuellen und dem Materiellen. Von autonomen Fahrzeugen und Smart Cities bis hin zur Industrieautomatisierung und der Kontrolle kritischer Infrastrukturen haben CPS die Art und Weise, wie wir mit unserer Umwelt interagieren und sie verwalten, revolutioniert.

Cradlepoint hat die schrittweise Einführung einer 5G-optimierten Secure-Access-Service-Edge-Lösung (SASE) angekündigt, die für Unternehmen entwickelt und speziell für Einsätze im WWAN (Wireless Wide Area Network) konzipiert ist. In Verbindung mit der cloudbasierten Verwaltungssoftware NetCloud Manager soll 5G SASE einen Zero-Trust-Ansatz verwirklichen.

In der heutigen Welt erweist sich Cyber Security als eine entscheidende Komponente für die Industrie. Denn die zunehmende Digitalisierung und die steigende Anzahl miteinander verbundener Systeme haben die

Angriffsfläche deutlich erhöht. Deshalb wird es immer wichtiger, effektive Sicherheitsmaßnahmen umzusetzen.

Im Zuge unserer Interview-Reihe ‚IT & Security Trends 2023‘ äußern sich Cybersicherheits-Experten zu ihrer Einschätzung aktueller Themen und Bedrohungen. In der aktuellen Ausgabe befragten wir den Gründer & CEO von Endian, Raphael Vallazza.

Damit 5G sein Versprechen einlösen kann, eine

intelligente Fertigung, autonome Transportfahrzeuge und vieles mehr zu ermöglichen, muss der schnelle Mobilfunkstandard Sicherheit auf höchstem Niveau bieten. Im folgenden Beitrag werden die wichtigsten Fragen beantwortet, die sich

Unternehmen stellen sollten.

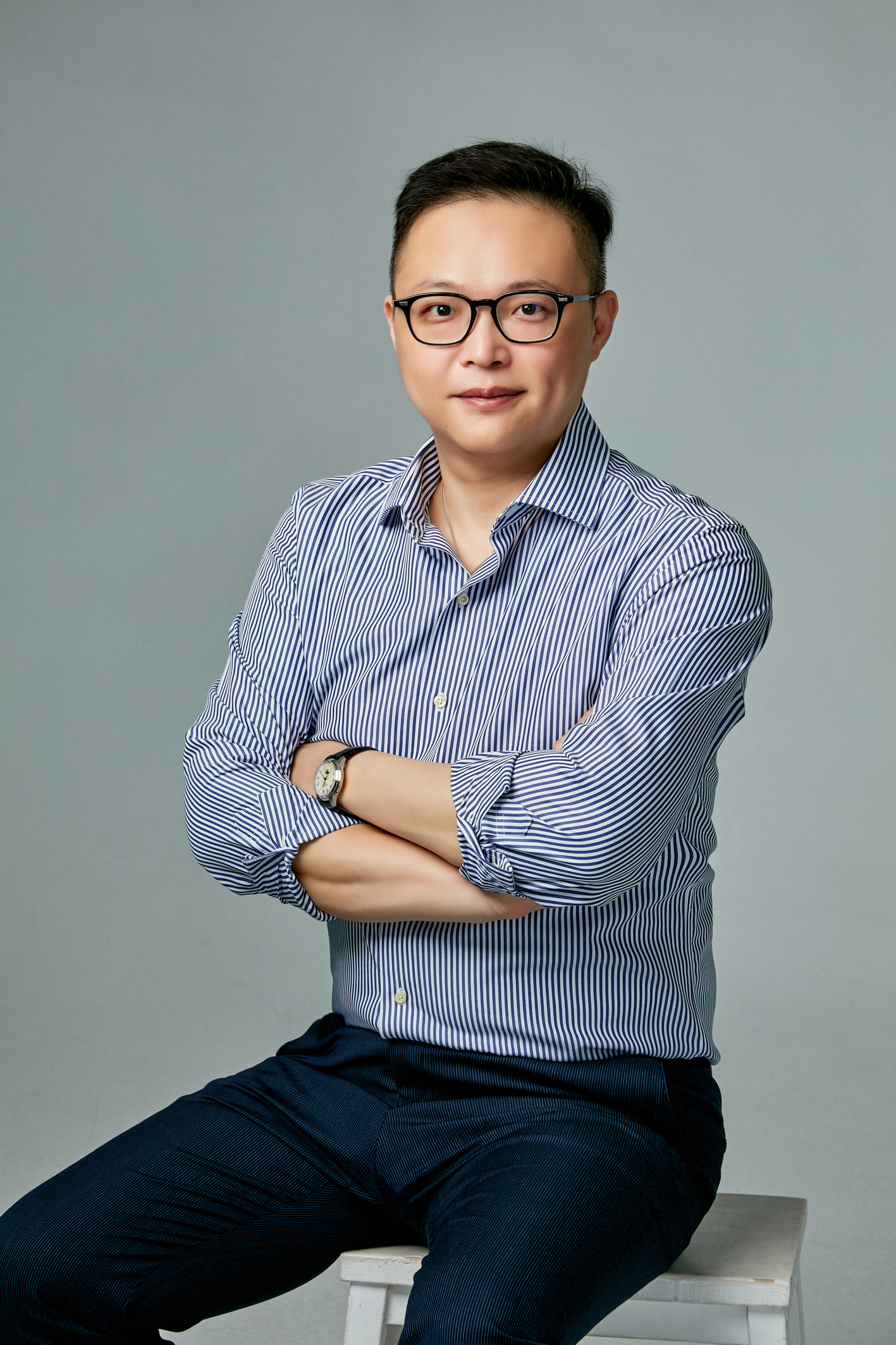

In unserer neuen Interview-Reihe ‚IT & Security Trends 2023‘ befragen wir ausgewiesene Experten im Bereich Cybersicherheit zu ihrer Einschätzung aktueller Themen

und Bedrohungen. Den Anfang macht an dieser Stelle

Dr. Terence Liu, CEO von TXOne Networks.

Städte und Gemeinden nutzen häufig normale Router, um auf ihre Anlagen zuzugreifen. Diese Praxis entspricht jedoch nicht mehr den aktuellen Sicherheitsanforderungen. Die Stadtwerke Arnsberg haben den Schritt in die sichere Digitalisierung gewagt und bestehende Installationen ausgetauscht, ohne den laufenden Betrieb zu unterbrechen.

In der Praxis sind die Klimabedingungen für elektrische und elektronische Einbauten nicht immer ideal. Um die

daraus entstehenden Risiken zu verringern und die Betriebsbedingungen in Anlagen zu verbessern, stellt Stego ein breites Sortiment von Temperatur- und Feuchtigkeitskontrollsystemen bereit, das Elektrik und Elektronik vor Feuchtigkeit, Kälte oder Hitze schützt. Großer Wert wird auf den Einsatz von zuverlässigen IT-Security-Lösungen gelegt.

Herkömmliche Sicherheitskonzepte gehen davon aus, dass man Personen und Systemen, die sich bereits im Netzwerk eines Unternehmens befinden, vertrauen kann. Man geht davon aus, dass Schutzmaßnahmen am Perimeter, wie z.B. eine Firewall, wirksam genug sind, um unerwünschte oder nicht autorisierte Personen oder Geräte vom Netzwerk fernzuhalten. Dieser klassischen Einstellung widerspricht Zero Trust.

In einer Welt, in der ständig neue Bedrohungen auftauchen und Schwachstellen identifiziert werden, müssen Unternehmen einen klaren Überblick über ihre betriebliche Sicherheitslage und einen realisierbaren Aktionsplan haben, um diese kontinuierlich zu verbessern. Security Posture Assessments (SPA) haben sich zu einem De-facto-Standard in der Branche entwickelt. Die Durchführung effektiver und effizienter regelmäßiger SPAs ist ein wichtiger erster Schritt, um die Reife und damit die Widerstandsfähigkeit des Unternehmens zu verbessern.

Im ‚Allianz Risk Barometer 2022‘ stehen Cybervorfälle auf Platz 1 der größten globalen Geschäftsrisiken. Cybergefahren übertreffen damit Covid-19 und die Unterbrechung von Lieferketten. In Zukunft führt die zunehmende Digitalisierung zu neuen Gefahren, gegen die sich Unternehmen und Organisationen im Jahr 2022 entsprechend wappnen müssen. Security-Anbieter Carmao zeigt auf, auf welche Cybervorfälle Unternehmen vorbereitet sein sollten – dabei spielt auch künstliche Intelligenz eine Rolle.

Never trust, always verify – diesem Motto folgt das Sicherheitsmodell Zero Trust. Keinem Akteur, der auf Ressourcen zugreifen möchte, wird vertraut. Vielmehr erfordert jeder einzelne Zugriff eine Authentifizierung. Der Gedanke dahinter ist einfach: Implizites Vertrauen ist an sich bereits eine Schwachstelle, welche Angreifer für laterale Bewegungen und den Zugriff auf sensible Daten missbrauchen können. Denn die Festung – also das Firmennetzwerk – ist schon lange nicht mehr uneinnehmbar.

Die Zahl der Cyberattacken ist in 2021 rasant gestiegen. Mit der wachsenden Vernetzung sowie der Integration von Software rückt auch die Operational Technologie (OT) zunehmend in den Fokus der Angreifer. Endian,

Security-Hersteller auf dem Gebiet der Industrie 4.0, empfiehlt zehn Schutzmaßnahmen für die OT.

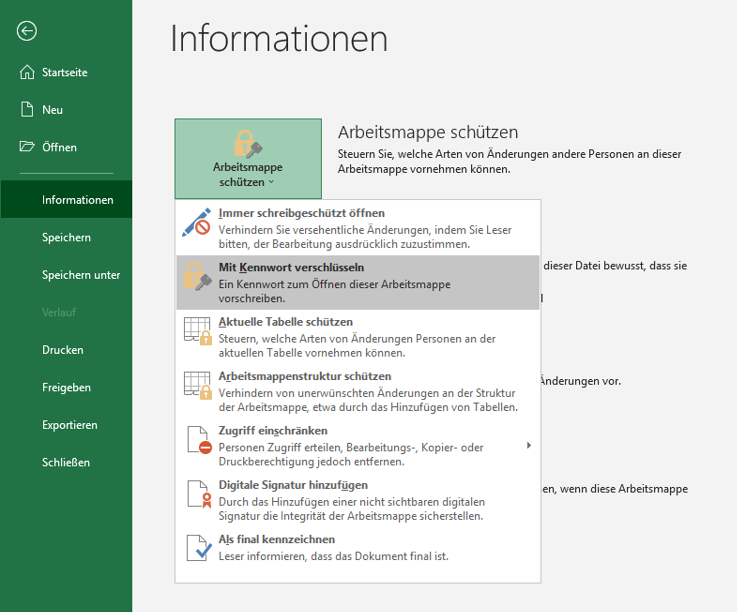

Allzu oft wird das Thema Verschlüsselung sensibler Daten in Unternehmen nicht oder nicht ausreichend beleuchtet. Dabei ist Datenverschlüsselung ein wichtiger Bestandteil zur Herstellung von Vertraulichkeit, und die gängigen Windows-Tools reichen meist nicht aus, um einen adäquaten Schutz herzustellen.

Der M8 12-pol Rundsteckverbinder von Binder eignet sich für die Anwendungsgebiete der industriellen Sensorik, Mess-, Steuerungs- und Regeltechnik sowie in der Kameratechnik und Robotik.

Der Winkelsensor Posirot Pras20 von ASM bietet durch sein 6mm flaches Gehäuse präzise Winkelbestimmung auch für enge Einbauräume.

Der Automation Newsletter 32/2024 hat über eine Studie zur Marktverteilung von Industrial-Ethernet-Protokollen von Omdia berichtet.

Über einen QR-Code am Typenschild des jeweiligen Produkts ermöglicht Stöber seinen Kunden, schnell auf relevante Informationen zugreifen zu können.

Bachmann Electronic hat seine Software M-Target for Simulink in der neuen Version V2.70 um Ethercat-Blöcke erweitert.

Das Messe-Gantry, das Steinmeyer auf der AMB zeigt, besteht aus zwei synchron verfahrenden Achsen und einer Quertraverse mit zwei Vertikalachsen für parallele Bearbeitungen.

ABB hat im zweiten Quartal einen Umsatz in Höhe von 8,2Mrd.US$ erzielt. Das sind 1% mehr als im Vorjahreszeitraum. Der Auftragseingang sank um 3% auf 8,4Mrd.US$.