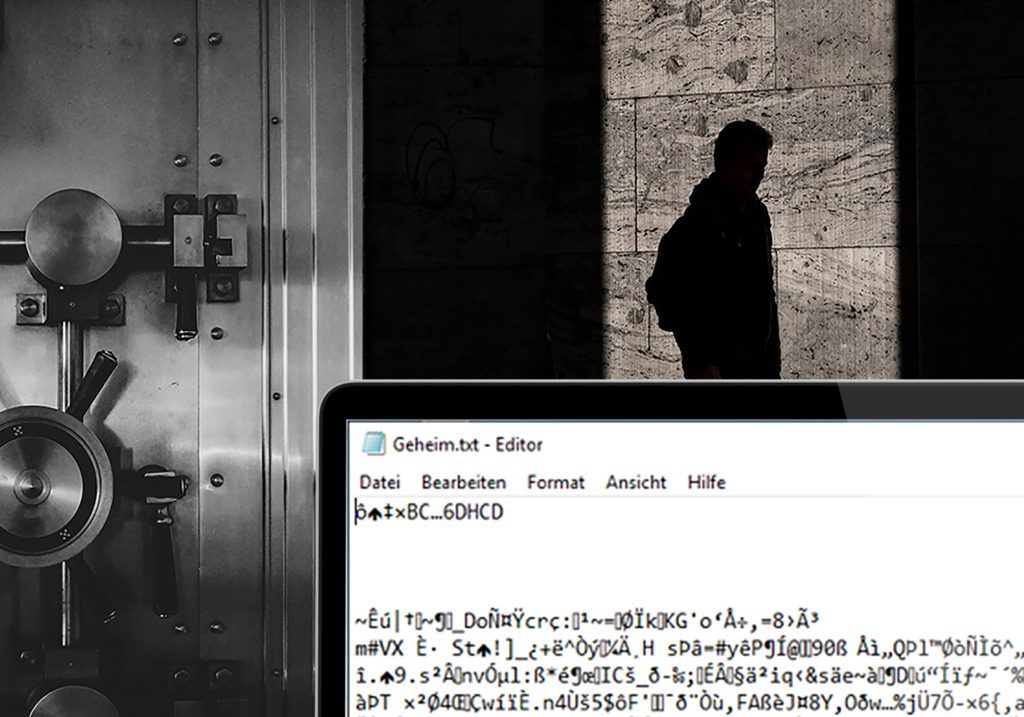

Zuverlässige Datenverschlüsselung ist heute wichtiger denn je. Vor allem, wenn Teams dezentral oder länderübergreifend an hochvertraulichen Daten arbeiten müssen. Auch die zunehmende Auslagerung von Arbeitsplätzen ins Homeoffice macht ein Überdenken der Sicherheitsstruktur in Unternehmen durchaus sinnvoll. Sind vertrauliche Informationen nicht ausreichend geschützt, können diese im schlimmsten Falle von Hackern oder unbefugten Personen intern abgegriffen werden und in die falschen Hände geraten.

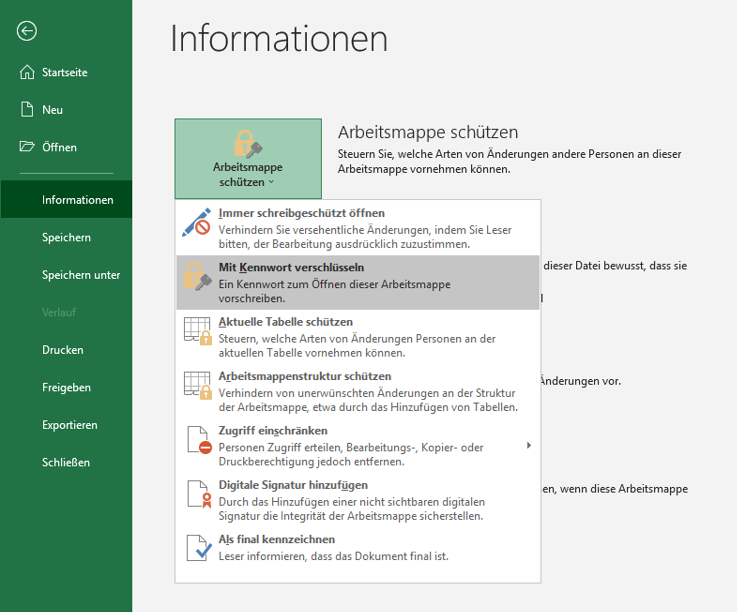

Passwortschutz und Bordmittel

In einigen Unternehmen werden daher vertrauliche Informationen zumindest mit einem Passwortschutz versehen. Dieser Schutz ist jedoch meist unsicher, wenig praktikabel und bei der falschen Anwendung droht Datenverlust, denn oft werden alle Dokumente mit ein und demselben Passwort geschützt, die Kennwörter sind zu simpel oder können vergessen werden. Windows bringt daher noch eine weitere Möglichkeit mit, sensible Informationen vor unbefugten Zugriffen zu schützen: Durch Rechtsklick auf die entsprechende Datei bzw. Ordner kann durch Bordmittel die gewünschten Komprimierungs- und Verschlüsselungsattribute gewählt werden. Leider ist jedoch auch diese Variante der Datenverschlüsselung nicht konsequent genug und birgt die Gefahr von Datenverlust, denn der erzeugte Schlüssel hängt an der Konto-ID des Windows-Benutzerkontos, das heißt die Datei ist nur verschlüsselt, wenn man sie von einem anderen Benutzerkonto öffnet. Auch geht beim Löschen des Benutzerkontos der Zugriff auf die geschützten Dateien unwiderruflich verloren, wenn man nicht vorher das Zertifikat exportiert hat.

Zusatztool zur Herstellung von Vertraulichkeit

Daher kommt man für einen ausreichenden Schutz sensibler Informationen nicht um den Einsatz von Zusatztools herum. Mit der Verschlüsselungslösung HiCrypt von Digitronic soll sichergestellt werden, dass nur ein ausgewählter Personenkreis Zugang zu bestimmten Daten erhält – und das entkoppelt von den Windows-Benutzerprofilen. Dabei integriert sich die Software vollständig in die bekannte Explorer-Ansicht und läuft als zusätzliches Netzlaufwerk neben den bestehenden. Durch Abspeicherung von Daten im HiCrypt-Netzlaufwerk werden die Informationen automatisch verschlüsselt. Die Berechtigung zur Einsicht in die Dateiinhalte ist individuell konfigurierbar und zentral verwaltbar. Weiter wird eine klare Gewaltentrennung durch entkoppelte Zugriffsrechte ermöglicht. Das bedeutet Administratoren können zwar die Laufwerke zur Verschlüsselung vorbereiten, haben aber keine Berechtigung zum Einsehen der Daten. Das schützt sie im Verdachtsfall.