Fernwartung und Predictive Maintenance

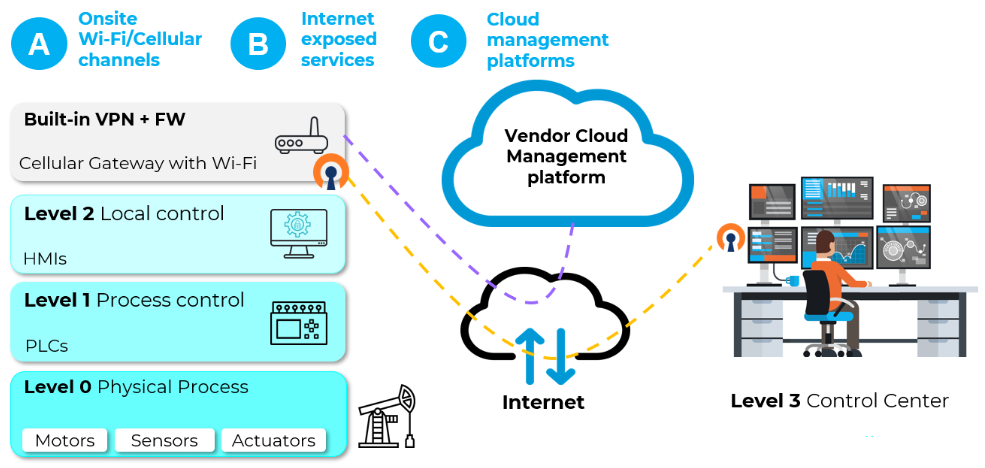

Wie ein zeitgemäßes Security-Konzept in der Industrie umgesetzt werden kann, lässt sich am Beispiel der Fernwartung gut zeigen. Wie bereits erwähnt, sind Fernwartungszugänge lohnende Angriffsziele. Die Hauptursachen liegen in einer Mehrfachnutzung dieser Zugänge durch verschiedene Nutzer bzw. Firmen sowie fehlender Grundsicherheit und zu umfangreichen bzw. unspezifischen Zugriffsmöglichkeiten, z.B. durch VPN-Technologien, die potenziell komplette Netzwerke zusammenschalten. Abhilfe schaffen Lösungen ohne eine solche Netzwerkkopplung, die sich so konfigurieren lassen, dass sie jeweils nur spezifische Zugriffe von explizit autorisierten internen oder externen Nutzern zulassen und auf Anwendungsebene arbeiten. Idealerweise sind solche Lösungen gehärtet und plattformunabhängig, so dass sie virtuell oder auf spezieller, für die Industrie optimierter Hardware implementiert werden können. Sie verfügen über Verschlüsselungsmechanismen und sind in ihrer Funktionalität und Performance skalierbar. Die praktische Implementierung einer sicheren Fernwartung lässt sich beispielhaft anhand der Fernwartungslösung Genubox von Genua beschreiben. Als Virtualisierung oder auf Hardware verfügbar, sichert diese im Rendezvous-Konzept sowohl das Zustandekommen der Verbindung als auch das Zielsystem zuverlässig ab. Die Rendezvous- und Serviceboxen verfügen über sämtliche für einen sicheren Remote-Zugriff benötigten Hard- und Softwarefunktionen, wie etwa eine integrierte Firewall und VPN. Mit mehreren Serviceboxen lassen sich Geräte in unterschiedlichen Produktionsbereichen bzw. Netzwerksegmenten sicher adressieren. Einen Sonderfall stellen kontinuierliche Datenströme im Rahmen von Predictive Maintenance dar. Hier muss der Datenfluss meist nur in eine Richtung vom Gerät nach außen, z.B. in die Cloud erfolgen. Insbesondere für besonders schützenswerte Netzwerkbereiche eignen sich dafür Datendioden. Sie realisieren eine unüberwindbare Einbahnstraße in Richtung Außenwelt. Ein Eindringen eines Angreifers über diesen Kommunikationskanal ist somit ausgeschlossen. Sollen Daten bereits vorher maschinennah verarbeitet werden, eignen sich Edge Computer oder hochsichere Plattformen wie das GS.Gate. Damit müssen zeitkritische Daten nicht mehr komplett über das Netzwerk übertragen werden und sensible Informationen bleiben im Unternehmen. Für den sicheren Datenversand weniger zeitkritischer Daten nach außen sorgt das gehärtete Gateway des Edge Device. Im Falle des GS.Gate läuft die Lösung auf industrietauglicher Hardware in zwei getrennten Bereichen: einer Edge-Computing-Plattform und dem Sicherheitsgateway, die strikt voneinander abgeschottet sind. Die separierten Bereiche verfügen über jeweils eigene Betriebssysteme sowie fest zugewiesene Hardware-Ressourcen. Im Anwendungsteil können Maschinenhersteller oder -betreiber mittels Docker-Container-Technologie ihre individuelle Anwendung installieren. Die Anwendung ruft über gängige Schnittstellen die Zustands- und Leistungsdaten von der Maschine ab und führt eine Vorverarbeitung der Daten durch. Die Wahl der Varianten und Kombinationen für eine sichere Verbindung nach außen hängt davon ab, welche genauen Anforderungen bestehen und welches Sicherheitslevel man erreichen möchte.

Fazit

Fernwartungszugänge und für Predictive Maintenance genutzte, nachträglich aufgesetzte Datenschnittstellen sind zunächst potenzielle Einfallstore für Angreifer. Mit einem ganzheitlichen, mehrstufigen Sicherheitskonzept (Defense-in-Depth) lässt sich aber auch in Brownfield-Anlagen hohe Sicherheit mit überschaubarem Aufwand realisieren. Eine gute IT/OT-Security-Strategie legt nicht nur den Grundstein, um Security Incidents frühzeitig zu identifizieren. Sie hilft auch, Fehlkonfigurationen zu erkennen, somit die Verfügbarkeit und Effizienz zu steigern und letztlich den wirtschaftlichen Erfolg zu sichern. Industrielle Security beginnt mit einer intelligenten Segmentierung der Netze und den passenden Wächtern an den jeweiligen Übergangspunkten. Der Datenverkehr im Netzwerk sollte strengen Regeln folgen, die transparent, bei Bedarf anpassbar und jederzeit auf ihre Einhaltung überprüfbar sind. Zugänge müssen immer authentifiziert, auf die Einhaltung der Regeln (Policies) überprüft, auf die jeweils minimal notwendige Funktionalität beschränkt sowie zentral und benutzerfreundlich verwaltet werden können. Diese Prinzipien stellen die Basis für weiterführende Sicherheitskonzepte wie etwa Zero Trust Network Access (ZTNA) dar. Durch steigende Netzwerkkomplexität und immer ausgefeiltere Angriffsszenarien sowie die zunehmende Intensität der Angriffe ist einschlägige Erfahrung bei der Planung und Realisierung von sicheren Netzwerken unabdingbar. Dies gilt umso mehr, wenn ein Unternehmen nicht auf der grünen Wiese vollkommen neu planen kann, sondern aus der vorhandenen Infrastruktur das Optimum herausholen will.