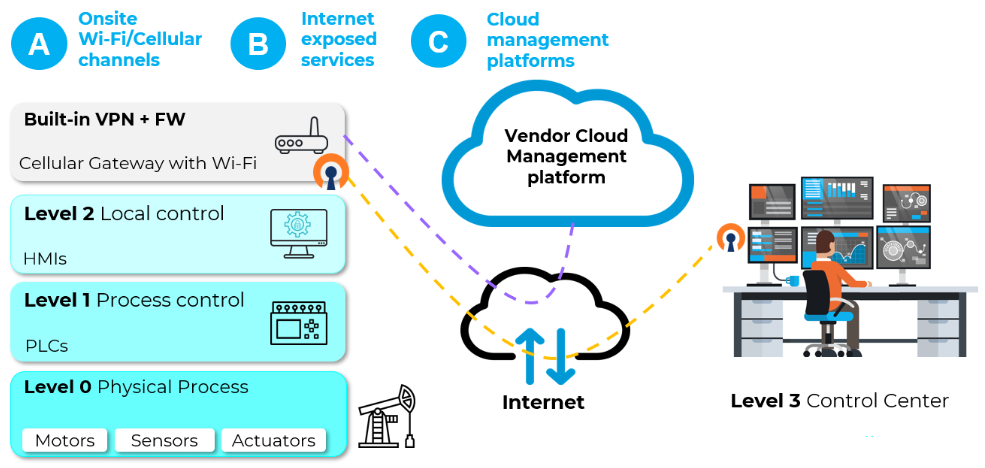

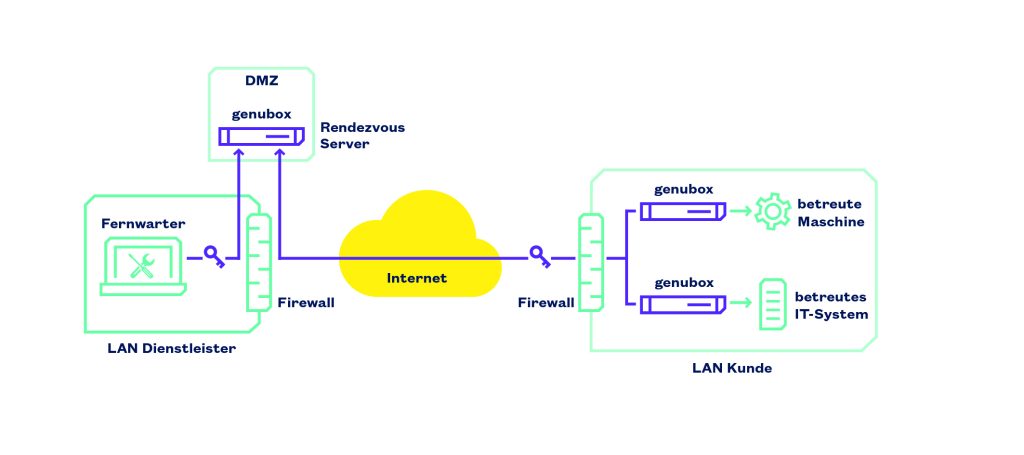

Wer Smart Factory, Fernwartung oder Predictive Maintenance in die Praxis umsetzen möchte, muss sich mit der Konvergenz von IT und OT beschäftigen – also der datentechnischen Integration von klassischer Informationstechnologie und Operational Technologie. Damit dabei die Sicherheit nicht auf der Strecke bleibt, müssen die unterschiedlichen Anforderungen dieser beiden Welten in einem ganzheitlichen IT/OT-Security-Konzept zusammengeführt werden. Insbesondere bei älteren Produktionsanlagen, die nachträglich stärker vernetzt und z.B. mit einer Cloud-Anbindung ausgerüstet werden sollen, ist dies eine Herausforderung. Im Gegensatz zur IT, bei der eine Vernetzung mit der Außenwelt und in die Cloud seit Jahrzehnten Standard ist, arbeiten viele Systeme in der OT entweder noch weitgehend isoliert oder sind mit weiteren Rechnern innerhalb der gleichen Maschine oder externen Sensoren und Aktoren vernetzt. Ein weiteres Problem ist, dass industrielle Anwendungen häufig Echtzeitanforderungen unterliegen, während in der klassischen IT die Antwortzeiten erheblich länger ausfallen können. Sicherheitsmaßnahmen dürfen nicht dazu führen, dass es in der OT zu größeren Verzögerungen im Antwortverhalten kommt. Und während in der IT das potentielle Blocken von Datenpaketen meist problemlos möglich ist, führt dies in der Produktion im schlechtesten Fall zu einem teuren Produktionsausfall. Daher gilt es im industriellen Umfeld, für jede Situation und Konfiguration das richtige Maß an Sicherheit zu finden, bei dem das Schutzniveau hoch genug und die Verfügbarkeit der Anlagen sichergestellt ist.

Normen für die industrielle Security

Ein guter Ausgangspunkt, um sich mit Cybersecurity in der Industrieautomatisierung zu befassen, ist die Normenreihe IEC62443. Sie eignet sich auch für Brownfield-Anlagen als Strukturierungshilfe, um ein adäquates Security-Konzept zu entwickeln. In der Norm lassen sich die Grundprinzipien des Defense-in-Depth, also der Verteidigung in der Tiefe, bzw. der sogenannten Zones & Conduits nachlesen. Um diese Konzepte zu implementieren, eignen sich die Netzwerksegmentierung sowie Netzwerkmonitoring und -management. Diese Methoden sind für die Cyber-Sicherheit von Brownfield-Anlagen besonders interessant: Während eine bestehende Segmentierung leicht erweitert werden kann, ermöglichen Netzwerkmonitoring und -management u.a. den weiteren strategischen Ausbau in Richtung Zero-Trust-Zielbild.

Zones & Conduits

Die Untergliederung von Netzwerken in einzelne Zonen kann physikalisch wie auch logisch über die Software bzw. das Protokoll oder gemischt erfolgen. Die großen Vorteile dieses Konzepts sind Variabilität und beliebige Skalierbarkeit. An den Zonengrenzen können verschiedene Arten von Wächtern wie etwa Firewalls oder Datendioden (z.B. zur Ausleitung von Prozessdaten) zum Einsatz kommen. Mit diesen Lösungen lassen sich mit geringem Aufwand auch nachträglich verschachtelte, mehrfach abgeschirmte Zonen mit nur wenigen, exakt definierten Übergängen schaffen. Dieses Prinzip ist in der IT-Sicherheit als Zones & Conduits bekannt. Es ähnelt einer mittelalterlichen Burg mit vielen Gräben und wenigen Toren sowie Zugbrücken zwischen den einzelnen Zonen. Im Fall von Brownfield-Anlagen können damit komplette, nicht mehr patchbare Altsysteme als Ganzes sicherheitstechnisch gekapselt bzw. nach außen isoliert werden.

Netzwerkmonitoring & -management

Zusätzliche Sicherheit und die Erweiterung zu einem Zero Trust Network werden u.a. durch das Monitoring des Netzwerkverkehrs auf verdächtige Veränderungen (Anomalieerkennung) ermöglicht. Zeitgemäße, ganzheitlich durchdachte Lösungen bieten hierfür umfangreiche Funktionen auf Basis von künstlicher Intelligenz und Data-Science-Methoden. Ein Beispiel ist der Cognitix Threat Defender. Die Security-Lösung führt zunächst eine Bestandsaufnahme durch, welche Geräte in einem Netzwerk vorhanden sind. Gerade für Brownfield-Anlagen ist dies ein hilfreicher erster Schritt, um sich einen zuverlässigen Überblick zu verschaffen. In einer nächsten Phase erfolgt eine Untersuchung, wer wie viel und mit wem kommuniziert. Der Fluss der Daten wird klassifiziert und jeglicher Kommunikation klar definierte Regeln zugeordnet. So entsteht iterativ ein fein granuliertes Regelwerk, in dem unerwünschte oder unnötige Kommunikation und Dienste deaktiviert werden können. In einer nachfolgenden Stabilisierungsphase, in der das System noch nicht scharf geschaltet ist, kann das System, bzw. dessen Policies, praxisgerecht nachjustiert werden. Sinnvollerweise werden diese ersten Phasen anhand eines gespiegelten Datenverkehrs durchgeführt. Dies stellt sicher, dass die Funktion des OT-Netzes nicht durch Latenzen oder Datenverluste aufgrund fehlerhafter Blockierungen gefährdet wird. In einer optionalen letzten Phase wird festgelegt, ob das System erst bei aktiv erkannten Bedrohungen oder bereits bei neuer, unbekannter Kommunikation Warnungen ausgibt oder gar den Datenverkehr aktiv drosseln oder unterbrechen darf. Gerade das Drosseln dieser unbekannten Kommunikation ist ein guter Weg, um Zeit für die Bewertung der Kommunikation zu gewinnen.