Die Sicherheitsbedrohungen im IoT unterscheiden sich dabei deutlich von denen der Internet- und Mobilfunknetze und auch zu denen des Cloud-Computings. Das IoT bietet nicht nur viele sondern auch äußerst unterschiedliche Angriffsflächen und -möglichkeiten. Angreifer können es auf vernetzte Sensoren, Smart-Car-Technologie oder Smartwatches im Firmenumfeld abgesehen haben. Auch autonome Logistikfahrzeuge in der Industrie zählen zu den möglichen Zielen. Angreifer können dabei herkömmliche Viren- und internetbasierte Angriffe nutzen, über Server eindringen, die smarten Devices selbst infiltrieren oder sogar die zur Datenübertragung genutzten Funkwellen stören. Gemeinsamer Nenner aller IoT-Applikationen ist natürlich das Internet, über das alle IoT-Geräte schlussendlich vernetzt werden. Direkte Angriffe auf die IoT-Devices lassen sich dabei nach ihrer jeweiligen spezifischen Übertragungstechnik der Endgeräte kategorisieren.

Ultra-Low-Cost LPWAN/LPWAN

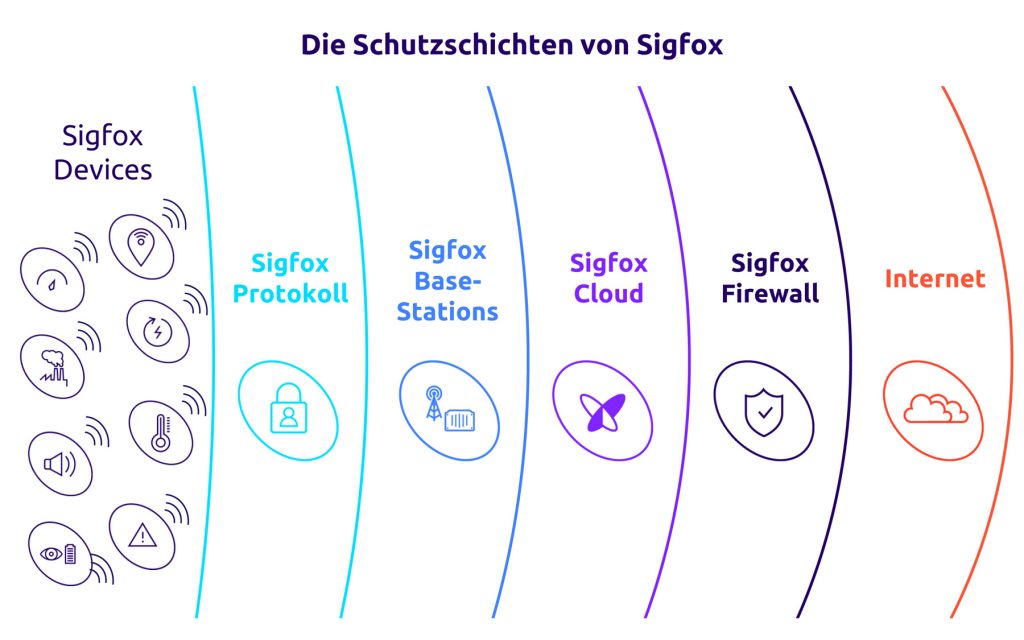

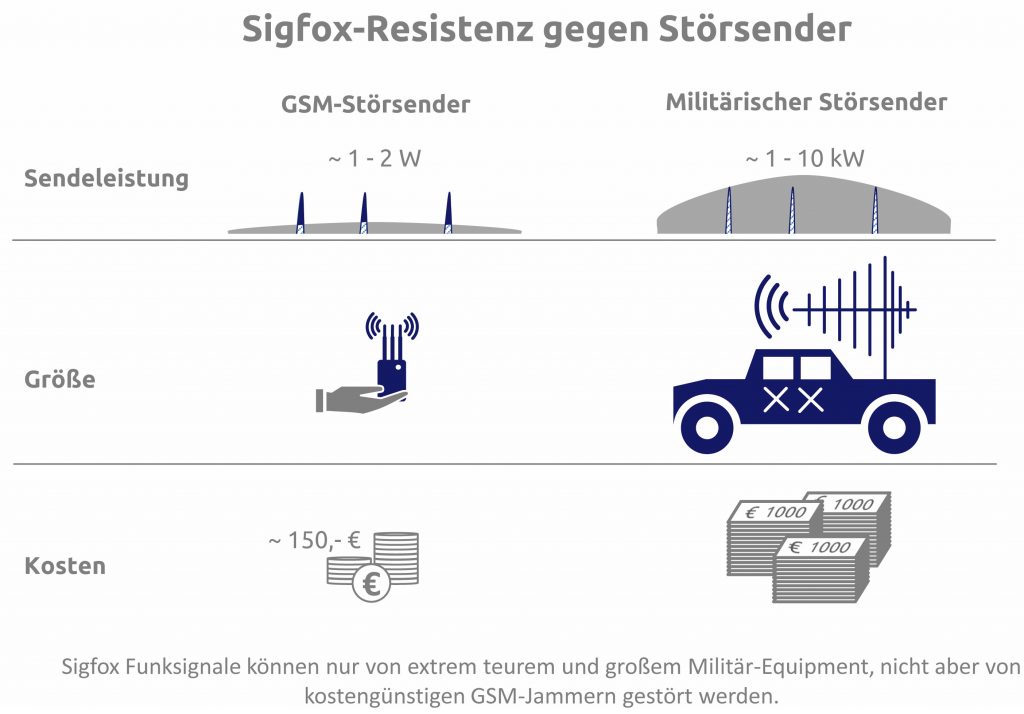

LPWAN-Verbindungen (Low-Power-Wide-Area-Network) ermöglichen die Kommunikation über große Entfernungen bei niedriger Bitrate und geringen Strombedarf. Damit sind sie prädestiniert für die Anbindung verteilter Objekte, wie beispielsweise batteriebetriebene Sensoren. Das direkte Bedrohungsrisiko is, hinsichtlich physischer Angriffe oder über die drahtlose Kommunikation – trotz der exorbitant höheren Funkreichweite – minimal. Devices mit dieser Technologie führen in der Regel nur wenige dedizierte Aktionen aus und die Kommunikation erfolgt zumeist nur per Uplink in Richtung Cloud, was das Gefährdungspotenzial zusätzlich verringert, da bei dieser Art der Kommunikation ohne Handshake kein Zugriff auf dieses Devices möglich ist. Insofern sind sie also durch ihre vergleichsweise einfache Kommunikations-Architektur geschützt. Einzig die Funkstrecke kann durch Jamming gestört werden. Hierfür sind allerdings extrem hohe Leistungswerte der verwendeten Elektronik nötig, was einen Einsatz sehr unwahrscheinlich macht. Letztlich sind also auch hier indirekte Angriffe über das Internet auf die mit ihnen verbundenen Edge-Devices wahrscheinlicher. Komplexere LPWAN-Devices können einen höheren Datenverkehr aufweisen und auch eine bidirektionale Kommunikation verwenden. Dadurch könnte man auch aus dem Internet auf sie zugreifen, so dass sie einem größeren Risiko ausgesetzt sind. Mögliche Sicherungslösungen sind das dynamische Scrambling der Gerätekommunikation und die Verschlüsselung nach dem Advanced Encryption Standard AES-128.

IoT über Mobilfunk und 5G

Mobilfunk und 5G-Verbindungen sind am weitesten verbreitet, werden viel häufiger genutzt und verwenden mächtigere Protokolle. Sie sind hauptsächlich durch Angriffe über die Datenkommunikation gefährdet. Um Angriffe zu erkennen, zu identifizieren sowie vorherzusagen und zu verhindern werden häufig ‚Honey-Pot‘-basierte Sicherheitslösungen genutzt. Aber auch Backend-Angriffe über die Server und App-Server kommen häufig vor. Diese Bedrohungen erfordern eine kontinuierliche Überwachung durch Sicherheitssoftware und Sicherheits-Teams.

PAN (Personal Area Networks)/Internet

Ein noch viel höheres Datenaufkommen und eine größere Bandbreite an zumeist mehrfach verwendeten Protokollschichten sind die größten Schwachstellen bei der Datenkommunikation in PANs und dem Internet. Obwohl es viele wirkungsvolle Sicherheitslösungen gibt, wird der Schutz der zahlreichen Angriffsflächen dennoch häufig vernachlässigt. Mit zunehmender Komplexität und Teilnehmeranzahl wird der Schutz häufig sogar noch löchriger, da die Angriffsflächen auch entsprechend zunehmen. Große Installationen können schon durch einfache intelligente WLAN-Glühbirnen oder vergleichbar einfache Devices in den lokalen Netzwerken kompromittiert werden.