Die Cloud nicht vergessen

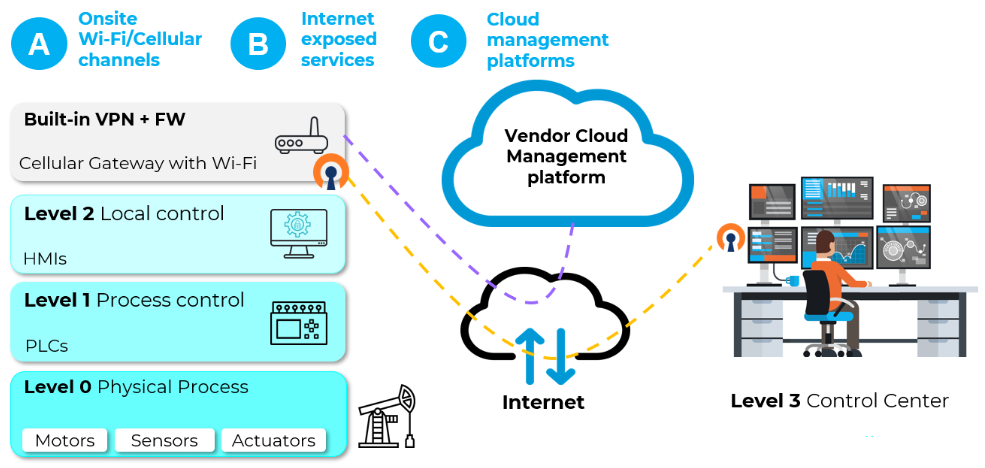

Ein umfassender IT-/OT-Security-Ansatz muss zudem die Cloud miteinbeziehen. Denn es ist absehbar, dass cloud-basierte IoT- und IIoT-Plattformen massiv an Bedeutung gewinnen. Über solche Plattformen können Unternehmen nach Angaben der Marktforscher von IoT Analytics künftig auch Applikationen auf Basis von Künstlicher Intelligenz nutzen, etwa in Bereichen wie Predictive Maintenance und Qualitätssicherung. Um zu vermeiden, dass sich solche Cloud-Anwendungen zu einem Sicherheitsrisiko entwickeln, bietet sich der Einsatz einer Cloud Access Security Broker (CASB)-Lösung an. Sie ermöglicht es dem Unternehmen, den gesamten Datenverkehr zwischen Cloud-Anwendungen sowie Endsystemen und Nutzern zu überwachen. Dadurch werden nicht autorisierte und böswillige Aktivitäten transparent und können unterbunden werden. Außerdem erkennt es beispielsweise, ob ein Unbefugter einen USB-Stick an eine Steuerung oder eine SCADA-Komponente (Supervisory Control and Data Acquisition) ansteckt, um Daten „abzusaugen“.

Sicherheit in OT-Umgebungen ist machbar

Sicherlich erfordert es einen gewissen Aufwand, neben der IT-Infrastruktur auch die OT-Umgebung vor Cyber-Angriffen zu schützen. Doch mittlerweile gibt es eine Reihe von Lösungen, mit denen Unternehmen Produktionsumgebungen gegen solche Attacken umfassend absichern können. Denn Unternehmen, die das Thema OT-Sicherheit auf die leichte Schulter nehmen, gehen ein hohes Risiko ein. Zu den finanziellen Schäden kommt häufig der Verlust von Kunden, weil diese das Vertrauen in den Hersteller verloren haben. Und darauf zu hoffen, dass das eigene Unternehmen von Hacker-Angriffen verschont bleibt, ist sicherlich keine gute Idee.