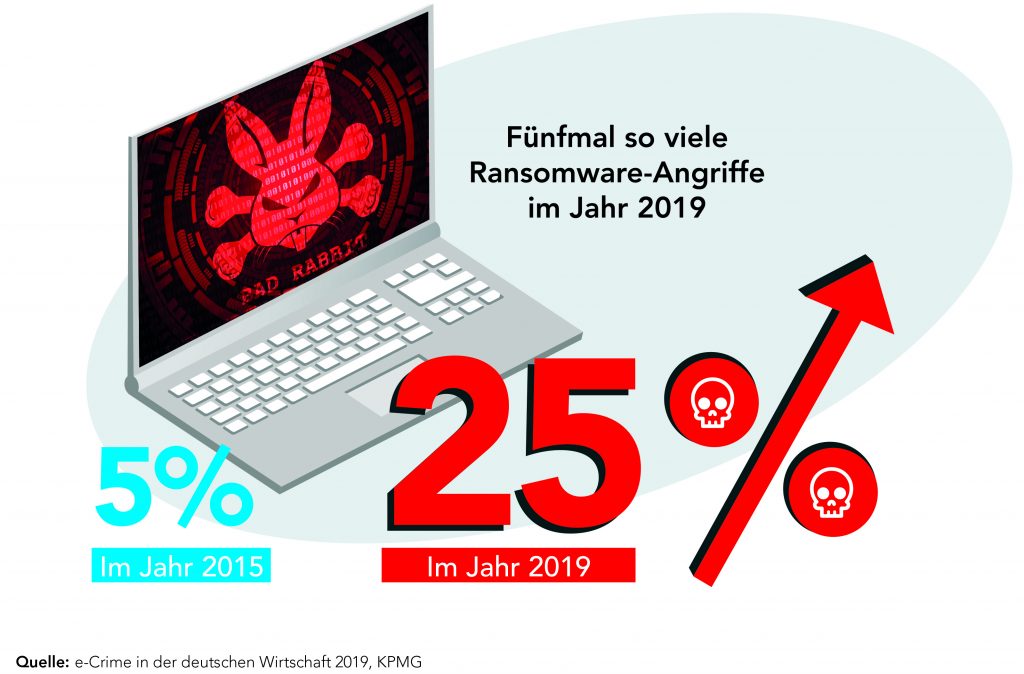

Viren sind so alt wie die ersten Computerprogramme. Allerdings hat sich in den letzten Jahren der Bereich der professionellen Cyberkriminalität durch Erpressungssoftware (‚Ransomware‘) zum lukrativen Geschäftsfeld entwickelt. Mit zunehmenden Verständnis für die vernetzte Produktion haben Cyberkriminelle ein ebenso simples wie perfides Geschäftsmodell gefunden, indem sie betriebswichtige Daten verschlüsseln und diese Daten erst gegen Lösegeldzahlung wieder entschlüsseln.

Geschäftsmodell Ransomware

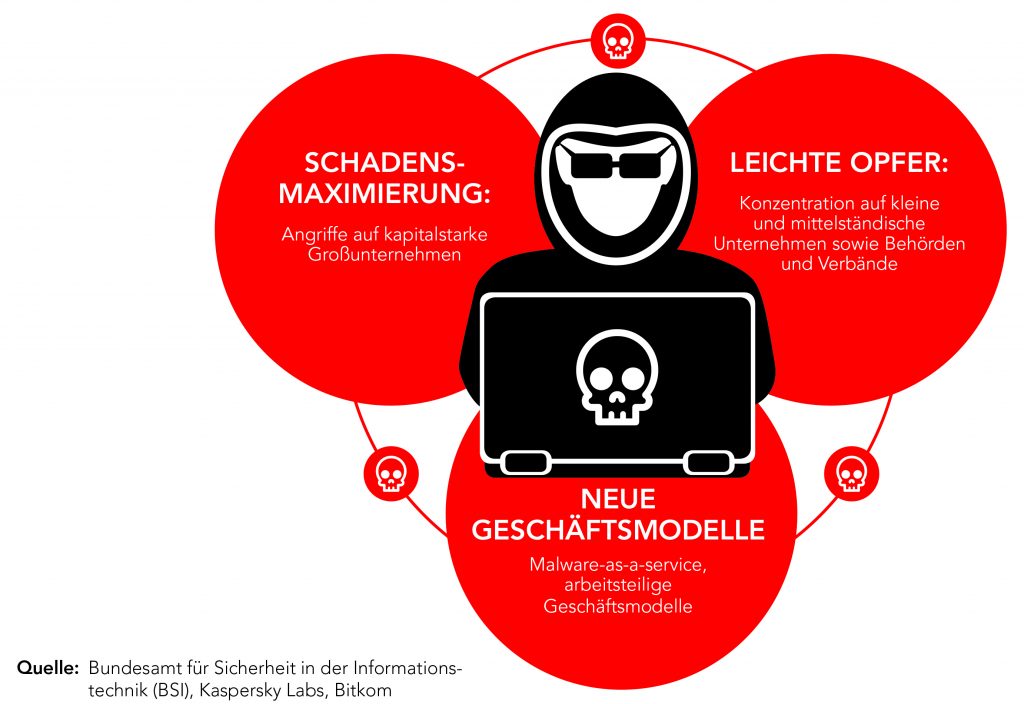

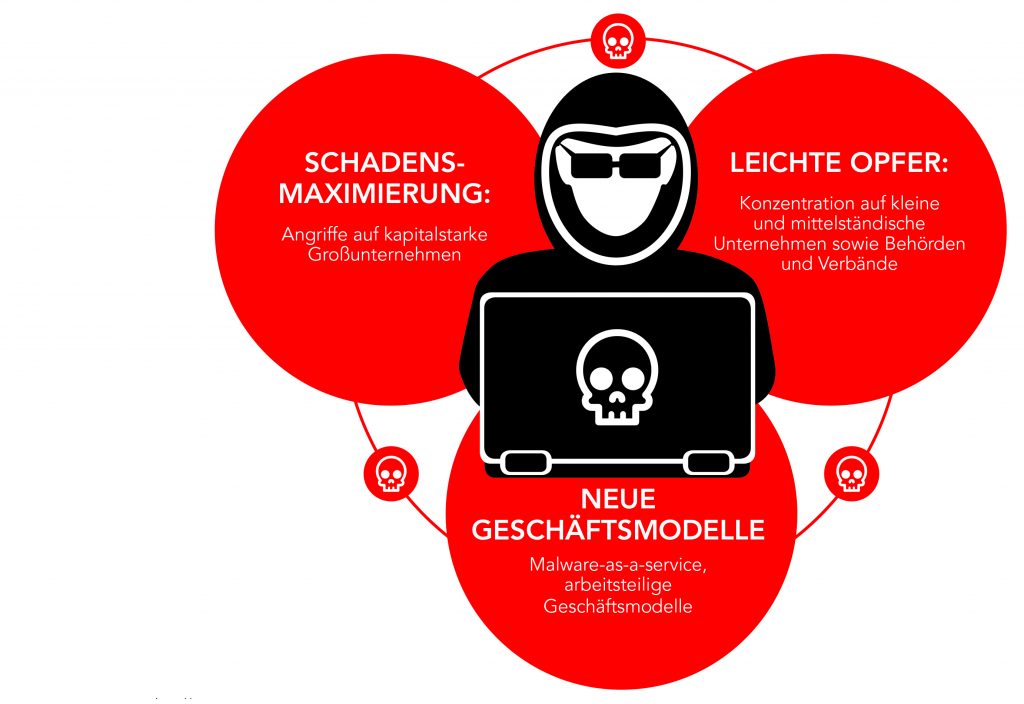

Zwar warnt z.B. das Bundesamt für Sicherheit in der Informationstechnik generell vor Lösegeldzahlungen. Doch die Erpresser handeln in der Regel rational und wissen genau, wen sie eigentlich angreifen. Daher sind Lösegeldforderungen selten Phantasiezahlen, sondern so kalkuliert, dass der Verlust durch den Betriebsstillstand oder der Wiederherstellungsaufwand größer ist als die Geldforderung, die noch dazu über Bitcoins anonym und sofort bezahlt werden kann. Bislang waren insbesondere stark vernetzte Großkonzerne ins Visier von Cyberkriminellen geraten. Doch inzwischen haben viele Großunternehmen ihre Maßnahmen bei der IT-Sicherheit massiv erhöht. Daher wenden sich Ransomware-Angreifer mehr und mehr mittelständischen Unternehmen und Behörden zu, die potenziell weniger in Sicherheitsmaßnahmen investieren.

Aufwand für Cyberkriminelle erhöhen

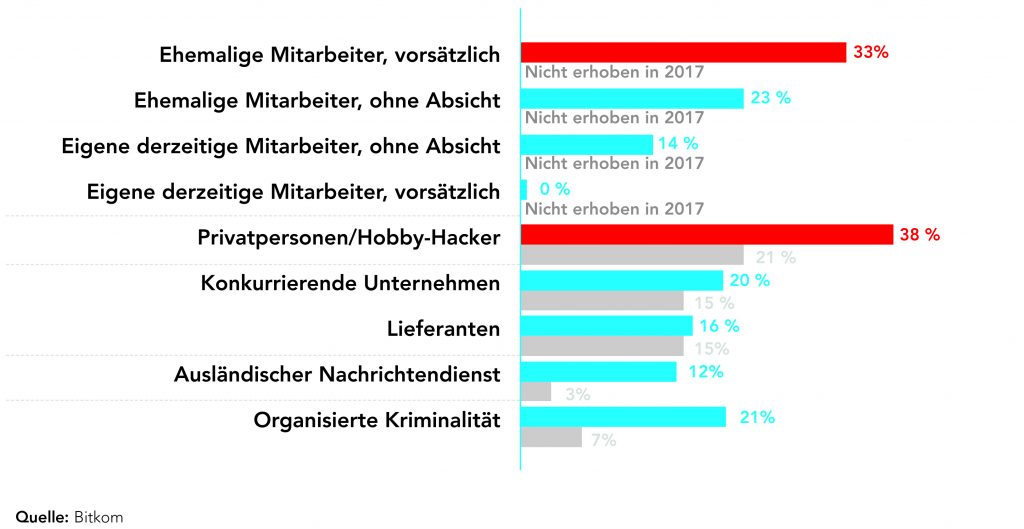

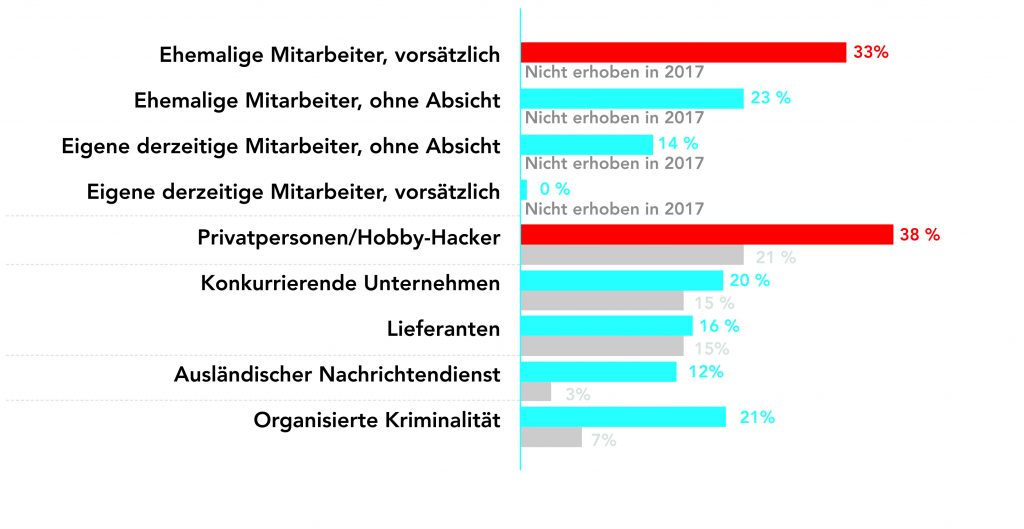

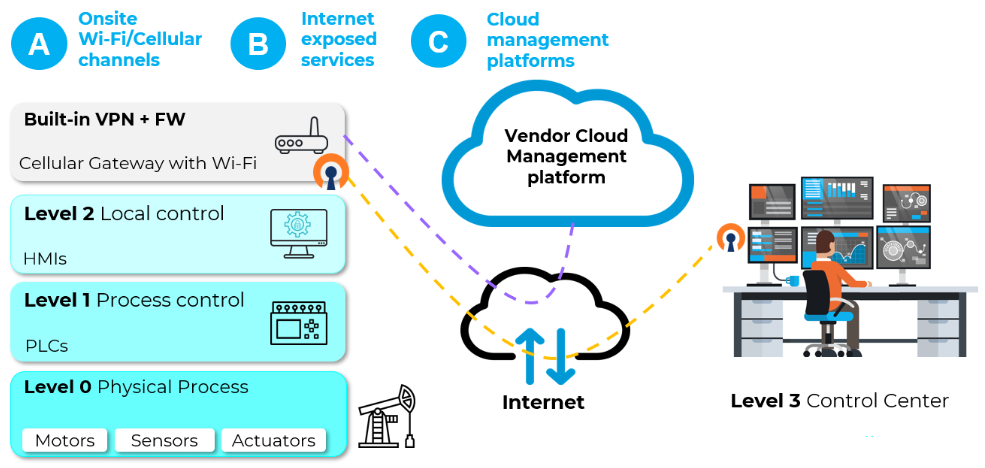

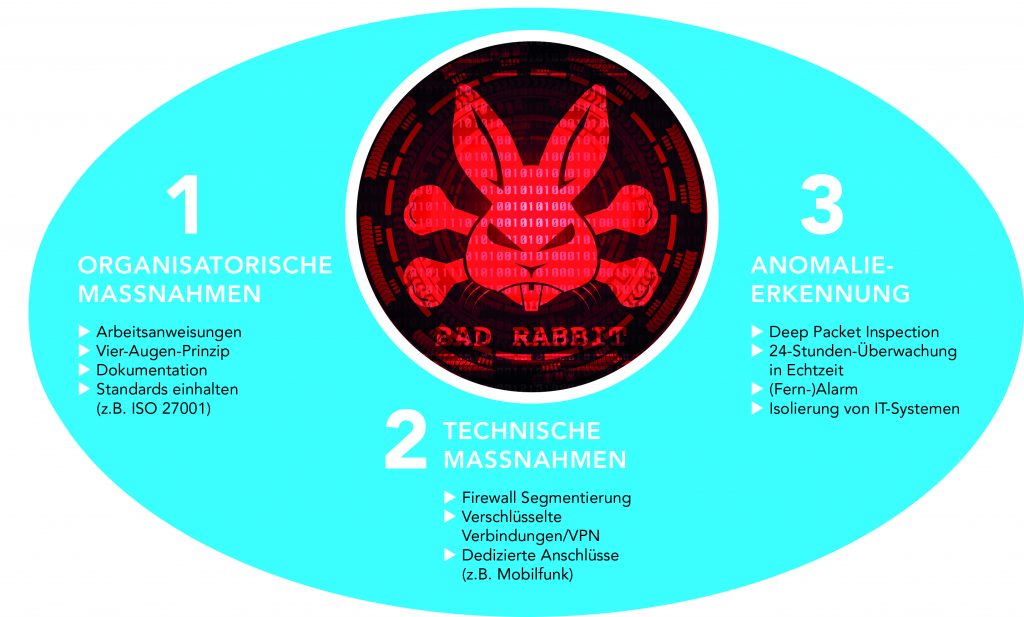

Ähnlich wie bei Wohnungs- und Hauseinbrüchen ist ein 100-prozentiger Schutz gegen Schadprogramme und Hacker kaum zu garantieren. Dennoch kann ein durchdachtes und ganzheitliches Sicherheitskonzept das Risiko eines erfolgreichen Cyberangriffs beträchtlich verringern und den möglichen Schaden begrenzen. „Wie in normalen Wirtschaftsbereichen arbeiten auch Cyberkriminelle gewinnorientiert“, erklärt Dennis Paul, IoT-Bereichsleiter bei Mdex. „Je umfangreicher die Schutzmaßnahmen sind, desto größer ist auch die Wahrscheinlichkeit, dass sich Hacker leichtere Opfer suchen. Dies belegt die zunehmende Anzahl an Cyberangriffen auf kleinere und mittelständische Betriebe. Diese bringen zwar einzeln betrachtet geringere Erlöse durch Erpressung, können aber durch die existenzielle Gefährdung einem besonderen Handlungsdruck ausgesetzt werden.“ Zwingende Voraussetzung für einen sicheren Produktionsablauf bleibt die organisatorische und technische Grundsicherung. Die erforderlichen organisatorischen Maßnahmen zielen darauf ab, eine Verhaltens- und Bewusstseinsänderung bei den Mitarbeitern herbeizuführen. Nach einer Erhebung der Bitkom sagt ein Drittel der von Cyberangriffen betroffenen Unternehmen, dass sie von früheren Mitarbeitern vorsätzlich geschädigt wurden. Ein knappes Viertel (23 Prozent) sieht die Verantwortung bei ehemals im Betrieb beschäftigten Personen, die sich aber nicht absichtlich falsch verhalten hätten. Immerhin 14 Prozent der befragten Unternehmen sehen die Schuld bei derzeitigen Mitarbeitern, die aus Unkenntnis gehandelt haben. Die Verbreitung von Ransomware kann nämlich auf ganz simplen Wegen erfolgen, etwa durch das Einstecken eines USB-Sticks oder über das Anschließen eines Service-Laptops. „Die organisatorischen Maßnahmen sind erforderlich, um die Belegschaft auf die Gefahren durch Ransomware, aber auch durch Industriespionage zu sensibilisieren“, sagt Dennis Paul. „Dazu gehören eindeutige Arbeitsanweisungen, das Vier-Augen-Prinzip, eine lückenlose Dokumentation und die Einhaltung von Sicherheitsstandards wie z.B. ISO27001.“ Wirklich effektiv ist jedoch lediglich eine Kombination verschiedener Maßnahmen, und dazu zählt die möglichst lückenlose Abschottung der Produktion zum Internet mit Firewalls, geschlossenen Benutzergruppen und Verschlüsselung.

Risikofaktor Mensch – Bild: mdex GmbH

Cybercrime-Geschäftsmodelle – Bild: mdex GmbH

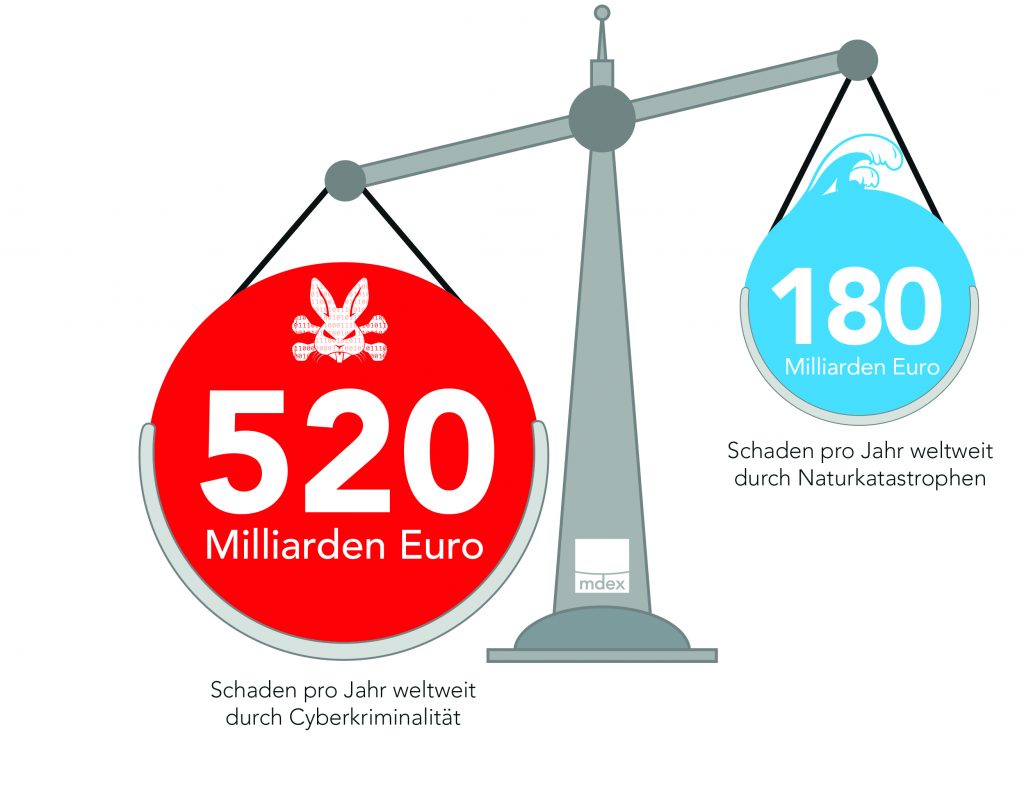

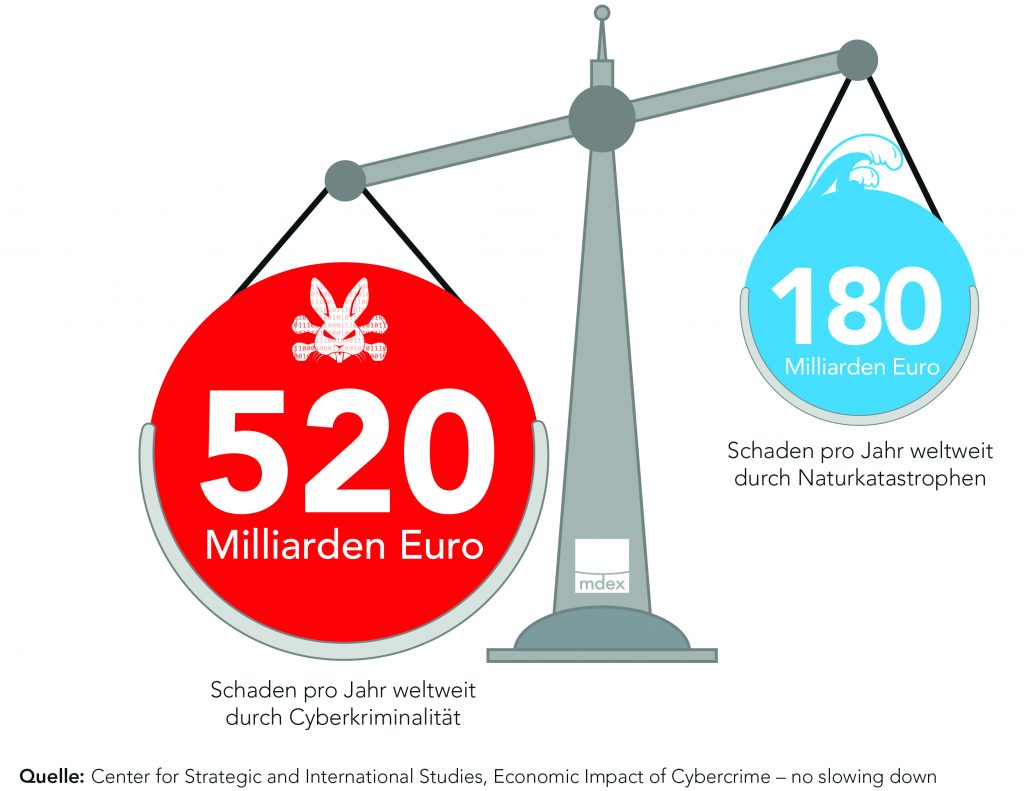

Bild: Center for Strategic an International Studies, Economic Impact of Cybercrime

Ein Drittel der von Cyberangriffen betroffenen Unternehmen wurde von ehemaligen Mitarbeitern vorsätzlich geschädigt – Bild: Bitkom

Inkubationszeit als Schwachstelle

Die Eigenart von Ransomware besteht häufig darin, nach der Infektion zunächst einmal unerkannt zu bleiben und gezielt nach weiteren Systemen im Netzwerk zu suchen, die ausnutzbare Sicherheitslücken aufweisen. Diese Inkubationszeit ist typisch für Ransomware, da der Virus zunächst versucht, maximale Verbreitung im System zu erreichen. Gleichzeitig werden dadurch eine Vielzahl an neuen Kommunikationsbeziehungen aufgebaut, die vorher nicht definiert sind und als Anomalie erkannt werden können. Es gibt also ein Zeitfenster, in dem ein befallenes System noch gerettet werden kann, falls der Angriff rechtzeitig erkannt wird. Im Rahmen der Anomalie-Erkennung durch Deep Packet Inspection wird der Datenverkehr ständig in Echtzeit kontrolliert und bei Abweichungen von den vorher definierten und erlaubten Kommunikationsbeziehungen Alarm ausgelöst. Anhand der Kommunikation kann zudem ausgemacht werden, welches System von dem Virus befallen wurde. Im besten Fall kann hier also – eine entsprechend schnelle Reaktion vorausgesetzt – der Befall weiterer Systeme sowie eine Verschlüsselung des befallenen Systems verhindert werden. Im schlimmsten Fall muss nun lediglich der betroffene Industrie-PC neu aufgesetzt werden, ein kostspieliger Produktionsausfall lässt sich noch verhindern