Die Marktforscher von IDG sehen in fünf Jahren rund 41 Milliarden IoT-Devices im Einsatz, und diese gilt es abzusichern. Für dieses Jahr zeichnen sich drei Entwicklungen in der IT-Security ab, die für das IoT- und IIoT-Umfeld besonders relevant sind.

1. Größere Angriffsfläche

Das rasante IoT-Wachstum vergrößert die potenzielle Angriffsfläche für Cyberkriminelle, Angriffsszenarien gibt es genügend. So lassen sich Mirai-Botnetze für DDoS Attacken nutzen. Vorstellbar ist auch das sogenannte Reverse-Engineering von Firmware und Betriebssystemen, bei dem der Quellcode zurückgesetzt wird. Über einen gefälschten LoRa-Access-Point verbinden sich Geräte auf eine Fake-Infrastruktur, auf der Cyberkriminelle Passwörter für die echte Infrastruktur abgreifen wollen. 2020 werden wir den ersten großen Sicherheitsvorfall im IoT-Umfeld erleben, was auch an dem Wettbewerbsdruck liegt, unter dem Hersteller IoT-Technik entwickeln und ausliefern. Dabei passieren Fehler.

2. Mehr Cloud-Services und Managed PKI

2020 ist mit einer deutlichen Zunahme von Cloud-Security-Angeboten zu rechnen, die sich auch auf das Segment Public Key Infrastructure (PKI) auswirken werden. Eine PKI bildet die Grundlage für durchgängige Ende-zu-Ende-Sicherheit, indem die Certificate Authority (CA) das Vertrauen zwischen Systemen auf Basis digitaler Zertifikate herstellt. Eine PKI setzt eine starke Authentifizierung, Datenverschlüsselung sowie digitale Signaturen durch und verhindert so Identitätsmissbrauch. Mit der Technologie lassen sich viele Zugriffssteuerungssysteme realisieren, unter anderem der sichere Zugang zu einer IoT-Umgebung. Im Zusammenspiel mit einem zentralen Device Management würden beispielsweise Fake-Devices auffliegen und könnten nicht dazwischenfunken – oder im schlimmsten Falle Daten und Informationen ausleiten bzw. manipulieren. Die anstehende Veränderung betrifft das Betreibermodell. So geht im IoT- und IIoT-Umfeld der Trend zur Managed PKI. Hierbei erfolgt der Zugriff auf digitale Zertifikate, ohne eine CA im eigenen Netz einrichten und betreiben zu müssen.

3. Industrie 4.0 startet durch

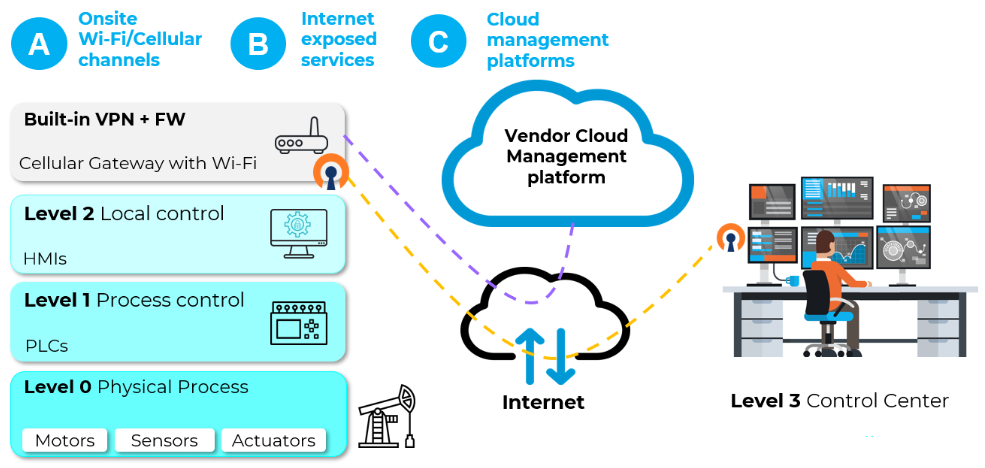

In den vergangenen Jahren hat die Fertigungsbranche ihre Hausaufgaben zu Industrie 4.0 gemacht. Im Durchschnitt ist vierte Maschine in der deutschen Fertigungsindustrie mit dem Internet verbunden. Mehr als die Hälfte der Unternehmen (53 Prozent) nutzt spezielle Anwendungen für Industrie 4.0, ein weiteres Fünftel (21 Prozent) plant dies, schreibt der IT-Branchenverband Bitkom. In diesem Jahr wird das produzierende Gewerbe einen gewaltigen Schritt nach vorn machen, ihre Produktionsumgebungen weiter vernetzen und neue Geschäftsmodelle umsetzen. Unternehmen sind gut beraten, für jede geplante Anwendung in der Industrie 4.0 die IT-Sicherheit von vornherein mitzudenken. In der Praxis bewährt sich hierfür insbesondere, ein PKI mit einer zusätzlichen Autorität für digitale Identitäten zu kombinieren. Auf diese Weise erhalten hergestellte Komponenten bereits im Fertigungsprozess eine digitale Identität. Im Jahr 2020 geht es für IoT-Geräte-Hersteller, Sicherheitsspezialisten, MSP und Anwender vor allem darum, an der End-to-End-Security vom IoT-Gerät bis zur IoT-Plattform zu arbeiten.