Industrie 4.0 wurde im Rahmen der Hannover Messe 2011 als strategisches Ziel für die Zukunft der Produktionstechnik ausgegeben. Moderne Ansätze aus der Informations- und Kommunikationstechnik sollen auf die Operational Technology (OT) übertragen werden. In der Praxis leitet sich daraus die Notwendigkeit ab, die heterogene Landschaft an Systemen zur Steuerung, Überwachung und Optimierung interoperabel zu vernetzen. Die Realisierung verspricht völlig neue Möglichkeiten, eine industrielle Produktion zu organisieren.

Die Umsetzung der Vision hinkt jedoch den Erwartungen hinterher. Die Realisierung kommt einem grundlegenden Paradigmenwechsel gleich, dessen Vollzug aufgrund hoher technischer Komplexität und einer großen Anzahl beteiligter Stakeholdern schwer zu erreichen ist. Die Stuttgarter Maschinenfabrik am Institut für Steuerungstechnik für Werkzeugmaschinen und Fertigungseinrichtungen (ISW) der Uni Stuttgart stellt ein konkretes Umsetzungsprojekt der Vision Industrie 4.0 dar. Ziel ist es, Realisierungshürden zu überwinden und Potenziale aufzuzeigen, die durch den Vollzug des Paradigmenwechsels ausgeschöpft werden können.

Virtualisierung und Cloud-Systeme

Virtualisierung ist in der Information Technology (IT) weit verbreitet. Dabei werden Ressourcen wie CPU, Speicher und Netzwerk abstrahiert und können von Einheiten der darüber liegenden Schicht genutzt werden. Virtuelle Maschinen und Container sind zwei verbreitete Technologien, die dieses Konzept nutzen. Eine virtuelle Maschine (VM) ist eine vollständige Emulation eines Computers mit eigenem Betriebssystem, eigenen Ressourcen und eigenen Treibern. Dadurch können verschiedene Betriebssysteme auf einem einzigen physischen Computer ausgeführt werden. VMs sind in der Regel größer und ressourcenintensiver als Container. Container hingegen sind eine leichtgewichtige Virtualisierung. Sie teilen sich die Ressourcen des Host-Betriebssystems und verwenden denselben Kernel wie der Host. Ein Container enthält nur die Anwendung und ihre Abhängigkeiten, was ihn kleiner und ressourcenschonender macht. Die Vorteile der Virtualisierung sind unter anderem:

• Kosten- und Ressourceneffizienz, da Ressourcen

bestmöglich genutzt werden können

• Flexibilität und Skalierbarkeit, da Einheiten durch die Abs- traktion einfach hinzugefügt und entfernt werden können

• Wartung, indem Einheiten einfach ausgetauscht werden können

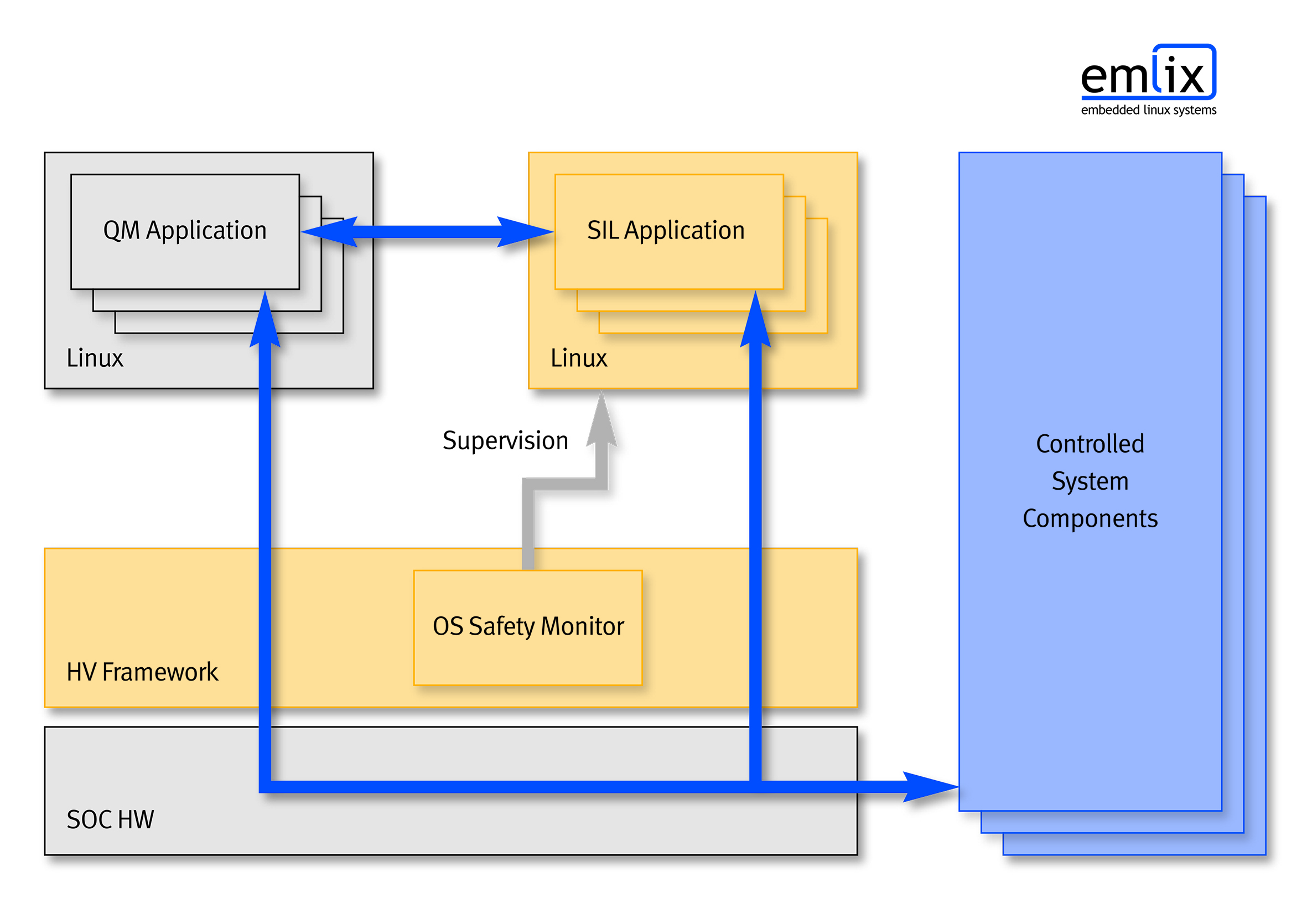

Virtualisierung ist der elementare Baustein zur Realisierung von Cloud-Systemen. Erweitert um eine Verwaltung können die drei Typen Infrastruktur (z.B. Amazon Web Services EC2), Plattform (z.B. Microsoft Azure) und Software (z.B. Microsoft Office 365) als Service realisiert werden. Diese Vorteile sind auch für die Produktionstechnik attraktiv, um in der Produktion besser auf die wechselnden und individuellen Marktanforderungen reagieren zu können. Allerdings müssen Anforderungen wie Echtzeit und Zuverlässigkeit beherrschbar gemacht werden. Das ist mit dem aktuellen Stand der Technik, z.B. über Echtzeit-Linux, realisierbar.

Virtualisierung von Safety-Steuerungen

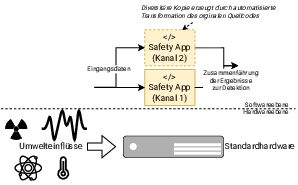

Sicherheitskritische Systeme im Sinne von Safety werden typischerweise statisch ausgelegt und mit spezieller sicherheitsgerichteter Hardware realisiert. Typische Fehlerquellen müssen durch Design und Prozess ausgeschlossen bzw. erkannt und behandelt werden. Hierzu zählen auch zufällige Hardwarefehler, die aus Umwelteinflüssen wie Temperaturschwankungen, Vibrationen und Strahlung resultieren und sich z.B. als sporadische Bitflips in RAM und Prozessor manifestieren. Die Integration solcher Anforderungen für die Ausführung in der Cloud erfordert neue Technologien, da dort Standardhardware verwendet wird.

Ein solcher Ansatz zur Erkennung von zufälligen Hardwarefehlern ist die sogenannte codierte Verarbeitung. Dabei wird diversitäre Informationsredundanz genutzt, um zufällige Hardwarefehler zu diagnostizieren und behandeln zu können. Diversität bedeutet in diesem Fall, dass Daten und Befehle eines Programms unterschiedlich dargestellt werden. Eine Möglichkeit ist dabei, dass die diversitäre Redundanz des Sicherheitsprogramms (Safety App) durch eine automatisierte Transformation erzeugt wird, sodass einerseits das Originalprogramm, andererseits eine diversitäre Kopie vorliegt. Auf diese Weise wird eine Zweikanaligkeit auf Softwareebene erzeugt. Beeinflusst ein Bitflip die Ausführung des Sicherheitsprogramms, so kann dies durch Vergleich der Kanäle festgestellt werden. Das ist auch dann möglich, wenn der Bitflip beide Kanäle gleichermaßen beeinflusst. Möglich wird das durch eine geschickte Wahl der Transformation, der sogenannten arithmetischen Codierung. Dabei ist es möglich, nach jeder arithmetischen Operation durch eine Rücktransformation die Werte mit dem ursprünglichen Programm zu vergleichen.

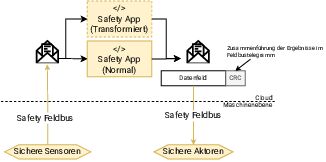

Die Integration dieser Architektur in bestehende Peripherie ist möglich. Existierende sichere Feldbusse können ebenfalls genutzt werden. Dazu werden die Ergebnisse beider Kanäle im Feldbustelegramm zusammengeführt. Beispielsweise schreibt der ursprüngliche Kanal das Datenfeld und der transformierte Kanal das CRC-Feld. Die Überprüfung des Datenfelds und des CRC-Felds erfolgt im sicheren Aktor. Am ISW wird der Ansatz der codierten Verarbeitung weiter erforscht, um performante und funktionsreiche Sicherheitsanwendungen zu ermöglichen.