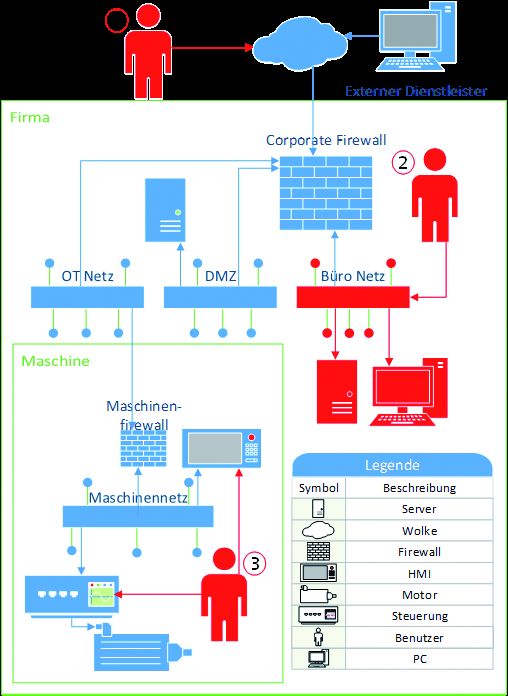

Maschinen- und Anlagenbauer sowie Betreiber sehen sich mit einem gewaltigen Problem konfrontiert: Sie müssen schnell in einer neuen Disziplin fußfassen, die einer völlig anderen Dynamik und Komplexität folgt als die bisherigen Themenfelder. Informationssicherheit ist im Gegensatz zur funktionalen Sicherheit kein statischer Prozess. Auch die Reaktionszeiten der Informationssicherheit, die üblicherweise im Bereich von Tagen und Monaten liegen, sind mit der Geschwindigkeit in der Produktionstechnik nicht zu vergleichen. Während in der Standard-IT schlimmstenfalls auf das Veralten einer Hardware oder Software sowie deren Austausch gewartet werden kann – bei vier Jahren maximaler Lebensdauer nicht erstrebenswert aber akzeptabel – steht die Produktionstechnik mit typischen Lebensdauern von 20 und mehr Jahren vor einer fast schon unlösbaren Aufgabe. Zusätzlich wird diese Aufgabe durch die Vielzahl an Angriffsmöglichkeit erschwert. Abbildung 2 zeigt ein stark vereinfachtes Bild möglicher Angriffsvektoren. Zur Kosteneinsparung werden zunehmend Fernwartungslösungen eingesetzt, ein erster Ansatzpunkt für Angreifer ist – wie in Abbildung 2-1 dargestellt – genau diese Verbindung zu nutzen, bspw. zu kapern, um Maschinen zu beeinflussen. Ein alternativer Weg ist in Abbildung 2-2 zu sehen, hier werden Systeme oder Nutzer angegriffen, die Zugang zur Maschine oder deren Daten haben, bspw. Fertigungsplaner. Auch der direkte Zugang zur Maschine kann sich als Risikofaktor herausstellen. Es ist durchaus denkbar, dass Angreifer wie in Abbildung 2-3 dargestellt, gezielt Rechner von Wartungstechnikern, die direkten Zugang zur Anlage haben, mit Schadsoftware infizieren, um damit die Anlage zu beeinflussen. Die drei hier dargestellten Beispielszenarien sind nur die Spitze des Eisbergs. Ein Lichtblick ist, dass, wenn Angriffsvektoren erst einmal identifiziert sind, bereits heute wirkungsvolle Sicherheitsmaßnahmen wie Firewalls usw. zum Schutz der Anlage eingesetzt werden können, doch fehlt genau hier Unterstützung. Bisher ist nicht klar, wie die Zuständigkeiten sind, und in welchen Schritten, durch welchen Partner eine Evaluation der Informationssicherheit durchgeführt werden sollte. Zentrale Fragestellungen sind: Wann sollte die Informationssicherheit am besten das erste Mal geprüft werden? Bereits im Engineering oder erst nach Integration der Maschine? Wie ist die Maschine abzusichern? Müssen alle möglichen Angriffsvektoren bereits vom Hersteller beachtet werden oder ist der Betreiber für die sichere Anbindung an sein Intranet zuständig und welche Rolle spielt eigentlich der Komponentenhersteller? Diesen und noch weiteren Fragen muss sich die Automatisierungsbranche in den kommenden Jahren stellen und schnell Lösungen finden.

Lösungsansatz aus dem mechatronischen Engineering

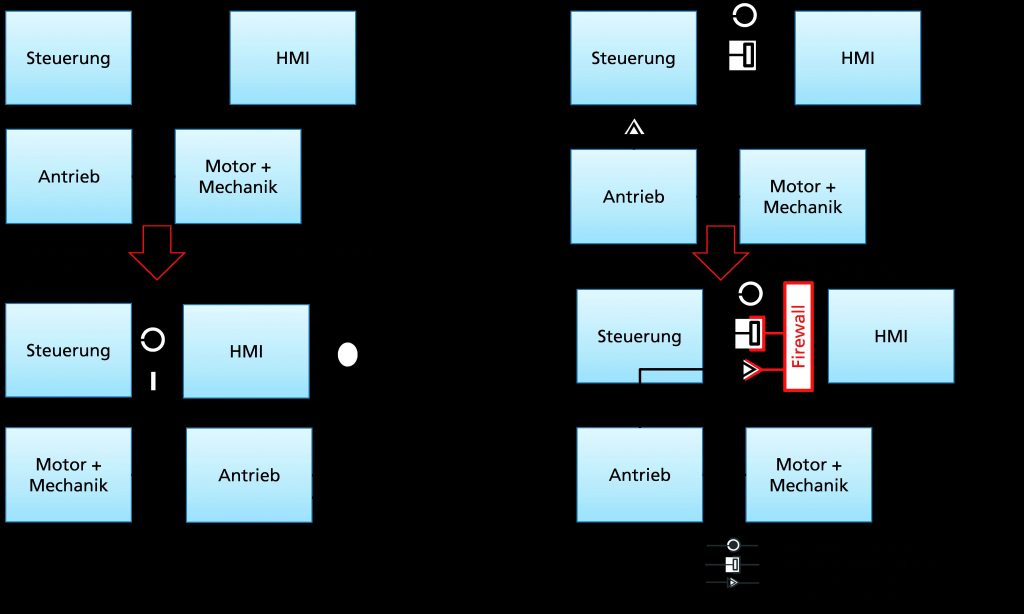

Ein Lösungsweg, den das Institut für Steuerungstechnik der Werkzeugmaschinen und Fertigungseinrichtungen der Universität Stuttgart verfolgt, basiert auf dem mechatronischen Engineering. Sofern noch nicht vorhanden, müssen bestehende Systeme in mechatronische Module zerlegt werden. Der Ansatz zur Unterstützung der Informationssicherheit zielt dann darauf ab, wie in Abbildung 3 dargestellt, die bisherige Schnittstellenbeschreibung im mechatronischen Engineering um informationssicherheitsspezifische Eigenschaften zu erweitern. Hierzu werden die bisherigen Disziplinen um die Informationssicherheit erweitert. Dies kann zwar nicht verhindern, dass Entwickler eine Sicherheitsanalyse durchführen müssen, verteilt diesen Aufwand jedoch auf alle Entwickler. Entsprechend muss jeder nur den Teil abdecken, für den er im Baukasten zuständig ist. Die Entwickler haben dann die Chance in einem sehr abgegrenzten Gebiet verschiedene Szenarien durchzuspielen und entsprechende Sicherheitsmaßnahmen vorzusehen. Diese prototypische Absicherung im Baukasten kann dann im jeweiligen Projekt den Anforderungen entsprechend ausgewählt und angepasst werden. Hier sieht das ISW insbesondere die Möglichkeit, viele Analyseprozesse wie Attacktrees zur Identifikation von Angriffsvektoren, bspw. durch Graphentheorie, zu automatisieren und optimale Gesamtlösungen bzw. Lösungsvorschläge für die Absicherung zu generieren. Ein wichtiger Effekt dabei ist, dass Sicherheitsvorkehrungen nicht immer im Modul selbst gelöst werden müssen. In Abbildung 3 wird dies am Beispiel des Antriebs verdeutlicht. Es macht keinen Sinn die Projektierungsschnittstelle des Antriebs über eine eigene Firewall abzusichern, obwohl dies nach der Analyse der Einzelmodule notwendig wäre. Im Beispiel wird die Sicherheitsanforderung aus dem Antriebsmodul an das Steuerungsmodul delegiert. Im Klartext heißt das, das die Firewall an der Steuerung nicht nur Angriffe filtert, die die Steuerung selbst betreffen, sondern auch Angriffe, die über die Steuerung versuchen, den Antrieb zu beeinflussen. Ein Beispiel hierfür ist eine Parametermanipulation über die Führungskommunikation. Hierbei können Antriebsparameter bei aktivem Feldbus über das Engineering-Werkzeug angepasst werden. Dies ist kein typischer Anwendungsfall im Produktivbetrieb, deshalb kann an genau dieser Stelle mit einer Firewall und den dazu passenden Regeln ein Schutz aufgebaut werden. Die Dokumentation sowie die dazugehörige Firewallkonfiguration wird durch die beiden Modulentwickler erstellt und einmalig hinterlegt. Bei der Zusammenführung der einzelnen Modulkomponenten können diese je nach Anforderung ausgewählt werden, eine erneute händische Evaluation und Konfiguration je Maschine fällt damit weg. Der Ansatz ermöglicht es, hohe Informationssicherheit bei geringem Aufwand zu generieren.

Zusammenfassung

Abschließend lässt sich zusammenfassen, dass die Anforderung bzgl. Informationssicherheit akut ist und sich die Branche insgesamt Gedanken machen muss. Bisher ist noch nicht klar, wie die finale Lösung aussehen wird, man kann sich jedoch gut vorstellen, dass die Synergieeffekte, die im mechatronischen Engineering vorhanden sind, einen entscheidenden Vorteil bieten. Das vorgestellte Konzept befindet sich derzeit in der Entwicklungsphase und interessierte Anwender sind herzlich eingeladen, zum Thema und Problemstellungen mit dem ISW in Kontakt zu treten.

Literaturverzeichnis

BSI (2014): BSI: Bericht zur Lage der IT-Sicherheit in Deutschland 2014. Hg. v. Bundesamt für Sicherheit in der Informationstechnik.