„Nach einer einfachen und effektiven Schlüsselschalter-Lösung haben wir lange gesucht“, betont Christian Schmidt, Projektmanager für Software-Entwicklung bei Benteler. Das Bewusstsein für Qualität und Produktionsleistung des Maschinenbauers beginnt bereits beim Schlüsselschalter. „Im übertragenen Sinn ist der Schlüsselschalter mit IO-Link der Zugang zur Maschine“, fährt Schmidt fort. „Mit den Möglichkeiten des ID-Key weiß die SPS, wer an der Maschine welche Arbeiten verrichten will und kann prüfen, ob er dazu autorisiert ist.“ Die Firmware des RFID-Schlüsselsystems 3SU wurde speziell an die Kundenforderung angepasst. Die Berechtigung kann vom ID-Key ohne Zusatzprogrammierung über das Elektronikmodul gelesen werden. Dabei wird ein dünner Stift (ID-Key) in die Schlüsselschalter-Aufnahme geschoben, dessen Kennung erfasst und die entsprechende Freigabe an der Maschinensteuerung durchgeführt.

Unterschiedliche Freigabeszenarien

Verschiedene Farben des ID-Keys (rot, grün, gelb, blau) haben unterschiedliche Freigabeszenarien hinterlegt. Die Farbcodierung kann ein Produktionswerk nutzen, um bestimmten Personenkreisen die Farben zuzuordnen (z.B. Gelb = Elektriker; Grün = Mechaniker; Blau = Roboterprogrammierer). Das tatsächliche Zugriffslevel für jeden ID-Key wird über die Software bestimmt. Diese Farben haben in der beschriebenen Anwendung bzw. Funktion jedoch keine Bedeutung, auch bei ihnen wird nur die User-ID gelesen. Das bedeutet: Jeder kann nur diejenigen Arbeitsschritte durchführen, für die er auch geschult und qualifiziert ist. Zusätzlich gibt es jedoch einen Master-Stick / ID-Key, der innerhalb des programmierten Freigabe-Levels die höchste Stufe darstellt. Durch diese einfache Kommunikation auf Maschinenebene in Verbindung mit der Identifikation der Schlüssel-ID lässt sich flexibel und individuell eine Vielzahl von Freigabeszenarien parametrieren.

Authentifizierung ohne Passwortvergabe

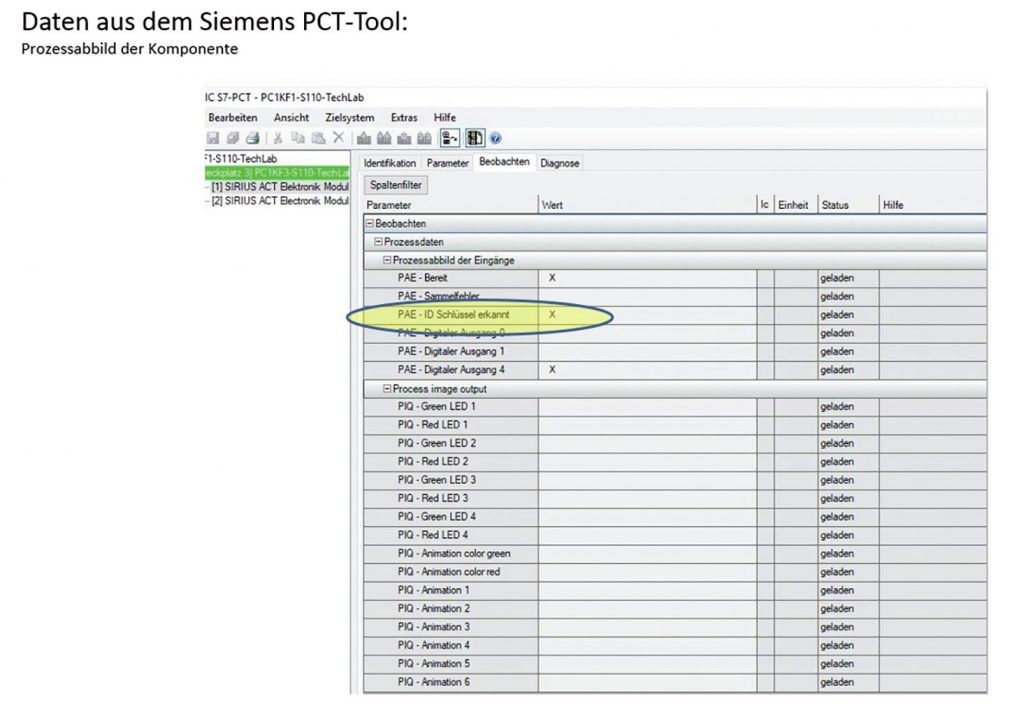

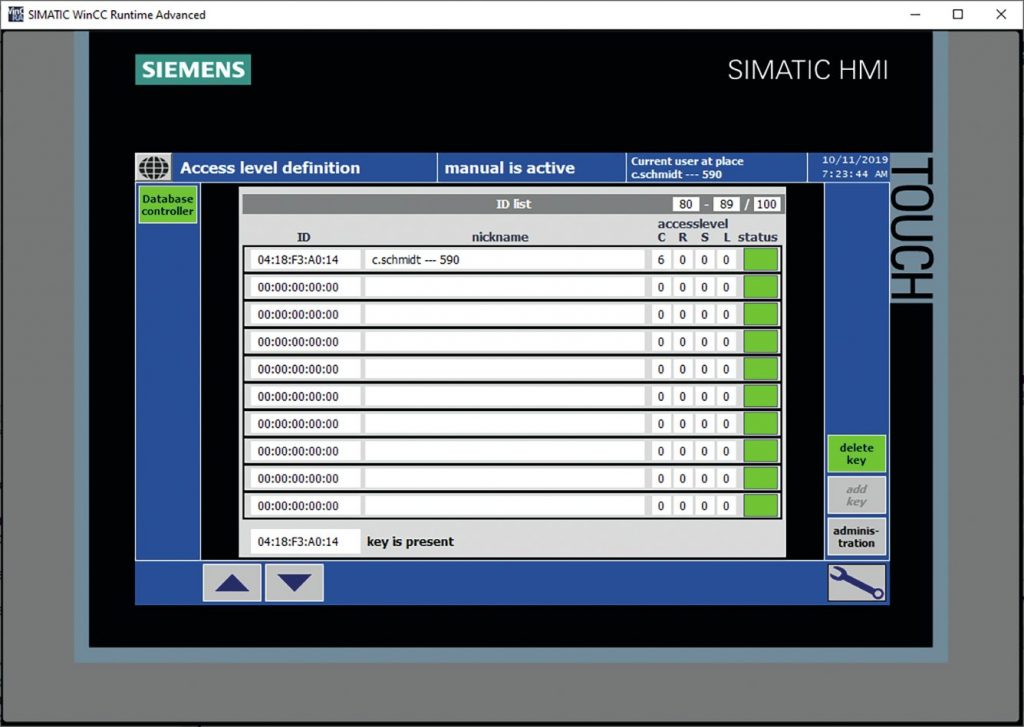

Parametrieren bedeutet in diesem Zusammenhang, dass in einer Liste notiert ist, welcher ID-Key welche Berechtigungen besitzt. Die Programmierung einer solchen Liste inklusive der Eingabemaske wurde bei Benteler im Engineering-Framework TIA Portal einmalig durchgeführt und ist die Basis für die Parametrierung der Zugriffslevel zu einer UID des ID-Keys. Künftig werden durch entsprechende Eintragungen in dieser Liste direkt am Bedien-Panel neue Schlüsselberechtigungen vorgegeben bzw. diese bei Schlüsselverlust sofort wieder entzogen – ähnlich einer Hausschließanlage mit elektronischen Schlüsseln. „Auf diese Weise erreichen wir eine hundertprozentige Ablösung der sonst üblichen Passwortvergabe, die zudem noch einfach zu pflegen ist“, so Schmidt. Möglich wurde dieses intelligente Berechtigungskonzept, das bei Benteler in einem Pilotprojekt eingesetzt wird, durch die IO-Link-Kommunikation. Für den Projektmanager eine wesentliche Voraussetzung: „Wir versuchen auf der Maschinenebene so viele Sensoren und Aktoren mit IO-Link-Kommunikation wie möglich einzusetzen; sie bilden das Grundgerüst für einen intelligenten Maschinenbetrieb.“ Deshalb setzt er die Befehls- und Meldegeräten von Siemens mit Buskommunikation ein.

Garant für Mitarbeiterqualifikation

Besonders bei Just-in-Time-Konzepten müssen sämtliche Montage-, Transport- und Logistikprozesse einem besonderen Qualitätsniveau entsprechen. „Als Entwicklungsabteilung in der Sparte Plant-Engineering im Maschinenbau sind wir mit dafür verantwortlich, dass dort und natürlich auch in allen anderen Werken ein Höchstmaß an technischer Unterstützung garantiert ist“, berichtet der Projektmanager. Insofern arbeitet Schmidt mit seinem Team an standardisierten Funktionslösungen mit einheitlichem und einfachem Aufbau, die neben der Eindeutigkeit ein schnelles Handeln im Servicefall ermöglichen. Durch die flexible Programmierung der ID-Keys kann die Berechtigung der Mitarbeiter an die Qualifikation und den Ausbildungsstand angepasst werden. Freigaben können an die tatsächliche Notwendigkeit angepasst werden. Dabei ist der Konzeptaufbau recht übersichtlich und teilt sich in zwei generelle Ansätze: Die Stand-alone-Maschine oder die Maschinen, die in einer Verkettung mit einer übergeordneten Linien-Steuerung stehen. Letztere umfasst auch die Berechtigungsliste (Master-Liste), und nur dort kann diese auch modifiziert werden. Bei jeder Änderung erhalten die einzelnen Steuerungen die aktualisierte Liste (Slave). Bisher haben sich bereits knapp ein Dutzend unterschiedlicher Berechtigungen herauskristallisiert. „Damit können wir die Vielfalt der unterschiedlichen Aufgabenstellungen gut abbilden, und besitzen genügend Spielraum, um bei gewünschten Feinjustierungen individuell auf jede Anforderung sofort reagieren zu können“, erklärt Schmidt.

Der Schlüssel entscheidet

Bis zu hundert neue Maschinen werden bei Benteler jährlich gebaut. Künftig soll jedes Bedienpult und jede Schutztür im Sicherheitskreis einen ID-Key mit IO-Link-Kommunikation bekommen. Während am Schlüsselschalter hardwaremäßig durch Drehen am LED-beleuchteten Justierring bis zu vier unterschiedliche Betriebsarten gewählt werden können, ergibt sich in Verbindung mit IO-Link ein erweiterter Funktionsumfang. Die Begrenzung auf eine Anzahl von Betriebsarten oder eine Anzahl von Zugriffslevel wird nicht mehr durch die verwendete Hardware festgelegt. Wird nun der ID-Key in den Schlüsselschalter geschoben, erfolgt sofort die Autorisierung gemäß der Bedienlevel-Liste. In dieser Liste ist festgelegt, welche Autorisierungen dem ID-Key zugewiesen worden sind, und für welche Handlungen an der Maschine, dem HMI eine Freigabe vorliegt. Dabei geht es etwa um Handbetrieb, Automatikbetrieb oder Sonderbetriebsarten. Daran angelehnt kann der Nutzer nur die für ihn autorisierten Bildschirmseiten aufrufen bzw. ist eingeschränkt in der Eingabe von Parametern der Maschine. „Auf diese Weise können wir sicherstellen, dass nur entsprechend geschultes Personal die jeweiligen Aufgaben erledigen“, ergänzt Christian Schmidt. „Das gilt für die Produktion ebenso wie für die Instandhaltung oder auch unser Fachpersonal, das die Sicherheitsbereiche betreten muss.“

Vorteile für Sicherheitsfunktionen

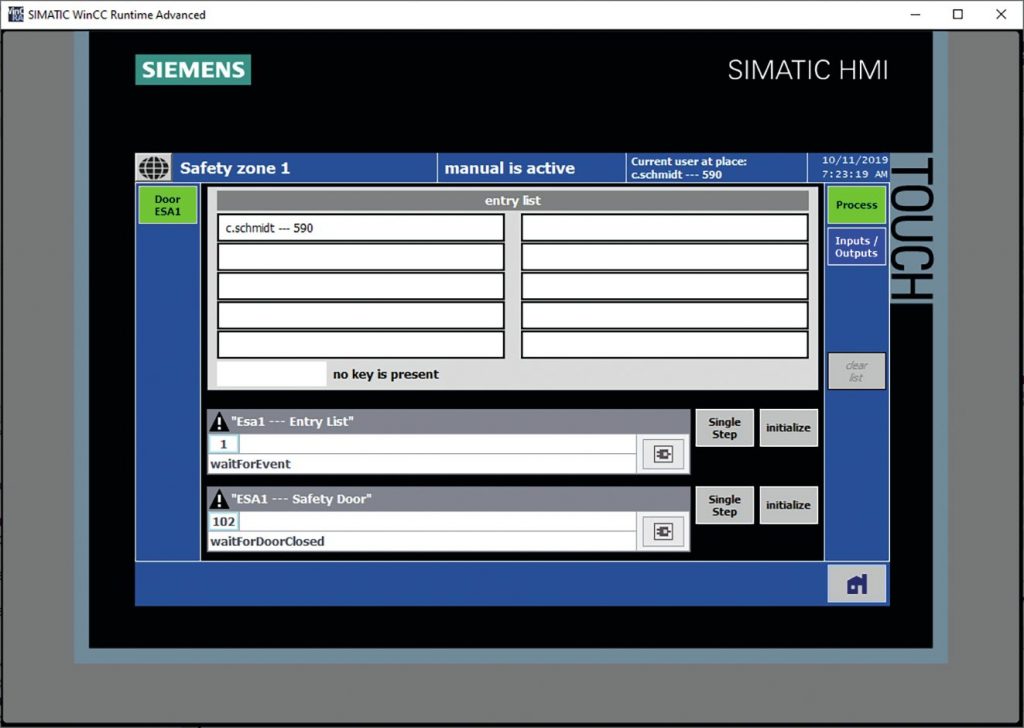

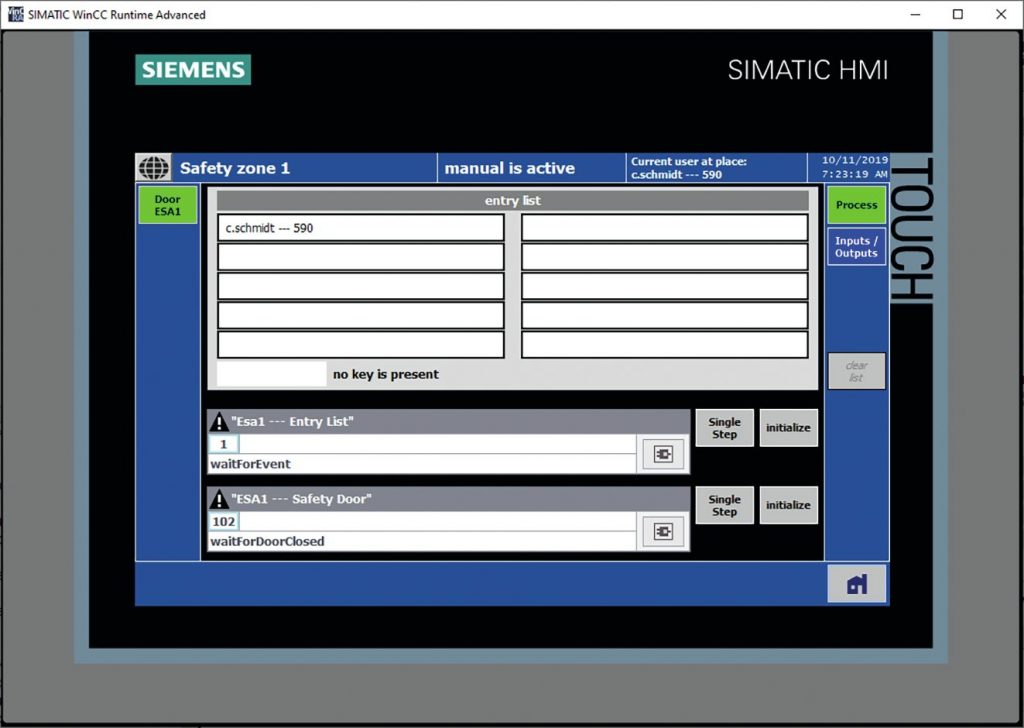

Der ID-Key dient als Zugangslösung für nahezu alles, was man für die Autorisierung in Steuerungs- bzw. Prozessparametern, in der Visualisierung und auch in Sicherheitskreisen braucht. „Gerade das Sicherheitskreis-Thema wird mit dem ID-Key nachhaltig unterstützt“, versichert der Projektmanager. Während die Sicherheitstechnik zwar wie gewohnt vollkommen eigenständig programmiert wird und autark läuft, können über den Schlüsselschalter praktische Funktionalitäten (Anmeldungen, Quittierungen oder Restart-Signale) ohne großen Aufwand ergänzt werden. Ein Beispiel ist das Quittieren eines Nothalts, nachdem eine Sicherheitskomponente die Zelle bzw. die Linie gestoppt hat. Zum Wiederanlauf bedarf es eines Mitarbeiters, der den dafür notwendigen Berechtigungs-Level besitzt. Eine weitere Zusatzfunktion, die die vorhandene Sicherheitstechnik noch praktikabler im Alltag macht, ist der Umgang mit den Befehlsgeräten an Schutztüren. So sind bei Benteler Maschinenbau die Schutztüren mit einer magnetischen Zuhaltung ausgerüstet. Das dient in der Regel dem vereinfachten Restart nach Betreten der Schutzbereiche. Tritt in der Linie bzw. Zelle eine Störung auf, kann nur ein Mitarbeiter mit der entsprechenden Berechtigung die Zuhaltung deaktivieren. Das hat allerdings keinen Einfluss auf die Funktion der Sicherheitstechnik. Ein ebenso interessantes Praxisbeispiel für den Nutzwert des Schlüsselschalters ist das häufig genutzte Log-out/Tag-out-Prinzip. An jeder Schutztür mit magnetischer Zuhaltung befindet sich eine Bedieneinheit mit Nothalt und Tasten für die Funktionen Betreten, Verlassen und Restart. Zusätzlich ist ein ID-Schlüsselschalter mit Elektronik-Modul IO-Link von Siemens ergänzt. Jeder, der die Sicherheitszone betreten will, muss sich mit seinem ID-Key autorisieren und wird in eine temporäre Zugangsliste eingetragen. Beim Verlassen des Sicherheitsbereichs wird die Person aus der Liste ausgetragen. Erst wenn am Ende einer Störung die temporäre Zugangsliste wieder komplett leer ist, kann ein autorisierter Mitarbeiter den Restart-Knopf an der Schutztüren drücken und die Maschine wieder starten. „Ein solches virtuelles Log-out/Tag-out-Prinzip ist vor allem auch bei Kurzzeitstörungen eine effiziente Angelegenheit und bietet Vorteile gegenüber der sonst üblichen Lösung mit Bügel-Schlössern“, sagt Schmidt.

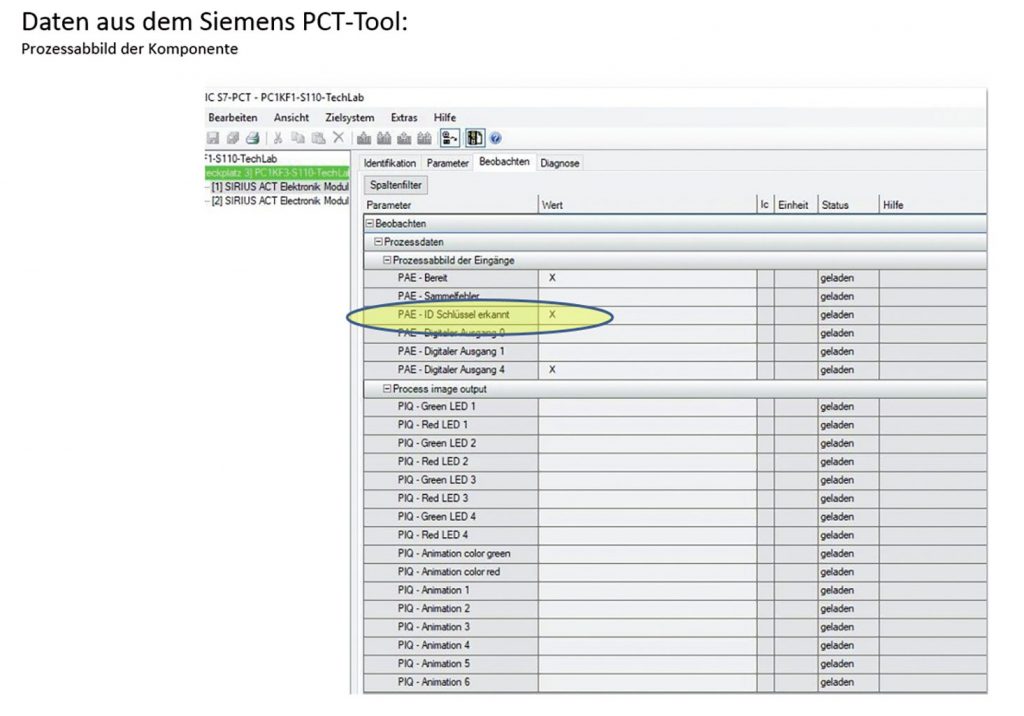

Durch die eindeutige Identifikation des ID-Keys lässt sich auf Knopfdruck feststellen, wer sich in einer Sicherheitszone befindet und wer diese nach einem Serviceeinsatz bereits wieder verlassen hat. – Bild: Benteler International AG

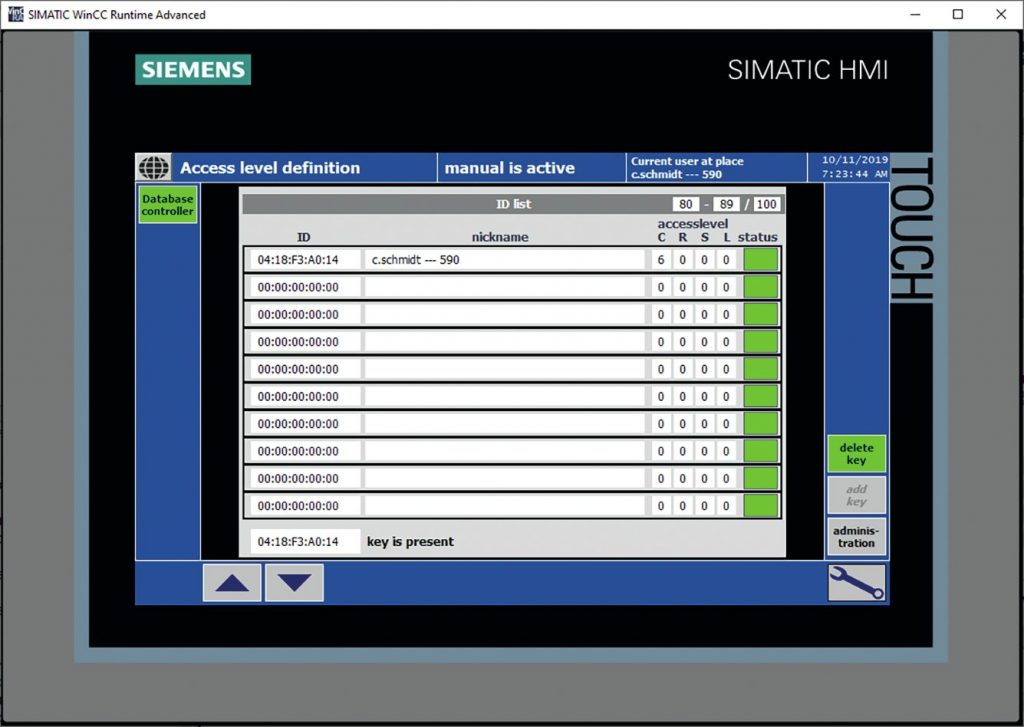

Der Aufbau der zentralen Authentifizierungsliste wird individuell programmiert und am HMI von der berechtigten Person schnell und einfach aktiviert. – Bild: Benteler International AG

Mehr Qualität und Sicherheit

Für Christian Schmidt ist klar: „Vieles von dem, was heute aufwändig über Passworteingabe durchgeführt wird, kann in einer volldigitalen Industriewelt mit dem ID-Key von Siemens erledigt werden.“ Dazu zählt einerseits die ordnungsgemäße Maschinen- bzw. Anlagenbedienung innerhalb der Automatisierung ebenso wie der möglichst sichere Umgang mit sicherheitstechnischen Einrichtungen. Beide Bereiche erfordern ein hohes Maß an Qualifikation, um so die Grundlage für funktionierende Prozesse und nachhaltige Qualität zu schaffen.