Informationen, Nachrichten sowie Berichte über rasant steigende Cyber-Attacken sind auch für Unternehmen aus der Automationsbranche nichts Neues. Bisherige Attacken oder Angriffe, wie Datenmissbräuche und -manipulationen waren erst der Anfang. Ein erfolgreich ausgeführter Angriff kann Unternehmensschäden in Millionenhöhe auslösen, Menschenleben gefährden oder den Ruin bedeuten. Denn industrielle Steuerungssysteme sind durch ihre Vernetzung sehr verwundbar: Industrie 4.0 und IoT-Infrastrukturen bestehen aus Cyber-physikalischen Systemen und sind mit Firmen-IT-Netzwerken und dem Internet verbunden. Sowohl die Anzahl der angeschlossenen Geräte als auch die Verwaltungskomplexität der IT-/OT-Konvergenz steigen an. Zudem müssen Functional-Safety und Cybersecurity von Anlagen über einen kompletten Komponentenlebenszyklus hinweg gemanagt werden. Aus diesem Grund erlangt die IEC62443-Norm eine zunehmende Bedeutung in der Branche. Dieser Standard definiert Verfahren sowie Richtlinien zur Umsetzung der Sicherheitsrichtlinien in ICS und betrifft Endverbraucher, Systemintegratoren und Hersteller. Eine umfassende Cybersecurity-Lösung setzt bereits bei der Auswahl der Hardware-Komponenten, der Firmware-Architektur und den definierten Entwicklungsprozessen an, um frühzeitig Sicherheitsrisiken zu erkennen und zu eliminieren.

Cybersecurity in der industriellen Automatisierung

Die Industriebranche steht vor völlig neuen Sicherheitsherausforderungen. Kaspersky Lab und BE.Services arbeiten eng zusammen, um dieser Thematik gerecht zu werden. Die Unternehmen bieten spezielle Sicherheitslösungen sowie Dienstleistungen an und haben gemeinsam das Embedded Security Shield (ESS) entwickelt. Die Kernkompetenz von BE.Services ist die Embedded-Software-Entwicklung für industrielle Steuerungssysteme. Dabei hat sich das Team vor allem auf Embedded-Software-Lösungen und deren Kompatibilität zu Industrie-4.0-Ecosystemen spezialisiert. Das Unternehmen ist unter der Geschäftsleitung von Dimitri Philippe Distributor und Integrator für Kaspersky OS (KOS) sowie Kaspersky Security System (KSS). Das Secure-Betriebssystem KOS wird hauptsächlich in der Automobilindustrie (Connected Cars), in der Telekommunikation (Server) oder bei Industrial Control Systems (SPS) und Edge-Geräten eingesetzt, wo IoT-Geräte gesichert werden müssen. Zudem hat Kaspersky die Plattform Kaspersky Industrial Cyber Security (KICS) für Anlagen im Produktportfolio, die einen hohen Sicherheitsschutz für Maschinen und Anlagen bietet. Das KSS ist der Security-Kernel von KOS, lauffähig unter anderen Betriebssysteme wie Linux, um die Kernfunktionalität der Security-Lösung auch auf bereits vorhandenen Geräte zu nutzen. „Im Embedded-Bereich ist Security by Design der richtige Ansatz“, sagt Dimitri Philippe. „Aber auch existierende Geräte können aufgrund des Security-Kernel KSS über ein Update der Firmware-Architektur ein hohes Maß an Security erlangen.“ Neben der SPS sind KOS und KSS für Systeme auf Überwachungs- und Steuerungsebenen (Scada) sowie IoT-Edge-Geräten auch für harte Echtzeitanforderungen geeignet.

Security-Lösung für Codesys-Steuerungen

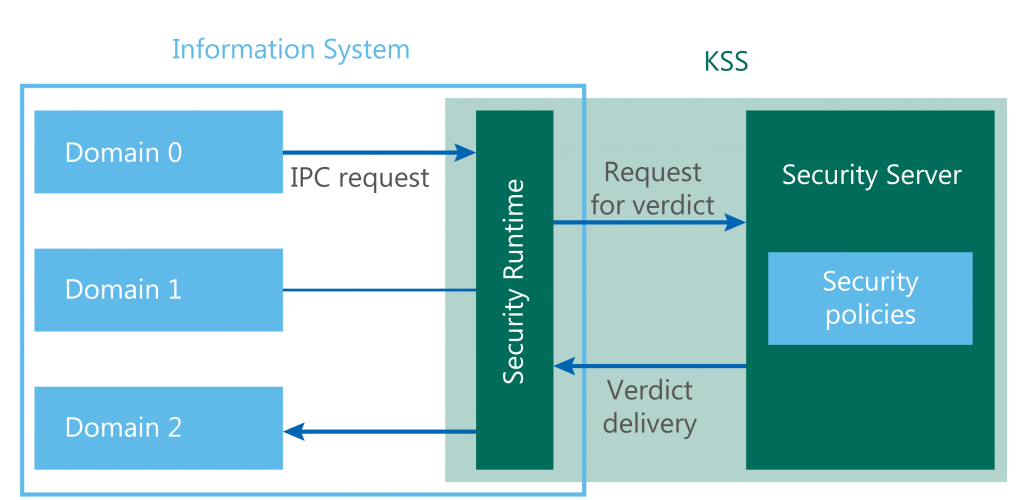

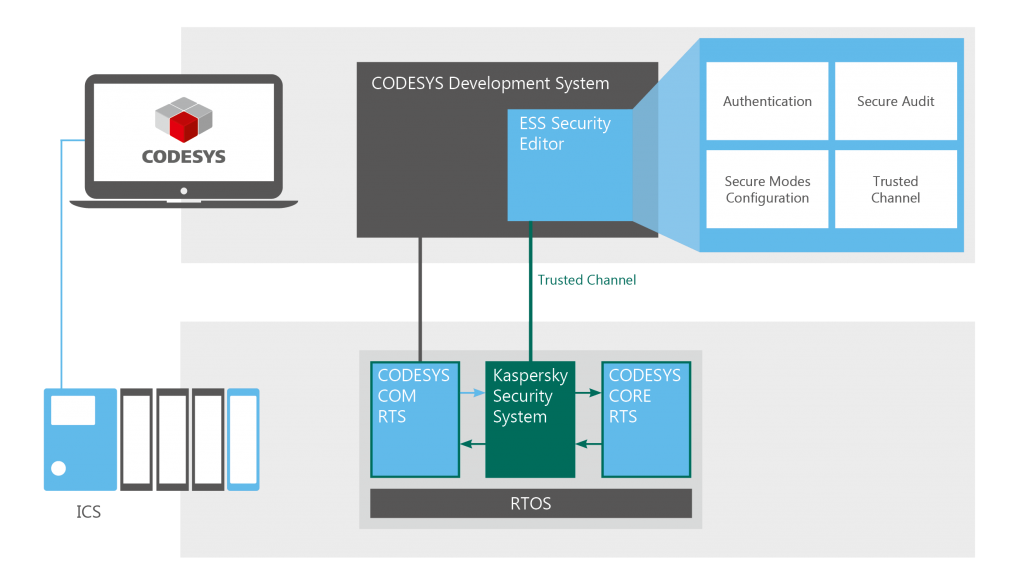

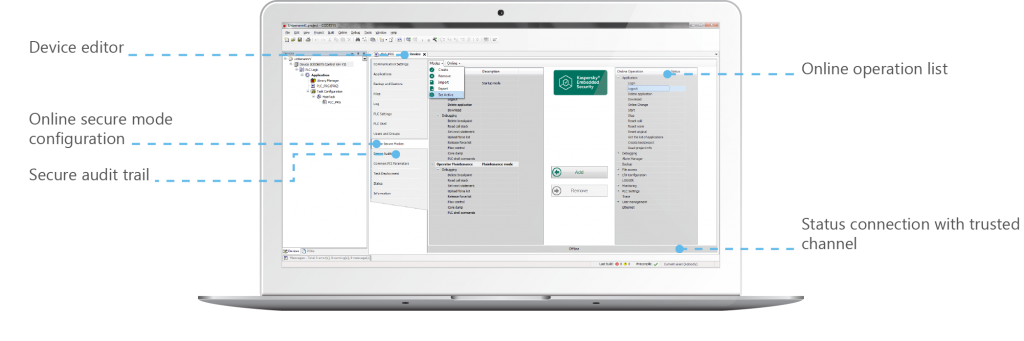

Als Systempartner von 3S integriert BE.Services KSS auf Codesys-programmierbaren Steuerungen und schützt dadurch vor möglichen Angriffen über die Gateway-Kommunikation sowie über die Feldbus-I/O-Ebene. Das Embedded Security Shield (ESS) filtert sofort alle Informationen und lässt ausschließlich vertrauenswürdige Befehle zu. Dafür wurde das Laufzeitsystem separiert und in zwei Secure Domains implementiert. Das COM-Laufzeitsystem erhält alle Kommunikationsmodule, während die Applikation in einem Core-Laufzeitsystem ausgeführt wird. Die Interprozesskommunikation der beiden Domains läuft über das Kaspersky Security System, das auf dem ESS basiert und über das Gateway eintreffende Anfragen kontrolliert, erlaubt oder blockiert. Die definierten Sicherheitsregeln hierfür lassen sich im Vorfeld mit den Sicherheits-Tools von Kaspersky konfigurieren oder erfolgen innerhalb der Entwicklungsumgebung über das neue Security Editor Plug-In. Auch Angriffe über die I/Os oder Feldbusse können erkannt, blockiert und gemeldet werden. Das Gateway ist für den Online-Zugriff auf die SPS-OPC-Kommunikation, den Data-Server oder den PLC-Handler verantwortlich. So würde z.B. ein OPC-Client-Angriff unmittelbar das Herzstück einer jeden Anlage – die SPS – treffen und unbegrenzt Zugriff trotz einer VPN-Kommunikation ermöglichen. Damit eine SPS auf einem sicheren OS basiert, erfolgt eine Anpassung des Laufzeitsystems durch das BE.Services-Team auf KOS. D.h. alle SPS-Hersteller können Geräte entwickeln, die mit Codesys unter KOS ebenso lauffähig sind, wie z.B. unter Linux, Windows, VxWorks oder QNX. Damit profitiert sowohl der Steuerungshersteller als auch dessen Anwender von einer Secure-By-Design-Lösung mit einem dedizierten Secure-Betriebssystem. Kritische Infrastrukturen stellen ein tagtägliches Ziel von Angriffen dar. In der Prozessautomatisierung sowie Energieversorgung ist Security schon längst ein Thema. Das Unternehmen Altus Sistemas de Automação ist ein Automatisierungslieferant für die Ölindustrie sowie Stromverteilung in Südamerika und setzt auf ESS. „In unserer Branche wird Cybersecurity inzwischen von unseren Kunden geordert. Die Integration von ESS, um unsere Codesys-basierten Steuerungssysteme auf hohem Niveau zu schützen, ist sowohl zeitlich als auch technisch gesehen eine geeignete Lösung für unseren Kunden“, betont Fernando Trein, Business Development Manager bei Altus.

Sicherheit und Wettbewerbsvorteil

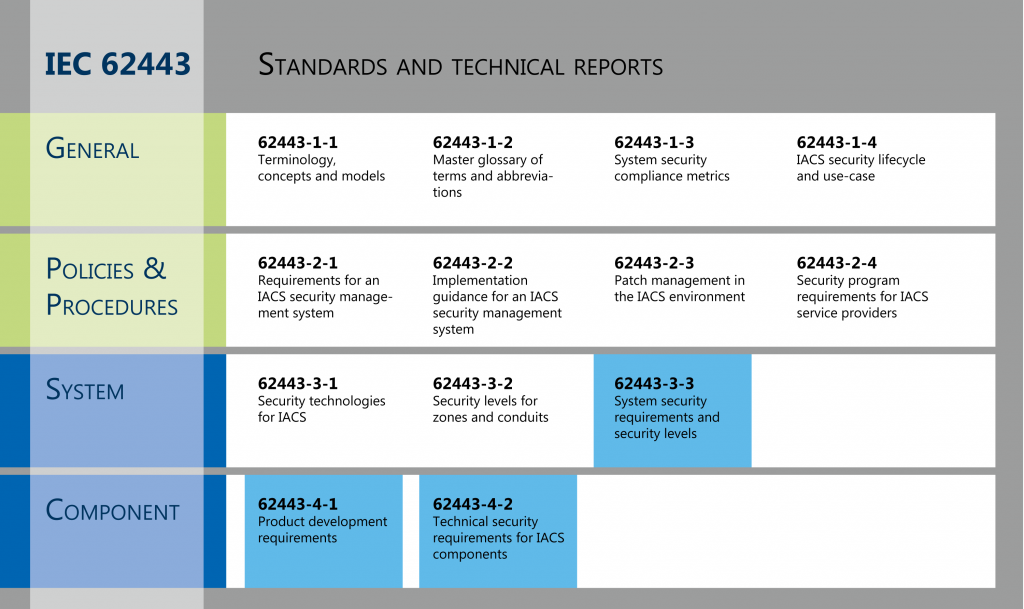

Die internationale Norm IEC62443 sorgt für Sicherheit im Automatisierungsbereich. Für die Branche ist vor allem die IEC62443-4-1 (Product development requirements), die IEC62443-4-2 (Technical security requirements for IACS components) und die IEC62443-3-3 (System security requirements and security levels) von Bedeutung. Hierfür wird die IEC62443- und ISASecure-Normenreihe zu Grunde gelegt. Von Security Assessment, Thread Model, Security Measures (inklusive KOS, KSS, ESS) bis hin zur Beratung steht BE.Services seinen Kunden weltweit zur Seite und das herstellerunabhängig.