Analog gilt dies für Funkmodem-Gateways: Auch hier sind die Ports der Netzwerkverbindung im Wartungsbetrieb öffentlich ‚von außen‘ zugänglich und können so angegriffen werden. VPN-Verbindungen direkt ins Zielsystem sollten aus Sicherheitsgründen grundsätzlich vermieden werden. Segmentierung und Separation durch zwischengeschaltete Systeme, sogenannte Jump-Hosts, bringen zwar zusätzliche Sicherheit, müssen aber aufwändig konfiguriert und gewartet werden. Sie skalieren sehr schlecht und erfordern viel Knowhow und Ressourcen beim Anlagenbetreiber, so dass im Normalfall davon abzuraten ist. Leider werden solche Sicherheitsarchitekturempfehlung in der Praxis immer wieder missachtet und Hackern und Spionen durch offene Ports oder Konfigurationsfehler Tür und Tor geöffnet.

Stand der Technik ist die Rendezvous-Architektur

Stand der Technik bei Fernwartung ist die Nutzung eines Rendezvous-Servers, der keine einseitigen Zugriffe von Wartungsdienstleistern in das Netz des Anlagenbetreibers zulässt. Stattdessen treffen sich Fernwarter und Anlagenbetreiber zum Verbindungsaufbau auf einem Rendezvous-Server, der in einer demilitarisierten Zone (DMZ) steht. Diese liegt zwischen den Fronten einer Firewall, die entweder beim Servicedienstleister oder beim Anlagenbetreiber stehen kann. Erst wenn beide Partner auf dem Server einem Rendezvous zustimmen, wird die Datenverbindung für den VPN-Tunnel freigeschaltet und die Wartungszugriffe können stattfinden. Da beide Zugriffe für den Verbindungsaufbau in der DMZ von Service- und Anlagenbetreiber bis in die DMZ hinein jeweils von innen nach außen laufen, müssen keine (angreifbaren) Ports für eingehende Verbindungen geöffnet werden. Für eine zusätzliche Absicherung sind Schlüsselschalter branchenüblich, mit denen die beim Anlagenbetreiber oder direkt an den Maschinen stehenden VPN-Endpunkte bzw. Gateways elektrisch abgeschaltet werden können. Im Gegensatz zu Jump-Host-Lösungen lassen sich Rendezvous-Server-Lösungen gut skalieren. Durch ein Application Level Gateway in der Rendezvous-Lösung wird eine vollständige Protokolltrennung analog zu Jump-Server-Lösungen erreicht. Rendezvous-basierte Lösungen können bei entsprechender Leistungsfähigkeit eine praktisch beliebige Zahl von Verbindungen zu unterschiedlichen Endpunkten bedienen. Ein Gerätehersteller kann so viele Verbindungen zu unterschiedlichen Maschinen bei einem oder auch mehreren Servicekunden aufbauen. Umgekehrt kann auch ein Anlagenbetreiber in seinem Netzwerk einen zentralen Rendezvous-Server für mehrere Maschinen oder auch Hersteller bzw. Serviceanbieter einrichten.

Die Zukunft liegt in der Cloud

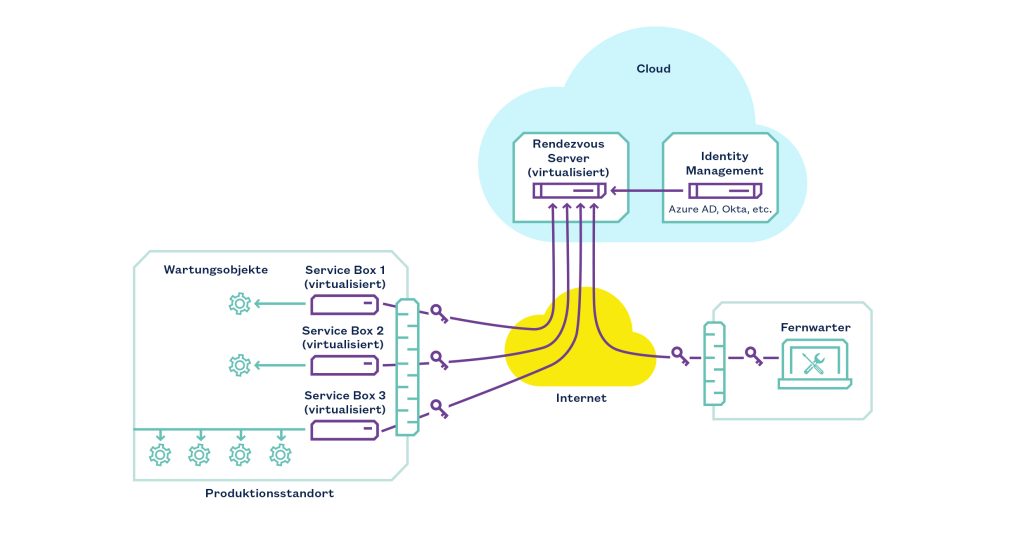

Rendezvous-Server lassen sich auch als reine Softwarelösung in einer Cloud implementieren (Bild unten). Damit können komplette Fernwartungslösungen beliebig skalierend as-a-Service angeboten werden. Zu beachten ist dabei, dass eine Sicherheitslösung, die in einer Cloud gehostet wird, nicht sicherer sein kann, als die jeweilige Cloud bzw. ihr Zugang selbst. Zu berücksichtigen ist außerdem, dass man sich dabei immer in eine gewisse Abhängigkeit (Lock-In) zum Anbieter begibt. Angesichts der leichten Erweiterbarkeit und unbegrenzten Skalierbarkeit entscheiden sich trotzdem immer mehr Anlagenbetreiber und Wartungsanbieter für Cloud-Lösungen. Generell ist es wichtiger, auf die Kompetenz und Erfahrung des Anbieters und die Qualität der Lösung zu achten, als darauf, ob es sich um eine Cloud- oder eine Appliance- (Geräte-) Lösung handelt. Von Vorteil ist es, wenn eine Remote-Maintenance-Lösung in beiden Versionen verfügbar ist, so wie dies etwa bei der Genubox von Genua der Fall ist. Dann können sich Serviceanbieter und Anlagenbetreiber von Fall zu Fall für die jeweils am besten passende Lösung entscheiden.

Mehr Sicherheit durch Zero Trust

Zero Trust kann helfen, die Anlagensicherheit weiter zu erhöhen. So basiert der Ansatz des Software Defined Perimeter auf einer Absicherung des Zugangs zu einzelnen Diensten anstelle der Absicherung kompletter Netze. Zusätzliche Sicherheit entsteht dadurch, dass erst einmal niemandem vertraut wird. Jeder Nutzer eines Dienstes muss sich immer vorab authentifizieren, um jeweils gerade die Rechte bzw. Privilegien zu erhalten, die er für seine spezifische Aufgabe benötigt. Diese werden fein granuliert zugewiesen, was möglichst ein zentrales Managementsystem mit Schnittstelle zur Automatisierung übernimmt. Zum Beispiel erhält ein Fernwarter über den im Rendezvous-Server liegenden Software Defined Perimeter eben nur Zugriff auf diejenigen Dienste, die er zur Ausführung seiner Aufgaben benötigt. Dies können beispielsweise ein Desktop, ein Terminal oder auch ausgewählte Ports der zu wartenden Maschine sein. Zusätzliche Sicherheit bringen starke Authentifizierung etwa durch Mehrfaktor-Autorisierung und starke Identitäten mit einem dedizierten Identitätsmanagement. Auch dieses dürfte künftig zentral und gut skalierbar und überall verfügbar in einer Cloud erfolgen. Aktuelle Fernwartungssysteme wie etwa die Genubox unterstützen bereits heute Identitätsmanagementsysteme wie Azure AD oder Okta.