Nach dem Einzug von Ethernet in die Fertigungshallen zeigte sich, dass die ersten Geräte mit entsprechender Schnittstelle noch nicht gänzlich robust gegen den vermehrt auftretenden Broadcast Traffic waren. Um dieses Problem zu lösen, gestalteten die Gerätehersteller die Firmware widerstandsfähiger. Zudem wurden in den Produktionsumgebungen bestimmte Switch-Funktionen eingesetzt, etwa Broadcast Limiter. Derzeit befindet sich die industrielle Kommunikation in einer weiteren Evolution. Die klassische Automatisierungspyramide wird durch immer stärker vermaschte Netzwerkstrukturen abgelöst, die nur schwer zu überblicken und noch schwerer zu warten sind. Verschiedene Geräte benötigen einen Zugriff auf IT-Infrastrukturkomponenten oder Cloud-Dienste, damit sie Datenbanken oder Services erreichen können. Das ist in den vorhandenen, meist flachen Netzwerkstrukturen oftmals mit geringem Konfigurationsaufwand möglich, aber mit ständig mehr Freigaben in den IT-Firewalls verbunden. Auf diese Weise erhöht sich auch die Gefahr, dass Kriminelle die „offenen Türen“ zur Durchführung eines Cyberangriffs verwenden.

Hosting von KI-Lösungen in der IT-Infrastruktur oder Cloud

Die beschriebene Situation trifft aktuell auf zahlreiche klein- und mittelständische Betriebe zu. Die Effizienz in der Fertigung zu steigern und Energie einzusparen: Das sind die Ziele der jeweiligen Geschäftsführung, die von den Mitarbeitenden umgesetzt werden müssen. Zur Realisierung dieser Anforderungen ist die derzeitige Situation zu analysieren, sind die zu Produktionsverzögerungen führenden Abweichungen und Anomalien zu erkennen und sollte bestenfalls eine automatisiere Lösung gefunden werden. Darüber hinaus müssen die Mitarbeitenden ungenutzte Potenziale identifizieren, durch die sich der Energieverbrauch reduzieren lässt. Ab wann lohnt es sich z.B. bei thermischen Prozessen, dass die Maschine in einer fertigungsfreien Zeit teilweise oder komplett abgeschaltet wird? Da diese komplexen Zusammenhänge nicht mehr durch eine einzelne Person nachvollzogen werden können, stellen immer mehr Unternehmen auf Systeme mit neuronalen Netzen um, die eine künstliche Intelligenz abbilden. Diese Systeme laufen dann häufig in der IT-Infrastruktur oder werden in einer Cloud gehostet. Auf Basis der kontinuierlichen Belieferung mit Echtzeitdaten aus der Produktion werten die Systeme den aktuellen Istzustand aus, um Voraussagen über eine OEE-Erhöhung (Overall Equipment Efficiency) oder CO2-Reduktionsmöglichkeiten zu treffen.

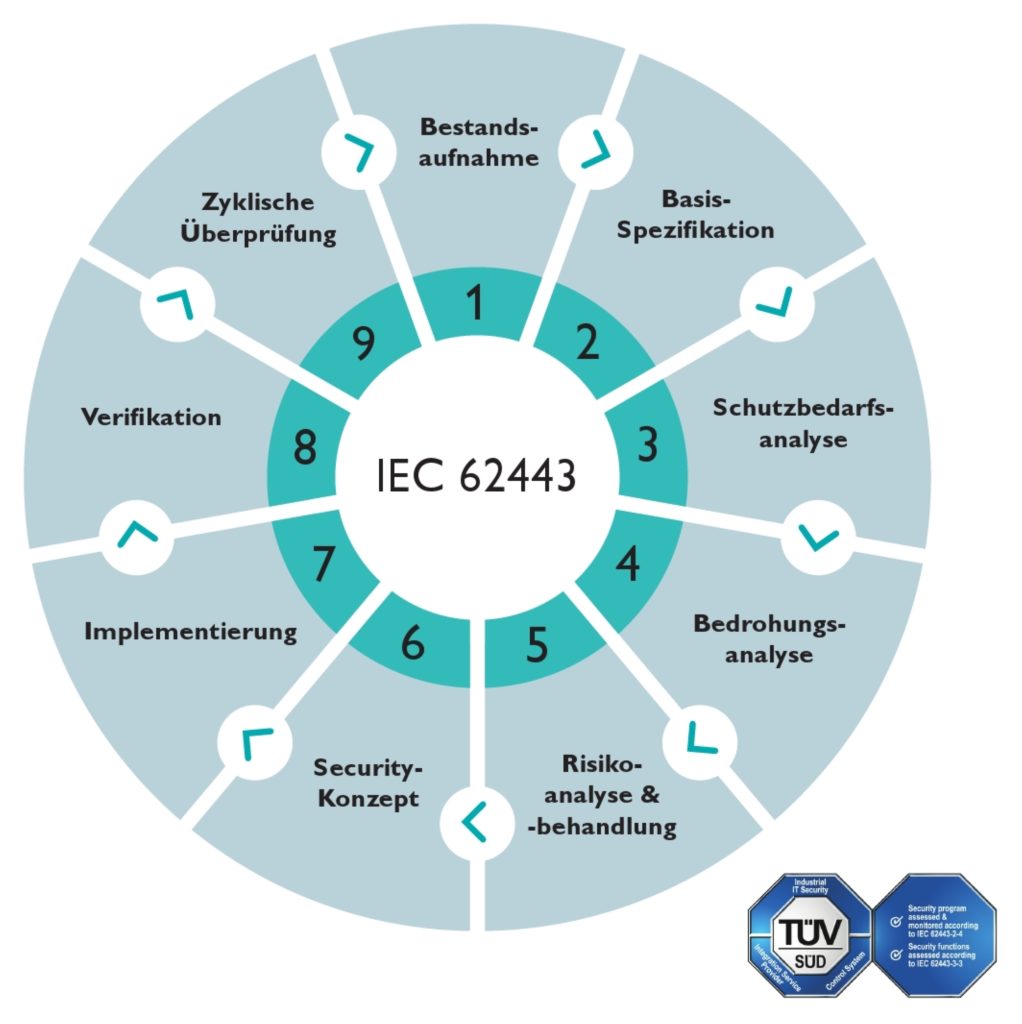

An dieser Stelle bietet sich Phoenix Contact als kompetenter Partner an, der die Sicherheit und Stabilität der Netzwerke an die Anforderungen der Betreiber sowie die momentanen gesetzlichen Bestimmungen anpasst oder entsprechend auslegt. Die Netzwerk- und Security-Spezialistinnen und -Spezialisten beraten dabei, wie das Netzwerk aufzubauen ist sowie die individuellen Sicherheitsrisiken der jeweiligen Anlage minimiert werden können. Auf Wunsch wird ein gemäß IEC62443-2-4 zertifiziertes Security-Konzept erstellt. Außerdem gibt das Security-Team sein Wissen im Rahmen von Schulungen weiter, sodass die Mitarbeitenden des Netzwerkbetreibers selbst eine Gefahrenanalyse durchführen, Security-Konzepte erarbeiten sowie geeignete Maßnahmen umsetzen können.

Absicherung durch Netzwerksegmentierung und redundante -verbindungen

Die Segmentierung oder das Zoning der Netzwerke stellt einen Teil des Security-Konzepts dar. Mit dieser Maßnahme lassen sich die flachen Netzwerkstrukturen, bei denen sich alle Teilnehmer in einem großen gemeinsamen Subnetz befinden, sukzessive in kleine zusammengehörende Netzwerke unterteilen. Der Vorteil dieser kleinen Netzwerke liegt darin, dass sie nicht mehr von der Kommunikation des übrigen Netzwerks beeinflusst werden. Eine Firewall reglementiert den ein- und ausgehenden Datenverkehr, weshalb lediglich die Informationen ausgetauscht werden, die für die Fertigung in dieser Zone relevant sind. VPN-Tunnel (Virtual Private Network) schaffen gesicherte Übertragungswege zu anderen Systemen oder Orten, wenn die installierten Komponenten keine Verschlüsselung ihrer Daten ermöglichen. Gleiches gilt für den Verbindungsaufbau zu Service-Partnern, die bei der Wartung oder beim Troubleshooting unterstützen.

Anlagenteile, die eine hochverfügbare Netzwerkverbindung erfordern, damit Daten aus einer Datenbank gelesen oder in sie geschrieben werden können, lassen sich über redundante Netzwerkverbindungen an die überlagerte Infrastruktur anschließen. Dazu werden die Netzwerkteilnehmer in einer Ringstruktur verbunden, sodass ein einzelnes defektes Netzwerkkabel keinen Einfluss auf die Verfügbarkeit der ganzen Anlage mehr hat. Für eine noch höhere Verfügbarkeit bietet sich die Realisierung weiter vermaschter Topologien an, bei denen selbst ein Ausfall von mehreren Netzwerkverbindungen nicht zu einer Verringerung der Verfügbarkeit führt.

Software zur einfachen Fehlersuche sowie für schnelle Firmware-Updates

Im Bereich der Zugriffssicherheit erweist sich das Device- und Patchmanagement als zusätzlicher wichtiger Aspekt. Mit dem Tool FL Network Manager stellt Phoenix Contact nicht nur eine Software zur Verfügung, mit der die Geräte in Betrieb genommen werden können. Vielmehr lassen sich ebenfalls sämtliche Betriebsparameter einstellen. Die integrierte Topologie-Darstellung hilft bei der Fehlersuche, denn sie zeigt Unterbrechungen in der Ring- oder RSTP-Struktur (Rapid Spanning Tree Protocol) visuell an. Die Option des Versendens von Firmware-Updates über das Netzwerk rundet den Funktionsumfang der Software ab. So lassen sich Security-Patches einspielen oder neue Features in der aktuellen Firmware nutzen. Für das Management der Firewalls aus der Produktfamilie mGuard ist es ferner wichtig, die Firewall-Regeln bei größeren Anlagen global verwalten zu können. Diese Aufgabe übernimmt der mGuard Device Manager. Auf diese Weise passt der Anwender die Firewall-Regeln innerhalb weniger Minuten an und überträgt sie auf die Geräte.

Fazit

Phoenix Contact steht den Anwendern zur Seite, die sich in der beschriebenen Ausgangslage wiederfinden und ihr Netzwerk prüfen, umbauen oder upgraden möchten, um dort mehr Cyber Security und Performance zu erlangen. Zu diesem Zweck umfasst das Portfolio des Blomberger Unternehmens entsprechende Produkte und Services. Gemeinsam mit den Betreibern wird das vorhandene Produktionsnetzwerk analysiert, und die zukünftigen technischen und gesetzlichen Anforderungen werden abgestimmt. Auf dieser Grundlage erarbeiten die Security-Expertinnen und -Experten ein Konzept, das sukzessive umgesetzt und von den geschulten OT-Mitarbeitenden (Operational Technology) des Anwenders gemanagt und gewartet werden kann.

„IT-Security geht mich nichts an. Es wird schon nichts passieren.“ Die jüngste Vergangenheit hat gezeigt, dass jedes Unternehmen Ziel eines Angriffs sein kann. Die Vielzahl der täglich zugesendeten Phishing-Mails, die versuchen Informationen auszuspähen oder Systeme durch Anhänge zu infizieren, unterstreicht dies deutlich. Der Entwurf der Erweiterung der EU-Direktive für Sicherheit in Netzwerk- und Informationssystemen (NIS 2.0) vom Dezember 2020 formuliert daher mehr Geltungsbedingungen, Pflichten und Aufsicht für acht weitere Sektoren, die als kritisch und wichtig eingeordnet werden.

Zu den wesentlichen Sektoren gehören dann auch folgende Bereiche: Medizingeräte, Computer, Elektrik, Maschinenbau, Automobile und Transport.

Die Zulieferer in den Lieferketten sind ebenfalls betroffen. Die in diesem Umfeld angesiedelten Betreiber müssen Mindeststandards umsetzen, um die IT und Netzwerke ihrer kritischen Dienstleistungen zu schützen. Einige Vorgaben aus dem Entwurf NIS 2.0 wurden bereits im deutschen IT-Sicherheitsgesetz 2.0 realisiert, das am 28. Mai 2021 in Kraft getreten ist. Andere Vorschriften werden folgen. Jeder Betreiber sollte sich der stetig wachsenden Gefahr eines Angriffs bewusst sein und eine mehrschichtige Strategie entwickeln, damit sich diese Gefahr auf ein Minimum reduziert.

Neuerungen aus der EU-Direktive NIS 2.0

„IT-Security geht mich nichts an. Es wird schon nichts passieren.“ Die jüngste Vergangenheit hat gezeigt, dass jedes Unternehmen Ziel eines Angriffs sein kann. Die Vielzahl der täglich zugesendeten Phishing-Mails, die versuchen Informationen auszuspähen oder Systeme durch Anhänge zu infizieren, unterstreicht dies deutlich. Der Entwurf der Erweiterung der EU-Direktive für Sicherheit in Netzwerk- und Informationssystemen (NIS 2.0) vom Dezember 2020 formuliert daher mehr Geltungsbedingungen, Pflichten und Aufsicht für acht weitere Sektoren, die als kritisch und wichtig eingeordnet werden.

Zu den wesentlichen Sektoren gehören dann auch folgende Bereiche: Medizingeräte, Computer, Elektrik, Maschinenbau, Automobile und Transport.

Die Zulieferer in den Lieferketten sind ebenfalls betroffen. Die in diesem Umfeld angesiedelten Betreiber müssen Mindeststandards umsetzen, um die IT und Netzwerke ihrer kritischen Dienstleistungen zu schützen. Einige Vorgaben aus dem Entwurf NIS 2.0 wurden bereits im deutschen IT-Sicherheitsgesetz 2.0 realisiert, das am 28. Mai 2021 in Kraft getreten ist. Andere Vorschriften werden folgen. Jeder Betreiber sollte sich der stetig wachsenden Gefahr eines Angriffs bewusst sein und eine mehrschichtige Strategie entwickeln, damit sich diese Gefahr auf ein Minimum reduziert.