NOA basiert auf der Idee, die Automatisierungspyramide zu öffnen und mehr Daten von intelligenten Sensoren, Feldgeräten, mobilen Geräten und anderen IT-Geräten zu erschließen. Die Lösung greift nicht in die traditionellen Strukturen oder das Automatisierungssystem ein, sondern überträgt die Daten über einen zweiten Kommunikationskanal. NOA eignet sich sowohl für bestehende Systeme als auch für Neuinstallationen. Eine der größten Herausforderungen des Konzepts besteht darin, sicherzustellen, dass der Datenfluss von der Prozesssteuerungs-Domain zur Monitoring+Optimization-Domain (M+O) nicht gefährdet. Das ist die Aufgabe des NOA Security Gateway, einer Komponente, die als Schnittstelle zwischen den beiden Domänen fungiert. Die Datenrichtungskontrolle ist ein Mechanismus zum Schutz der Prozesssteuerungs-Domain und der darin enthaltenen Daten. Eine bidirektionale Schnittstelle direkt zur Prozesssteuerungs-Domain würde es fremden (Schad-)Programmen ermöglichen, unkontrollierte Änderungen in die Prozesssteuerung-Datenbank zu schreiben, was die Integrität der Prozesssteuerung gefährdet. Dies ist in NOA nicht erlaubt. Alle Systeme müssen dem Prinzip der Security by Design in der Norm IEC62443 folgen. Die Daten aus der Prozesssteuerung werden im NOA-Gateway durch verschiedene Module verifiziert. Der Datenaustausch zwischen der Prozesssteuerung und dem M+O wird durch ein Verifikationsmodul überwacht. Dieses Verifikationsmodul prüft die Daten-Anfragen auf Gültigkeit, Authentizität und Autorisierung. Das NOA-Sicherheitskonzept definiert drei NOA-Sicherheitszonen: Prozesssteuerungs-Domain, M+O On-Premises oder in der Anlage und M+O Off-Premises oder außerhalb der Anlage. Diese Zonen haben unterschiedliche Sicherheitsstufen und Schutzprofile, die auf dem IEC62443-3-3-Standard basieren. Die Schutzprofile werden NOA-Basic und NOA-Extended genannt und beinhalten Sicherheitsanforderungen, die sowohl für das Automatisierungssystem im Allgemeinen als auch für das NOA Security Gateway im Besonderen gelten.

Wie passen NOA Security Gateways und Cyber-Immunität zusammen?

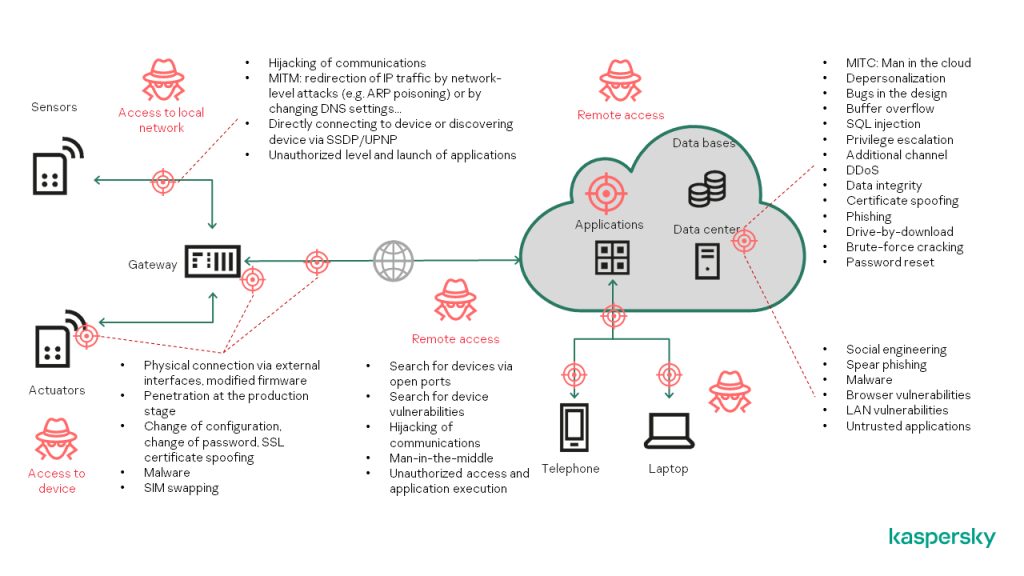

Betrachten wir zunächst die derzeit verwendeten Betriebssysteme für die OT-Automatisierung. Sie wurden in den 1970er Jahren entwickelt und bestehen aus unterschiedlichen Funktions-Schichten. Zuerst die Basisschicht oder auch Firmware, die die hardwarebezogenen Funktionen steuert. Darauf folgt die Anwendungsschicht, für die Betriebs-Software. Darüber befindet sich die Sicherheitsebene, die unbefugten Zugriffe abwehrt. Wird jedoch diese Sicherheitsebene überwunden, hat der Angreifer Zugang zu den untergeordneten Schichten und kann dort Funktionen manipulieren. Deshalb ist das Konzept Cyber-Immunität anders aufgebaut. Die Architektur basiert auf einer sogenannten Mikrokernel-Struktur. Eine Eigenschaft von Mikrokernen ist ihre geringe Code-Länge. In Bezug auf Software bedeutet dies, dass ihre Funktionen und Architektur einfach und logisch strukturiert sind. Mikrokerne bieten ein Minimum an grundlegenden Prozessverwaltungsfunktionen und Hardware-Funktionen. Der größte Teil der Hardware- und Softwarefunktion läuft außerhalb des Microkern. So kann die Angriffsfläche erheblich reduziert werden. Zusätzlich zu den traditionellen Mikrokernel-Funktionen implementiert Kaspersky auch Interprozesskommunikation (IPC), um eine starke Isolierung zwischen den Sicherheitsdomänen zu gewährleisten. Im Rahmen der Aufteilung der Betriebssystemumgebung in Sicherheitsdomänen (Prozesse). Der Datenfluss zwischen den Prozessen wird von einem speziellen Framework überwacht. Der Mikrokern verwaltet die Anwendungen und bietet eine starke, kontrollierte IPC. Das bedeutet, dass Treiber, Systemdienste, Anwendungen usw. in den Benutzerraum verlagert werden und voneinander isoliert sind. Diese Isolierung wird durch Sicherheitsrichtlinien geregelt und überwacht. Wenn eine der Systemkomponenten versucht, Daten zu speichern und/oder an einen anderen Ort zu senden, kann sie dies nur tun, wenn dies in einer für die Lösung definierten Sicherheitsrichtlinie festgelegt ist. Dieser Ansatz unterstützt das NOA-Konzept, denn ein Datenfluss ist nur in einer vorkonfigurierten Richtung möglich.

Cyber-Bedrohungen und Cyber-Immunität

Die Kernfunktion Cyber-Immunität bedeutet, dass ein IIoT-Gerät ohne zusätzliche Sicherheitsfunktionen mit anderen Geräten rückwirkungsfrei vernetzt werden können. Das ist eine Analogie zu dem vorher diskutierten NOA-Konzept. Dabei beschränkt sich die Vernetzung auf den Bereich Monitoring und Optimierung. Wenn in Zukunft immer mehr IIoT-Komponenten in der Industrie zum Einsatz kommen, dann vereinfacht das Cyber Immunity-Konzept das Patchen dieser IIoT-Komponenten. Häufig werden IIoT-Komponenten ohne Fokus auf die IT-Sicherheit entwickelt. Die Authentifizierung ist oft in diese Komponenten integriert, aber das ist auch schon alles. Die Verwendung von anfälliger Software in cyber-physischen Systemen führt dazu, dass Cyber-Bedrohungen zunehmend die Sicherheit von Menschen in der physischen Welt gefährden. Genau dafür wurde der Cyber-Immunität entwickelt, denn dieses Konzept härtet vernetzte OT-Systeme, um definierte Sicherheits-Niveaus zu erreichen. Ein cyber-physikalisches System kann als immun bezeichnet werden, wenn sich Cyber-Angriffe als unwirksam erweisen und die Funktion des Systems nicht beeinträchtigen. Das Konzept der Cyber-Immunität bedeutet, dass das Risiko ganzer Klassen von Cyber-Angriffen ausgeschlossen ist. Dies ist für kritische Infrastrukturen ein entscheidender Vorteil. Die Industrie plant, die Effektivität ihrer Maschinen und Anlagen zu erhöhen. Das kann z.B. mit Hilfe von IIoT-Sensoren geschehen, die Prozesse überwachen und optimieren. Andererseits wird der Einsatz von IIoT-Sensoren durch Unsicherheiten aufgrund möglicher Cyber-Attacken verzögert. Hier hilft Cyber-Immunität in den Gateways eine sichere IIoT-Infrastruktur zu betreiben.