Neben den vielen Zugangspunkten ist die Masse an Daten die Herausforderung, die OT bietet. Durch die steigende Vernetzung, die zunehmenden Verwendung von IoT-Geräten in Fertigung und Industrie sowie den Ausbau der Konnektivität durch 5G bieten sich eine Vielzahl an Angriffspunkten. Die steigende Anzahl von DDoS-Angriffen sowie Ost-West-Infiltrationen schafft ein bedrohliches Umfeld für OT-nutzende Unternehmen. Wenn verschiedene Gefährdungspotentiale wie 5G-Ausbreitung und DDoS-Angriffe zusammenkommen, exponenziert sich der Schaden von einzelnen Unternehmen bis hin zu ganzen Volkswirtschaften. Dass das Thema nicht neu ist und das Potential schon lange bekannt, ändert nichts daran, dass Unternehmen weiter mit der Umsetzung kämpfen. Immerhin dauert es laut dem IMB Costs of Data Breach Report 2021 durchschnittlich 287 Tage bis ein Sicherheitsvorfall identifiziert und eingedämmt werden kann – sieben Tage länger als im Vorjahr.

Die Herausforderungen sind vielseitig, bedingen oder verstärken sich gegenseitig:

Vernetzung von IT und OT bricht ehemals geschlossene Systeme auf

In der Vergangenheit waren OT (Operational Technology) und IT (Information Technology) getrennt. OT galt als ein geschlossenes System: Dadurch war es für Cyberkriminelle kaum aufzufinden und vor ihnen sicher. Durch die Einführung von IoT-Geräten in der Industrie und Fertigung sowie deren Steuerung durch Cloud Computing greifen IT und OT immer mehr ineinander. Ein einziger Data Breach kann die ganze Produktion zum Erliegen bringen.

Datenautobahn 5G wird auch von Kriminellen genutzt

Die ‚totale Konnektivität‘ durch 5G bildet ein Netzwerk aus Milliarden von internetfähigen IoT-Geräten, welche ein attraktives Ziel von Cyberattacken sein können. Egal ob Privatperson, Unternehmen oder der öffentliche Sektor, 5G macht angreifbar. Angriffe können nicht nur auf private Wearables, Smart-Home-Appliances, Vehicle-Control- oder Home Security-Systeme durchgeführt werden, sondern es können auch weitgreifende Strukturen in den Bereichen der Energieversorgung, des Gesundheitswesens und der Sicherheitsinfrastruktur infiltriert werden.

DDoS-Attacken verbreiten sich durch vernetzte Geräte einfacher

Ein entscheidender Faktor für die Ausbreitung von DDoS-Angriffen liegt in der Verbreitung von IoT-Geräten, und auch die High-Speed-Super-Konnektivität durch 5G legt den Pfad für größere und stärkere Cyberattacken. Weiter gesteigert wird die Schwere der Cyberattacken durch DNS-Verstärkungsangriffe, welche sich das Domain Name Systems zunutze machen. Durch den Angriff auf eine große Anzahl kompromittierter IoT-Geräte mittels eines Bot-Netzwerks werden Unmengen an Datenströmen erzeugt, was schließlich zu einer Überlastung der Bandbreite des Opfers führt. Somit können Botnetze den Betrieb lahmlegen und sind oft durch Tausende von Quell-IP-Adressen kaum abzuwehren.

Staatliche Akteure spielen mit – aktiv oder passiv

Betreffen kann die politisch motivierte Cyberkriminalität auch Unternehmen, die eine weniger starke digitale Verteidigung aufweisen als staatliche oder militärische Instanzen. Besonders Unternehmen, die mit Regierungsbehörden zusammenarbeiten und öffentliche Leistungen erbringen, hochsensible Daten verwalten oder großen Umsatz generieren, geraten so schnell ins Visier politisch motivierter Angriffe. Aufgrund der vergleichsweisen geringen Kosten und Risiken werden Cyberattacken von Staaten als äußerst lohnendes Mittel gesehen, um Spionage zu betreiben.

Ost-West-Ausbreitung bietet Angriffsfläche

Der sogenannte Nord-Süd-Schutz ist die traditionell geläufige Ausrichtung von Cybersecurity-Maßnahmen und konzentriert sich auf die Sicherung des Perimeters. Doch auch gut etablierte Nord-Süd-Schutzmaßnahmen können unbemerkt infiltriert werden, Angreifer können sich in das Netzwerk schleichen und ihre vorerst inaktive Malware platzieren. Haben die Angreifer alle benötigten Informationen, aktivieren sie die Malware, welche sich rasend schnell lateral zwischen den bereits im Netzwerk verknüpften Hosts oder Segmenten verbreitet.

Auswirkungen

Zwar gibt es schon ausgefeilte Lösungen für IT-Sicherheit, diese lassen sich jedoch nicht einfach auf OT übertragen. Malware in OT-Systemen wird zu oft zu spät erkannt – wenn der Schaden schon angerichtet ist. Zu den schwerwiegenden Folgen zählen Produktionsstörungen, Service-Unterbrechungen und Fehler in der Fertigung. Übernehmen Hacker industrielle Steuerungssysteme (ICS) können sie dem Unternehmen die Kontrolle über OT-Anwendungen entziehen und die Produktion mehrere Tage lahmlegen. Durchschnittlich entstehen Unternehmen durch Datenschutzverletzungen in Hybrid-Cloud-Umgebungen Schäden von 3,61 Millionen Dollar. Was besonders teuer für Unternehmen wird, ist der Verlust des Vertrauens der Kunden und die Schädigung der Markenreputation.

- Fälle wie die WannaCry-Ransomware aus 2017, die Angriffe auf medizinische Netzwerke und Produktionsbetriebe in mehr als 150 Ländern verübte, bleiben auch Jahre nach dem eigentlichen Angriff im Gedächtnis der Kunden bestehen.

- Im Juni 2020 war der japanische Autohersteller Honda Opfer einer Hacker-Attacke: Einige Produktionsanlagen mussten zeitweise stillgelegt werden, der Zugriff auf Kunden- und Finanzdienste war eingeschränkt. Das Virus hatte sich über das interne Netzwerk verbreitet; Analysten gehen davon aus, dass es sich um die Ransomware SNAKE handelt, die speziell Industrial Control Systems (ICS) angreifbar macht. Zehn Tage nach dem Angriff produzierten die meisten Anlagen wie gewohnt, einige Maschinen in Italien, der Türkei und Ohio waren noch offline.

- Auch der jüngste Hack der Colonial Pipeline macht deutlich, dass diese Angriffe zu weitreichenden Störungen führen können. Nachdem Cyberkriminelle die Daten von Colonial gegen ein Lösegeld von 5 Millionen Dollar gesperrt hatten, löste die darauffolgende Abschaltung eine kurzzeitige Treibstoffkrise aus.

- Ein weiters Beispiel ist der Hackerangriff auf das Universitätsklinikum Düsseldorf 2020, das einen tragischen Todesfall zur Folge hatte.

Die Lösung: Vorbereitung statt Überraschungsangriff

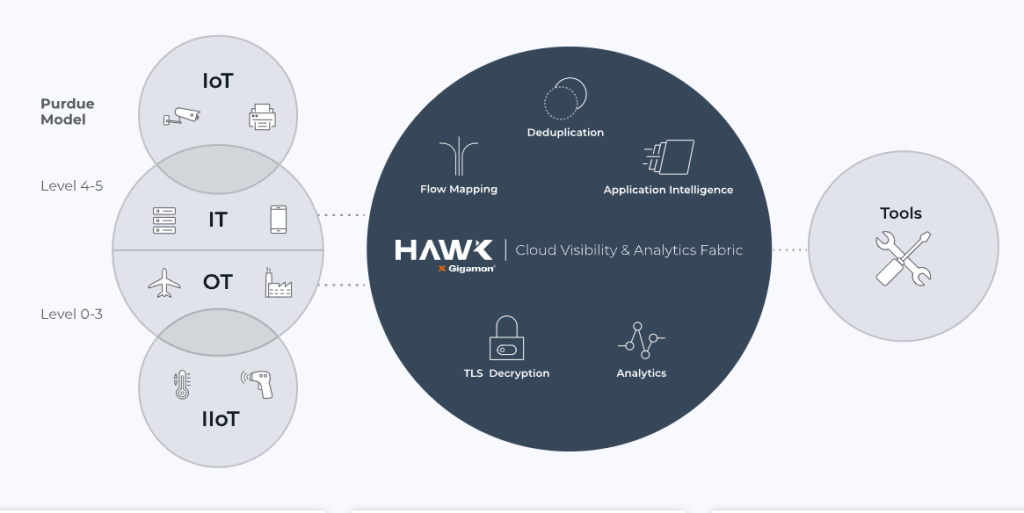

Das Problem muss bereits im Kern – also im Traffic – eliminiert werden. Bei der Kommunikation zwischen Applikation, Switch und Storage bewegen sich Pakete. Es ist entscheidend deren Volumen und Anzahl zu reduzieren, zu wissen, was in den Paketen ist und zu identifizieren, ob der Inhalt gefährlich ist. Keine Endpoint-Sicherheitslösung kann alle potenziell gefährlichen Daten-Pakete öffnen und schließen, eine normale Sicherheitslösung agiert viel zu langsam. Dafür lässt sich eine Visibility-Lösung zwischenschalten. Wichtig ist aber, diese Schritte in eine Automatisierung einzubetten, um den Bedarf elastisch skalieren zu können, den Datenverkehr effizient an mehrere Tools zu verteilen und Netzwerk- und Anwendungs-Metadaten für eine Analyse zur Verfügung zu stellen.

Ein gute OT-Cybersecurity-Strategie berücksichtigt zwei Ebenen:

- Sie entdeckt und beseitigt bestehende Schwachstellen in der OT-Anwendung.

- Sie bezieht Cybersicherheit bei der Konzeption neuer OT-Systeme ein.

Letztlich gilt, dass man nicht schützen kann, was man nicht sieht. Somit ist Sichtbarkeit eine Voraussetzung für Cyber-Resilienz und die Erkennung und Abwehr von Gefahren. Unabhängig davon, woher der Geräteverkehr kommt, einschließlich drahtloser Quellen für Remote-Geräte, stellt eine Visibility-Lösung sicher, dass es im Netzwerk keine blinden Flecken gibt. Dies umfasst sogar die Sichtbarkeit von Identity- und Access-Management -Aktivitäten, um die grundlegende Sicherheit zusätzlich zu gewährleisten. Bei der Einbindung von OT-Systemen in das Geschäftsnetzwerk ist darauf zu achten, dass die Datenströme zwischen OT-Anwendungen und datenverarbeitenden Tools wie Sicherheitslösungen möglichst schlank und effizient sind.