Um Geräte zu sichern, bedarf es keiner innovativen Vorgehen und Methoden. Security by Design ist ein Modell aus dem IT-Umfeld, das die IT-Sicherheit der Hard- oder Software über alle Phasen des Lebenszyklus eines Produkts von der Idee bis zum ‚End-of-Life‘ berücksichtigt. Ziel ist es, Produkte auf den Markt zu bringen, die frei von Schwachstellen sind und sich gegenüber Sicherheitsbedrohungen robust verhalten. Dieses Konzept ist ein wichtiger Bestandteil der IEC62443, die sich in den letzten Jahren als wichtigste Norm für IT-Sicherheit in der industriellen Automatisierung durchgesetzt hat.

Die Teilnorm IEC62443-4-1 beschreibt die sichere Produktentwicklung. Dazu gehören insbesondere der Integritätsschutz von Daten, der Schutz von privaten Schlüsseln sowie die Authentifizierung und Verschlüsselung von Schnittstellen. Um diese Anforderungen zu erfüllen, werden digitale Zertifikate vorausgesetzt. Bei einem digitalen Zertifikat handelt es sich um einen elektronischen Echtheitsnachweis, der von einer sogenannten Public-Key-Infrastruktur (PKI) ausgestellt, verteilt und geprüft wird. Das Zertifikat belegt die Identitätsinformationen des Geräts kryptographisch.

Schutz der Geräteidentität

Ein digitales Zertifikat enthält einen öffentlichen und einen privaten Schlüssel sowie eine Signatur.

- Der öffentliche Schlüssel wird für die Verschlüsselung der Kommunikation verwendet.

- Der private Schlüssel gewährleistet die Integrität und Authentizität des Zertifikats.

- Die Signatur wird von der Zertifizierungsstelle ausgestellt und ermöglicht es die Gültigkeit des Zertifikats zu prüfen.

Zertifikate werden während des Produktionsprozesses auf die Geräte gespielt. Der Standard RFC 3647 beschreibt, wie dieser Zertifizierungsprozess vertrauenswürdig abläuft, um die Vertrauensanker (Root-Zertifikate) sicher zu nutzen.

Die verwendeten privaten Schlüssel benötigen im gesamten Produktlebenszyklus angemessenen Schutz. Für hohe Sicherheitsniveaus (Stufe 3 und 4) des Standards IEC62443 wird hardwarebasierte Sicherheit (TPM) empfohlen. Durch das Speichern kritischer Daten auf einem dedizierten Sicherheitschip ist ein höherer Schutzgrad möglich, da der Chip sowohl logischen als auch physischen Angriffen besser widersteht. Wurde der private Teil des Schlüssels in einem Sicherheitschip erzeugt und gespeichert, lässt er sich nicht stehlen oder kopieren.

Sichere Authentifizierung für den Betrieb

Um ein Gerät für den Datenaustausch in Betrieb zu nehmen, muss es mit einem Netzwerk verbunden werden. Dabei ist die Authentifizierung der Mechanismus, mit dem das Vertrauen in die Geräteidentität sichergestellt wird, um mit anderen Entitäten wie Geräten, Anwendungen oder Datenplattformen in einer IIoT-Umgebung zu interagieren. Digitale Zertifikate ermöglichen die gegenseitige Authentifizierung via TLS zwischen zwei beliebigen Entitäten, die eine gemeinsame Vertrauensbasis haben. Die meisten IIoT-Geräte kommunizieren über Protokolle, die mit TLS gesichert werden können, darunter HTTP, MQTT, AMQP und OPC UA.

Anhand eines Herstellerzertifikats lässt sich die Echtheit und Herkunft des gelieferten Geräts kontrollieren, jedoch muss das Gerät z.B. über die Seriennummer eindeutig identifiziert werden. Für die Prüfung des Gerätezertifikats muss die Zertifikatskette bis zum Vertrauensanker korrekt sein. Danach ist zu kontrollieren, ob das Gerätezertifikat auch zur Komponente passt. Anschließend wird der Komponente ein Zertifikat im Betreibernetzwerk zugeordnet. Mit diesem Zertifikaten erhalten Geräte eine eindeutige Kennung, die das Gerät im Automatisierungssystem authentifiziert und vor Angriffen schützt.

Anschließend kann das Gerät mit den spezifischen Anwendungen z.B. zur Datenübertragung konfiguriert werden. Die Prüfung des Herstellerzertifikats und die Gerätekonfiguration erfolgt bei der Installation in der Regel manuell durch einen Facharbeiter, was jedoch langsam, teuer und unsicher ist. Dadurch übersteigen die Installationskosten oftmals sogar die Kosten für die Hardware. Eine Automatisierung ist nur dann möglich, wenn die Geräteidentität digital über den Lieferweg übertragen wird.

Startup entwickelt flexible Lösungen

Forscher der Universität Paderborn haben ein Konzept entwickelt, das es jedem Akteur in der industriellen Wertschöpfungskette ermöglicht, Geräte sicher zu konfigurieren, eine eigene Root of Trust für Geräte zu erzeugen und die Besitzrechte zu übertragen. Damit wird der Einrichtungsprozess von Zertifikaten und Konfigurationsdaten automatisiert.

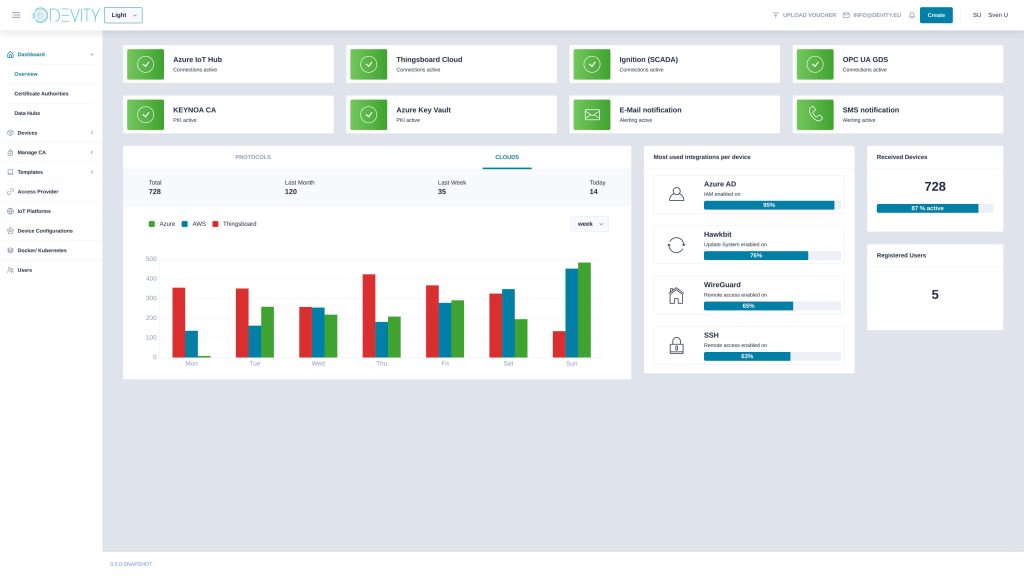

Die Erkenntnisse sind in die Hochschulausgründung Devity geflossen und werden nun Komponentenherstellern, Integratoren und Betreibern durch die Softwarelösung Keynoa verfügbar gemacht. Keynoa besteht aus einem Geräte-Client und einer Managementsoftware zur Verwaltung von Geräteidentitäten.

Damit wird das Eigentum an einem Gerät während der Herstellung festgelegt und dann die Übertragung des Eigentums an dem Gerät bis zu seiner endgültigen Bereitstellung und Inbetriebnahme in der Wertschöpfungskette verfolgt. Auf diese Weise können sich die Geräte sicher registrieren und mit den erforderlichen Sicherheitsressourcen ausgestattet werden. In Kooperation mit dem Unternehmen Janz Tec aus Paderborn wurde Keynoa in ein industrielles Gateway implementiert.

Praxisbeispiel: Software für Geräteidentität im Einsatz

Bei der Produktion der Geräte wurde der Keynoa-Client installiert, welcher dafür sorgt, dass eine eindeutige Identität erzeugt wird, die kryptografisch gebunden ist und dem Gerät eindeutig zuzuordnen ist. Diese Identität attestiert die Integrität des Geräts innerhalb der Lieferkette und bietet die notwendige Grundlage für den automatischen Bereitstellungsprozess. Vor der Versendung wird außerhalb des Geräts ein digitaler Eigentumsnachweis erstellt. Mit diesem digitalen Dokument kann sich der Besitzer des Geräts später im Bereitstellungsprozess ausweisen. Den Eigentumsnachweis erhält der Besitzer beim Kauf der Hardware.

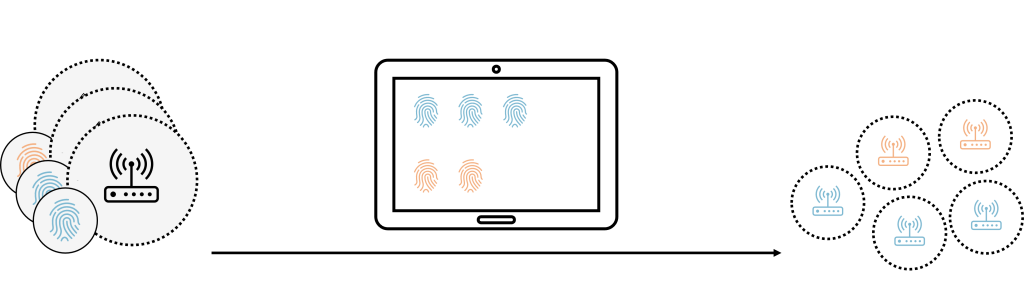

Anschließend kann der Besitzer – ohne vorheriges Auspacken – wichtige Konfigurationen für den Betrieb der Geräte über Keynoa definieren. So lassen sich typische IIoT-Anwendungen wie MQTT, OPC UA oder HTTPS für Geräte mit dem gleichen Einsatzzweck simultan konfigurieren. Zusätzlich bietet die Software eine Anbindung an PKI-Systeme und Datenplattformen. Sie kann als SaaS oder On-Premises-Lösung browserbasiert eingesetzt werden.

Zu Beginn des Bereitstellungsprozesses verbinden sich die Geräte mit dem Netzwerk. Die Geräte identifizieren sich gegenüber der Keynoa-Lösung und werden von ihr wiederum ihrem Einsatzzweck entsprechenden Anwendungen z.B. MQTT zugeordnet. Dabei werden die nötigen Konfigurationen und Zertifikate des Betreibernetzwerks auf das Gerät übertragen. Im Anschluss authentifizieren sich die auf dem Gerät befindlichen Anwendungen an der Datenplattformen mit den Zertifikaten. So wird ein verschlüsselter Kanal zwischen dem Gerät und der Datenplattformen etabliert.