Eine sicherheitskritische Funktion in der Cloud muss dieselben Anforderungen erfüllen wie eine Lösung im lokalen Steuergerät. Normen wie die IEC62061, eine sektorspezifische Norm unterhalb der IEC61508, decken den ganzen Lebenszyklus, von der Konzeptphase bis zur Außerbetriebnahme, der Steuersysteme von Maschinen ab. Dazu müssen alle Bestandteile des Systems, inklusive der Hardware und Software berücksichtigt werden. In der Cloud wird Software aber als Dienstleistung bereitgestellt – die Hardware, auf der sie läuft, ist nur begrenzt bekannt und kann sich während des Betriebs ändern.

Daher ist es für den Entwurf einer sicherheitskritischen Funktion in der Cloud wichtig zu identifizieren, wie diese sinnvoll auseinandergenommen und verteilt werden kann, welche Anforderungen sich an den Schnittstellen der einzelnen Teile ergeben, etwa an die Verfügbarkeit und zulässige Latenzen, und die resultierende Sicherheit und Qualität der Funktion. Auch wenn die Aufteilung für jede Funktion anders aussehen kann, muss die Maschine lokal mindestens die Signale von Sensoren erfassen und für Aktuatoren erzeugen. Dort verbleibt normalerweise auch eine Sicherheitsfunktion, die bei einem Ausfall der Funktion in der Cloud beispielsweise ein geordnetes Abschalten der Maschine einleitet.

Verschiedene Arten von potenziellen Fehlern, z.B. systematische Softwarefehler oder sporadische Ausfälle der Hardware, müssen bei der Risikobetrachtung mitberücksichtigt werden. Für die Risikobeurteilung und Risikominderung von Maschinen gibt die ISO12100:2011 Gestaltungsleitsätze. Aber auch wenn im Cloud Computing die verwendete Hardware hinter Abstraktionsschichten versteckt wird, muss ein möglicher Ausfall berücksichtigt werden. Es ist in der Sicherheitsbetrachtung nachzuweisen, dass die Auswirkungen des Ausfalls ausreichend kompensiert werden. Eine der Herausforderung ist hierbei „ausreichend“ richtig zu definieren, um die relevanten Risiken abzudecken, aber auch ein unnötiges Vorhalten von Ressourcen zu vermeiden. Neben systematischen Analysen können Simulationen helfen, die Schwächen eines Entwurfs zu finden und verschiedene Möglichkeiten zu vergleichen, wie eine Funktion verteilt wird und auf Fehler reagiert. Im Projekt haben die Forscherinnen und Forscher des Fraunhofer IKS beispielsweise mit Webots, einem Simulationsframework für Roboter, einen Prototypen der ausgelagerten Funktion erstellt und evaluiert.

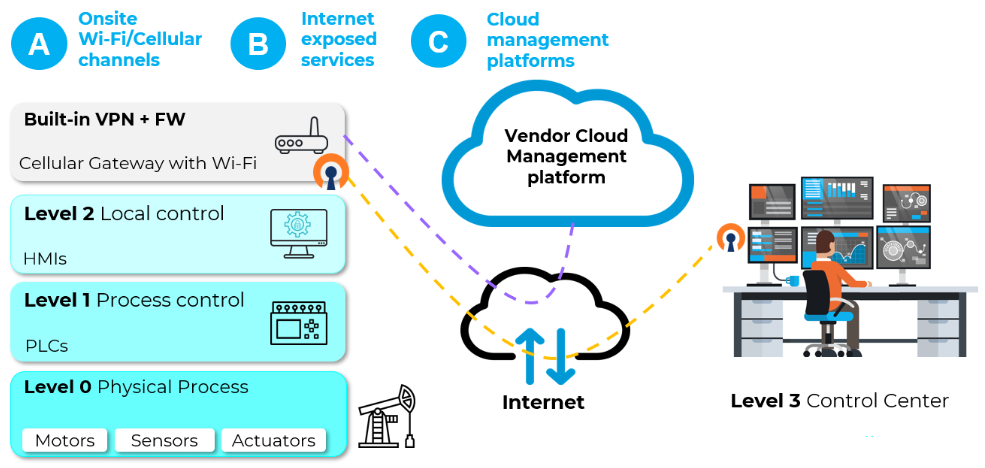

Wie sieht eine mögliche Architektur aus?

Für den betrachteten Fall der autonomen Gabelstapler setzt die Lösung des Fraunhofer IKS an mehreren Punkten an. In der Cloud ergibt sich durch die gesammelten Daten von Infrastruktursensoren und Fahrzeugen eine Gesamtsicht auf die Bewegungen von Menschen und Gabelstaplern im Warenlager. Unvermeidbare Ungenauigkeiten der Datenquellen sind dabei zu berücksichtigen und können in gewissen Rahmen durch Abgleich der Quellen kompensiert werden.

Auf dieser Grundlage wird nicht nur die optimale Aktion für den aktuellen Zeitpunkt berechnet, sondern ermittelt, wann der nächste potenzielle Konflikt mit einem Menschen bevorsteht. Damit ist stets sichergestellt, dass der autonome Gabelstapler einen sicheren Zustand erreichen kann, beispielsweise indem er rechtzeitig langsamer wird oder an geeigneter Stelle hält. Die Cloud kann diesen Plan kontinuierlich anhand neuer Informationen erweitern und optimieren.

Der autonome Gabelstapler führt den von der Cloud erhaltenen Plan aus. Er erhält Vorgaben zu Wegpunkten und Geschwindigkeiten, denen er selbständig folgen kann. Ein sicheres Verhalten, selbst bei einem möglichen Ausfall der Cloud oder der Anbindung des Gabelstaplers, ist immer gewährleistet. Durch die vorausschauende Freigabe der Cloud ergibt sich ein Puffer, bis sich ein Ausfall auf die Performanz auswirken würde – genug Zeit, um kurze Verbindungsprobleme oder Latenzen der Cloud zu tolerieren.

Neue Sicherheit aus der Cloud

Sicherheit oder Performanz in kritischen Anwendungen? Beides ist gleichzeitig möglich – und die Datenwolke hilft dabei. In der Cloud können leichter größere Mengen Daten zusammengeführt und die dazu notwendige Rechenleistung bereitgestellt werden. Damit werden neue Sicherheitskonzepte möglich, die sich besser an die Arbeitsabläufe und aktuellen Gegebenheiten anpassen können. Durch die Abstraktion von der Hardware kann diese nicht mehr direkt in die Sicherheitsbetrachtung mit einfließen. Wo notwendig, können aber in der Cloud Richtlinien für das Deployment sicherstellen, dass die Anforderungen an die Zuverlässigkeit eingehalten werden – zumal ein Rechenzentrum nicht den gleichen Umwelteinflüssen ausgesetzt ist wie der Rechner im mobilen Roboter. Die vorgestellten Konzepte lassen sich nicht nur auf autonome Gabelstapler im Warenlager anwenden. Es ist auch möglich, sie auf CPS in weiteren Nutzungsszenarien zu übertragen, beispielsweise auf autonome Roboter in der Pflege.