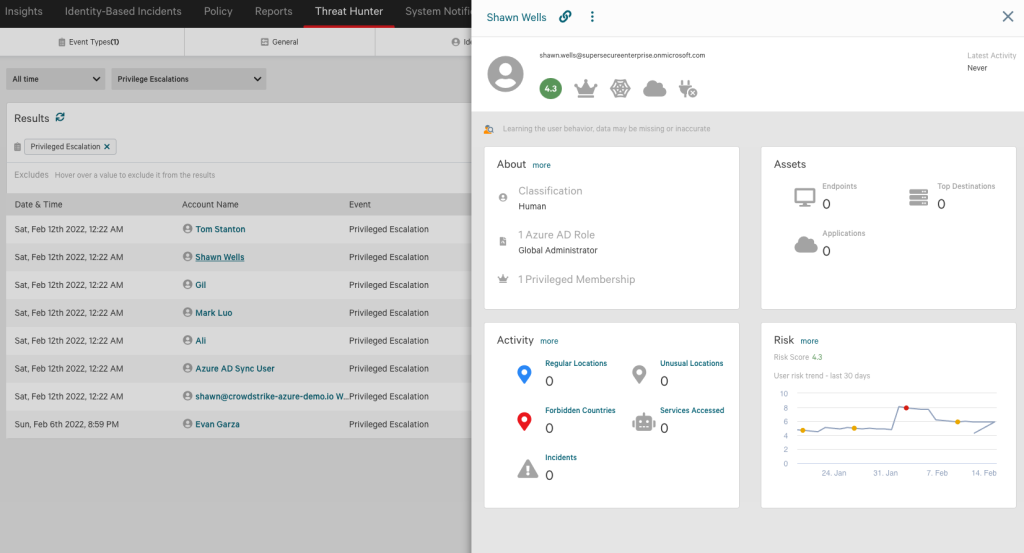

Crowdstrike, Anbieter von Cloudbasiertem Schutz von Endgeräten, Workloads, Identitäten und Daten, hat mit Falcon Identity Threat Protection Complete die branchenweit erste vollständig verwaltete Lösung zum Schutz vor Identitätsbedrohungen vorgestellt. Sie vereint das Falcon Identity Threat Protection-Modul und den Managed Service Falcon Complete, um Identitätsbedrohungen vorzubeugen, IT-Richtlinien durchzusetzen und professionelle Verwaltung, Überwachung und Behebung zu bieten. Angesichts der steigenden Zahl von Remote-Arbeitsplätzen rückt die Identität in den Mittelpunkt des Interesses von Angreifern, die zunehmend auf Zugangsdaten abzielen, um ein Unternehmen zu infiltrieren. Laut des Crowdstrike Global Threat Report 2022 nutzen fast 80% der Cyberangriffe identitätsbasierte Angriffe, um legitime Anmeldedaten zu kompromittieren und verwenden Techniken wie laterale Bewegung, um einer schnellen Entdeckung zu entgehen. Die Abwehr identitätsbasierter Angriffe erfordert sowohl technisches als auch menschliches Fachwissen.