Eine Lücke in der digitalen OT-Supply-Chain kann zu einer Beeinträchtigung der Produktion, der Dienste, der Benutzer, der Kunden und sogar der Geschäftskontinuität führen. Hacker wissen das natürlich. Aus diesem Grund nehmen sie zunehmend die OT-Infrastruktur von Drittanbietern ins Visier – anstatt sich die Mühe zu machen, die Sicherheitsperimeter der Zielunternehmen frontal anzugreifen. Wie sich bei den Angriffen auf Solarwinds, Codecov, Kaseya und zuletzt Transnet gezeigt hat, sind die Bedrohungen für die OT-Lieferkette ernst, real und nehmen rapide zu. Bei all diesen und vielen anderen Angriffen waren Hunderte von Unternehmen von einer Schwachstelle betroffen, die bei einem einzigen Dienstanbieter ausgenutzt wurde.

Daher war es nicht überraschend zu erfahren, dass die Mehrheit (53 Prozent) der Teilnehmer an der jüngsten Umfrage zur OT-Cybersicherheit Angriffe auf die Lieferkette zu den drei größten Cybersicherheitsproblemen zählten. 99 Prozent der Teilnehmer berichteten von einem Angriff auf die Lieferkette in den letzten zwölf Monaten. Die Frage ist nicht, ob es ein Problem gibt, sondern vielmehr, was man dagegen tun kann.

Überdenken der OT-CybersecuritySupply-Chain

Selbst wenn Betreiber, Hersteller und Maschinenbauer stark in die Cybersicherheit ihrer eigenen Netzwerke und Anlagen investieren, haben Hacker ihren Fokus auf hochkomplexe vor- und nachgelagerte Produktionssysteme gerichtet. Die Auswirkungen dieses Trends werden durch die inhärente Komplexität der Sicherung von Betriebsumgebungen noch verschärft.

Jedes Unternehmen, ob Dienstleister, Hersteller, Maschinenbauer oder Lieferant, ist nur so stark wie das schwächste Glied in seiner Lieferkette. In Anbetracht der dynamischen Bedrohungslandschaft und der sich ständig ändernden Technologien werden Maschinenbauer und Dienstleister letztlich Teil der Lieferkette des Endkunden. Das bedeutet, dass die Cyber-Verantwortung von Maschinenherstellern und Dienstleistern nicht mehr nach dem Site Acceptance Test (SAT) enden kann. Jeder Akteur mit Fernzugriff auf die Produktionsumgebung stellt eine potenzielle Schwachstelle oder Bedrohung für die gesamte Lieferkette dar. Was muss daher getan werden? Zunächst einmal müssen Maschinenbauer und Dienstleister sicherstellen, dass jede Maschine oder Dienstleistung vor der Auslieferung vollständig gesichert und konform ist. Schon jetzt verlangen die Hersteller einen Nachweis für diese Sicherheit und Konformität. Tatsächlich verlangen 96 Prozent der Umfrageteilnehmer von ihren Zulieferern bereits ein Cyber-Zertifikat für ihre Hardware oder Software. Die übrigen planen, dies ab 2022 zu verlangen.

Von Maschinenherstellern wird heute erwartet, dass sie während des Factory-Acceptance-Tests schnell automatisierte Prüfungen durchführen und auditierbare Berichte vorlegen. Hersteller und Betreiber verlangen auch eine ständige Verantwortung für die Cybersicherheit und Cyberresilienz der gelieferten Maschinen. Dies erfordert ein Überdenken der Art und Weise, wie Maschinen als cybersicher zertifiziert werden. Um den Kundenanforderungen gerecht zu werden, müssen Maschinenbauer Technologien einsetzen, die die Identifizierung, Verfolgung und Behebung von Schwachstellen in jeder Maschine an jedem Kundenstandort ermöglichen, einschließlich aller eingebauten Komponenten von jedem Hersteller. Außerdem müssen sie sicherstellen, dass ihre Maschinen mit den Best Practices der Branche, den Sicherheitsvorschriften und anderen Richtlinien der Kunden, den Garantie- und Serviceanforderungen sowie den sich ständig weiterentwickelnden internationalen und lokalen Vorschriften in Einklang stehen. Sie müssen zudem ihre Kunden proaktiv und in Echtzeit benachrichtigen, wenn neue Schwachstellen entdeckt werden, und klare Richtlinien zur Behebung in Echtzeit oder nahezu Echtzeit bereitstellen.

Was ist mit den Endnutzern?

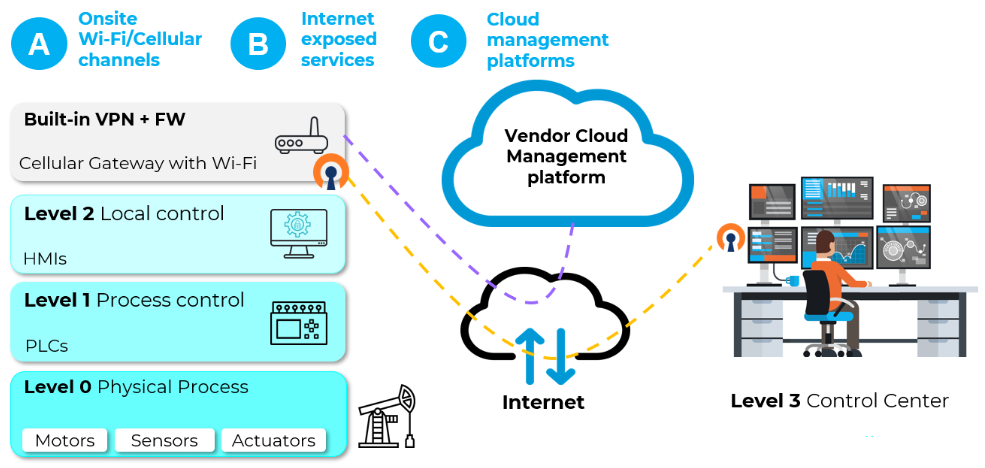

Endnutzer, sowohl Hersteller als auch Betreiber, sind sich der Angriffe, die von ihren Lieferketten ausgehen, zunehmend bewusst und machen sich Sorgen darüber. In der zuvor erwähnten Umfrage gaben 83 Prozent der Befragten an, dass sie in dieser Hinsicht „sehr besorgt“ und 17 Prozent „etwas besorgt“ seien. Jetzt wird dieses Bewusstsein in Maßnahmen umgesetzt. Hersteller und Betreiber bewerten nicht nur proaktiv und kontinuierlich die Risiken und Sicherheitslücken in ihren Umgebungen. Sie verlangen auch, dass jede Maschine, jedes System, jedes Gerät und jede Dienstleistung vor der Auslieferung auf Cybersicherheit, gesetzliche und vertragliche Anforderungen geprüft wird. Um das Risiko und die Haftung zu verringern, implementieren diese Unternehmen Technologien zur Mikrosegmentierung und beschränken den Zugang zu Drittanbietern auf der Grundlage der Prinzipien der geringsten Rechte und von Zero Trust.

Was man tun kann

Spezialisierte Anbieter helfen sowohl Endanwendern als auch Maschinenbauern, das Kartenhaus der digitalen Lieferkette zu stützen, indem sie bestehende und neue Herausforderungen in Bezug auf die Anfälligkeit von OT-Netzwerken und -Anlagen meistern. Für industrielle Fertigungsunternehmen helfen Assesment-Lösungen beim Management von OT-Cybersicherheitsrisiken. Diese identifizieren Bedrohungen, weist das Betriebspersonal an, wie sie am besten abgemildert werden können, und generiert automatisch eine Bewertung von Sicherheitskontrollen, Risiken, Compliance und Governance. All dies verkürzt die Auditzeit und die erforderlichen Ressourcen um bis zu 75 Prozent. Für Maschinenhersteller bieten neue OT-Sicherheitssysteme einen vollständigen Überblick über alle Maschinen und ihre Anlagen, auch wenn diese nicht mit einem Netzwerk verbunden sind. Sie identifizieren automatisch Sicherheitsbedrohungen und warnen, bevor Schwachstellen zu einer Gefahr werden.